当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

Burp Suite 漏洞扫描

0x01 前言

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用的漏洞的一种安全监测行为。该技术是一类重要的网络安全技术,它和防火墙、入侵检测系统互相配合,能够有效提高网络的安全性。管理员可以根据扫描结果更正网络安全漏洞和系统中的错误设置,清楚安全隐患。

Burp Suite是Web应用程序测试的最佳工具之一,其多种功能可以代替用户执行各种任务。例如,请求的拦截与修改、扫描Web应用程序漏洞、暴力破解登陆表单,执行会话令牌等多种随机性检查。

0x02 安装 Burp Suite

解压BurpSuite

双击Burp-loader-keygen.jar 包,在弹出的窗口中,点击Run

将这段加密的东西,放到新打开的窗口瞎,然后点击【next】

点击【Manual activation】按钮,将新开窗口里的代码复制到运行Burp-loader-keygen 时打开的窗口下

将代码放到第二个文本框里

然后将第三个文本框里的内容,复制到刚刚打开的窗口下,再次点击【Next】按钮

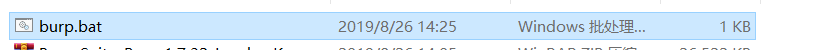

为了方便,我们创建一个bat文件,将如下文字放到文本里面,然后格式保存为.bat格式,只要在需要的运行Burp的时候,点击bat文件即可

java -Xbootclasspath/p:burp-loader-keygen.jar -jar burpsuite_pro_v1.7.32.jar

将浏览器的代理设置成跟Burp的一致

0x03 实例演示

测试站点:http://testphp.vulnweb.com/

然后开始介绍Target选项卡,这个是目标选项卡,下方是“Site Map”,在IE里访问的网站就会在这里列出来,“Scope”选项卡设置具体的扫描范围

Spider:蜘蛛爬网页,会自动跳到Spider页面,里边会显示正在爬网页,已经请求数量,字节传输量,爬虫范围等信息。

Target:主动扫描网站,在Target-Site Map里进行,右击网站,选择“Actively Scan This Host”。会弹出主动扫描向导,会提示你已经选择了一些项目来扫描,为了更有效的扫描,可以勾选要去掉的项目,一般选择默认即可。

Scanner:选择后可以看到当前正在扫描,网站注入,跨站脚本等漏洞都会爆出来。

单击数据包区域,右键,选择 Do an active scan(激活主动扫描)

点击按钮之后,burpsuite会提示是否激活扫描,选择“是”

这时“Scanner(扫描)”按钮会亮起,开始进行扫描

Scanner标签下有五个功能,下面分别进行介绍:

1、Issue activity问题清单

这里记录了问题发生的顺序,时间,问题类型,url地址等

从截图中我们能够看到burpsuite提供的扫描功能能够扫出以下几个问题:

反射型XSS

Flash跨域策略

SQL注入

未加密通信

跨域引用漏洞

公开电子邮件地址

2、Scan queue扫描队列

扫描队列记录了扫描主机、扫描状态、问题数量、请求的次数的等扫描信息

3、Living scanning在线扫描

通过“Living scanning”页签可以设置扫描策略,即是否在监听时发现站点就进行扫描,这里默认的开关是关。

4、问题列表

这里列出了burpsuite可以测试的的漏洞类型,包括注入、xss、命令执行等各类常见的web漏洞,看起来还是很全的

5、options 设置

对burpsuite的扫描进行设置

其他功能介绍

Searcher:可以将当前网站的脚本页面全部列出来,对我们分析网站有所帮助。

Repeater:用于根据不同的情况修改和发送相同的请求次数并分析。

Sequencer:用来检查Web应用程序提供的会话令牌的随机性,并执行各种测试。

Decoder:用于解码数据找回原来的数据形式,或者进行编码和加密数据。

Comparer:用来执行任意的两个请求,或响应任何其它形式的数据之间的比较。

0x05 其它例子演示

参考链接:

http://www.hetianlab.com/expc.do?ce=72555664-5fe7-4820-95b0-f317cab241dd

结果查询

扫描完后,需要对漏洞进行详细的分析,可以选择相应的漏洞,然后在右下角的Advisory里看到,可以看到问题名字,严重程度,确信程度,路径地址等信息,并通过滚动条来上下滚动查看。

(1)访问后台地址www.sql.com/admin.asp,用户名和密码均是admin

(2)进入管理页面

(3)在Proxy-History里,找到刚才提交验证的页面,Method是Post方式提交的,我们可以看到网址是www.sql.com/Chkadmin.asp,右击该URL,选择“Send to Intruder”

(4)自动跳转到“Intruder”选项卡,并单击下方的Positions,会看到刚才提交的请求信息

图中标注的就是关键的Cookie和用户信息,可以看到管理员页面的账号和密码都是admin。

(5)在Target-site map里,右击网站,然后选择Engagement Tools-Find Scripts,可以扫描网站的所有脚本页面,并以表格形式列出来

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重