这个作业属于哪个课程 :网络攻防实践

这个作业的要求在哪里 : 第三次作业-实践二 网络信息收集技术

我在这个课程的目标是 : 学习网络攻防相关技术并进行实践

这个作业在哪个具体方面帮助我实现目标:学习网络信息收集技术(踩点、扫描、查点)

一、实验内容

本章介绍的三个方面的网络信息收集方法

1. 网络踩点(footprinting):

定义:是指攻击者有计划、有步骤的对目标组织或个人进行信息收集,了解目标的网络环境和信息安全状况,为下一步攻击行动做好准备。

手段:

1.Web搜索与挖掘:充分利用Web搜索的强大能力,对目标的大量公开或意外泄露的Web信息进行挖掘

2.DNS和IP查询:通过一些公开的互联网基础信息服务,找出目标的域名、IP地址以及地理位置之间的映射关系,注册信息等情况

ICANN(互联网技术协调机构)主要负责协调互联网上基础的几类标识符的分配工作,包括DNS域名、IP地址及映射关系与网络通信协议的参数指标与端口号等

3.网络拓扑侦察:在找出作为潜在攻击目标的网络后,攻击者可以通过网络拓扑侦察尝试确定哪些网络的拓扑结构和可能存在的网络访问路径

2. 网络扫描(scanning):

目的:探测目标网络,找出尽可能多的连接目标,再进一步探测获取类型、存在的安全弱点等信息

技术类型:

1.主机扫描(ping扫描):主要是通过目标网络IP地址范围进行扫描,确定这个网络中存在哪些活跃的设备和系统。分为使用ICMP协议的主机扫描、使用TCP协议的主机扫描、使用UDP协议的主机扫描。目前使用最为广泛的主机扫描软件是nmap。主机扫描的预防措施可以采用例如nsort之类的网络入侵检测系统进行探测。

| 命令行选项 | 功能说明 | 发送数据 |

|---|---|---|

| nmap -sP | 集合了ICMP/SYN/ACK/UDP Ping功能,nmap默认 | |

| nmap -PE | ICMP Echo主机扫描 | ICMP Echo Request数据包 |

| nmap -PS | TCP SYN 主机扫描 | 带SYN标志数据包 |

| nmap -PA | TCP ACK 主机扫描 | 带ACK标志数据包 |

| nmap -PU | UDP主机扫描 | UDP数据包 |

2.端口扫描:在主机扫描确定活跃主机后,用于探查活跃主机上开放了哪些TCP/UDP端口,分别进行TCP端口扫描和UDP端口扫描。

TCP端口扫描包括Connect扫描、SYN扫描两种基本类型。

Connect扫描:扫描主机通过系统调用connect()与目标主机的每个端口尝试TCP三次握手以建立连接

SYN扫描:对Connect扫描的改进,省略三次握手的第三步,在开放端口反馈SYN/ACK报文后直接对连接进行RST

UDP端口扫描是对UDP开放端口与监听网络进行探测发现。

| 命令行选项 | 功能说明 |

|---|---|

| nmap -sT | TCP Connect()端口扫描 |

| nmap -sS | TCP SYN端口扫描 |

| nmap -sF | FIN端口扫描 |

| nmap -sA | NULL端口扫描 |

| nmap -sN | ACK端口扫描 |

| nmap -sX | 圣诞树端口扫描 |

| nmap -sU | UDP端口扫描 |

3.网络/系统类型探查:目的是探查活跃主机的系统及开放的网络服务类型。系统类型探查的主要技术包括:操作系统主动探测技术、操作系统被动辨识技术。网络服务类型探查主要是寻找开放端口绑定的网络应用服务,分为网络服务主动探测技术、网络服务被动辨识技术

4.漏洞扫描:是探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞,以便实施渗透攻击,获得目标主机的访问控制权

我国近年来也成立了中国国家漏洞库CNNVD和国家信息安全漏洞共享平台CNVD

3. 网络查点(enumeration):

- 网络服务旗标抓取:利用客户端工具连接至远程网络服务并观察输出以收集关键信息,一般仅限于对采用明文传输协议的网络服务

- 通用网络服务查点:以通过网络上流行的通用网络协议进行查点。

二、实践过程

1. 网络踩点

任务1。1 Web搜索与挖掘

百度的高级搜索页面内容

对北京大学信息进行检索,site指令搜索范围限定在特定站点中,filetype指令筛选文档格式

选择检索信息的第一条,可下载excel文件,查看到如下信息

任务1.2 DNS和IP查询:

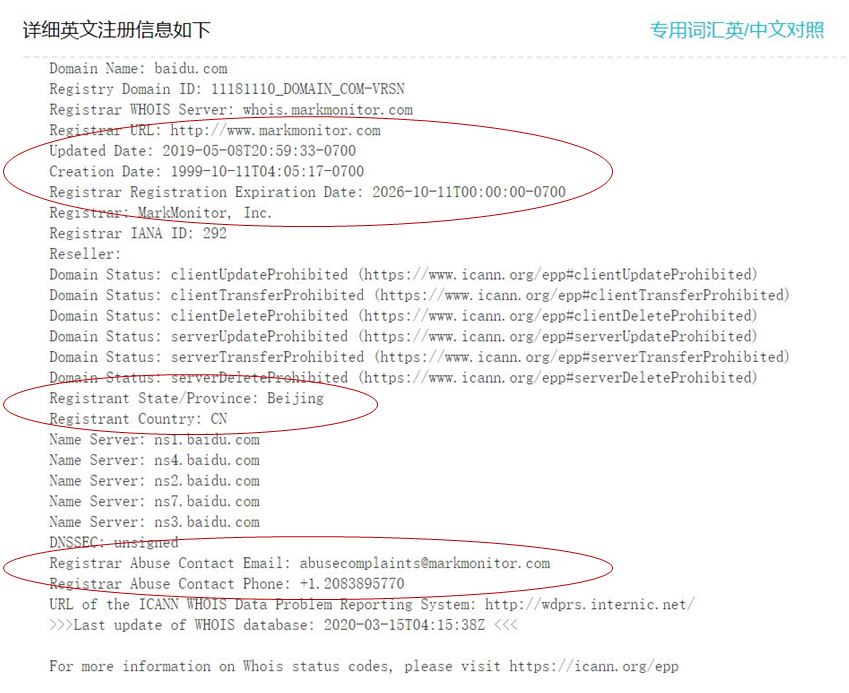

选择 baidu.com DNS域名进行查询,获取如下信息:

DNS注册人及联系方式,该域名对应IP地址,IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置。

通过阿里云域名信息查询系统搜索,获得注册时间、更新时间、注册地址所在国家城市、注册邮箱、联系方式等信息。

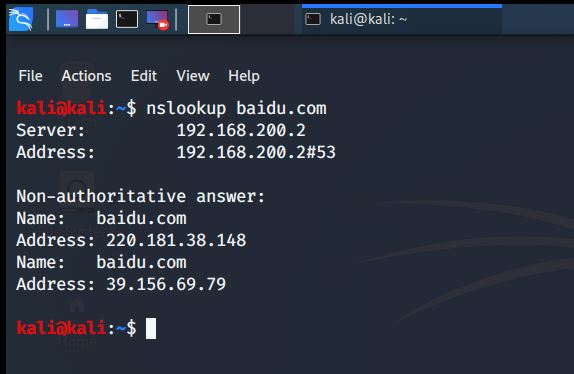

通过nslookup命令在kali虚拟机上查询baidu.com 映射IP地址

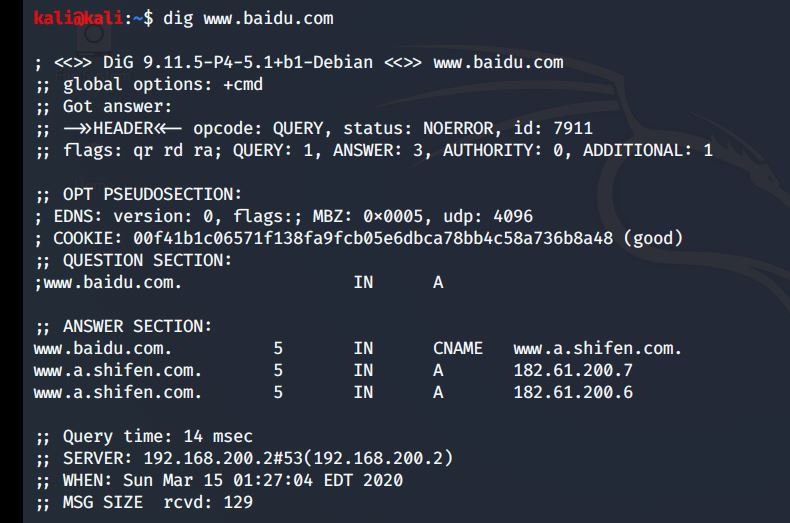

也可以使用功能更强大的dig命令,"ANSWER SECTION" 是查询到的结果,A/CNAME表示DNS记录类型。

任务2 查询好友IP和地理位置

2.网络扫描

任务1.使用nmap开源软件对靶机环境进行扫描

首先使用指令nmap -sP 192.168.200.67查询靶机IP地址是否活跃,当关闭靶机时,提示Host seems down;打开靶机,提示Host is up,说明靶机处于活跃状态

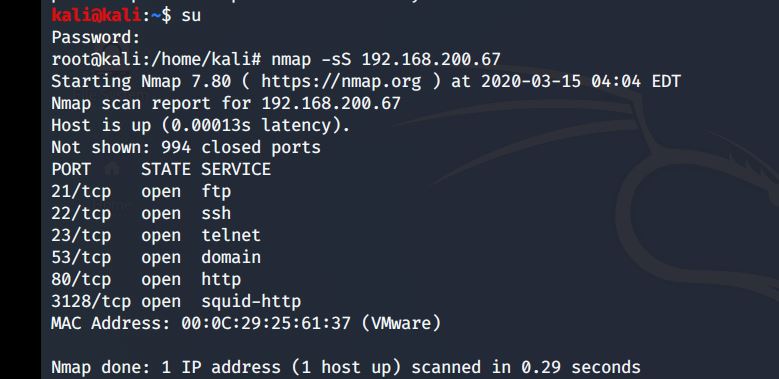

使用指令nmap -sS 192.168.200.67对靶机进行TCP SYN端口扫描

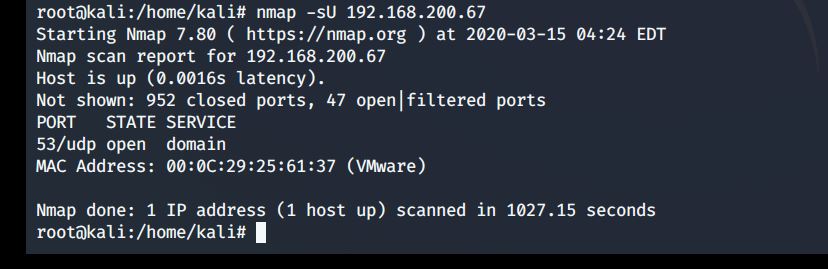

使用nmap -sU 192.168.200.67对靶机进行UDP端口扫描

使用nmap -O 192.168.200.67对操作系统类型进行扫描,可知靶机为Linux操作系统,版本如下图

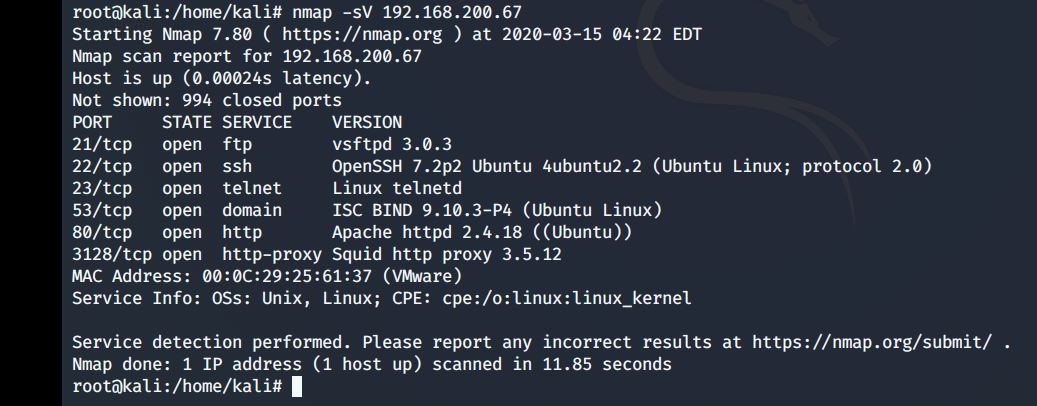

使用命令nmap -sV 192.168.200.67对网络服务进行扫描,有ftp、ssh、http等服务

任务2.使用Nessus开源软件对靶机环境进行扫描

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

3.网络查点

任务1. 搜索自己在互联网上的足迹,确认存在隐私和敏感信息泄露问题

由于我的名字很普通,所以在搜索时只能加一个关键字。

名字+本科学校,搜索到了两条信息,第一条信息暴露了我曾去英国参加一个夏令营还有央视实习信息,第二条信息暴露了我的学号。

然后搜索了名字+中学学校,搜索到了两条的学校贴吧信息,在别人的回复里暴露了我的班级

然后搜索了名字+小学学校,竟然搜到了当年写的某篇作文

感觉回顾了一遍自己的“黑历史”

不过上述信息都不是我自主暴露的,感觉无法阻止(无奈...),不过在平时使用互联网时还是要避免使用真实姓名,在涉及个人信息填写时,尽量少写或编造假信息。

三、学习中遇到的问题及解决

问题1:使用nmap对靶机进行UDP端口扫描时,莫名地很慢很慢,不知道为啥

四、学习感想和体会

第一次学习网络攻防相关知识,接触到了许多工具,在实验中掌握了一小部分,还有待扩展与练习。本章的网络信息收集实验十分有趣,虽然不像电影里黑客有那么酷的一波神操作,但是自己也体验了一些很基础简单的方法,在实验中逐渐对这一模块的知识有了框架感。

参考资料: