两台华为usg6300系列防火墙配置IPsec详解

条件:

FW1:

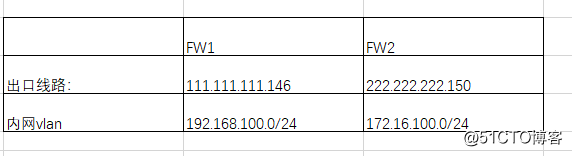

FW1 FW2

出口线路: 111.111.111.146 222.222.222.150

内网vlan 192.168.100.0/24 172.16.100.0/24

通过配置IPsec***实现两端内网互访。

配置步骤:

FW1:

- 配置出口线路正常访问外网:

点击网络 - 接口:

配置 wan0/0/1口为untrust口,IP地址为111.111.111.146/30,网关:111.111.111.145

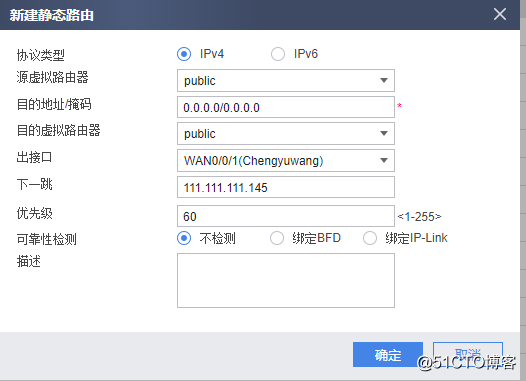

配置静态路由:

点击 网络 - 静态路由,新增一条静态路由,放通所有包从wan0/0/1出局访问外网。

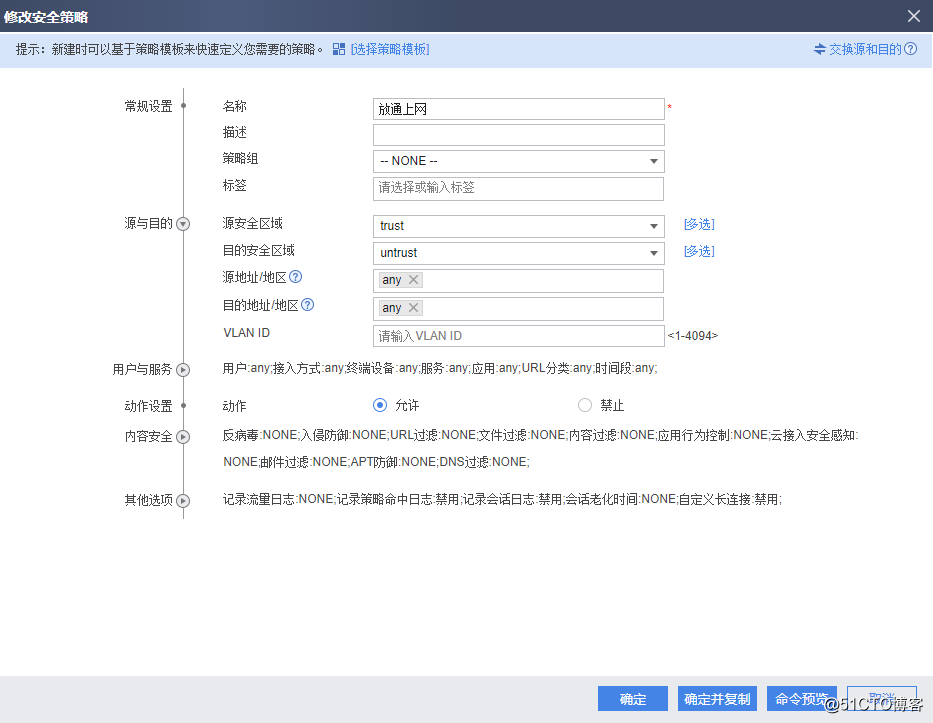

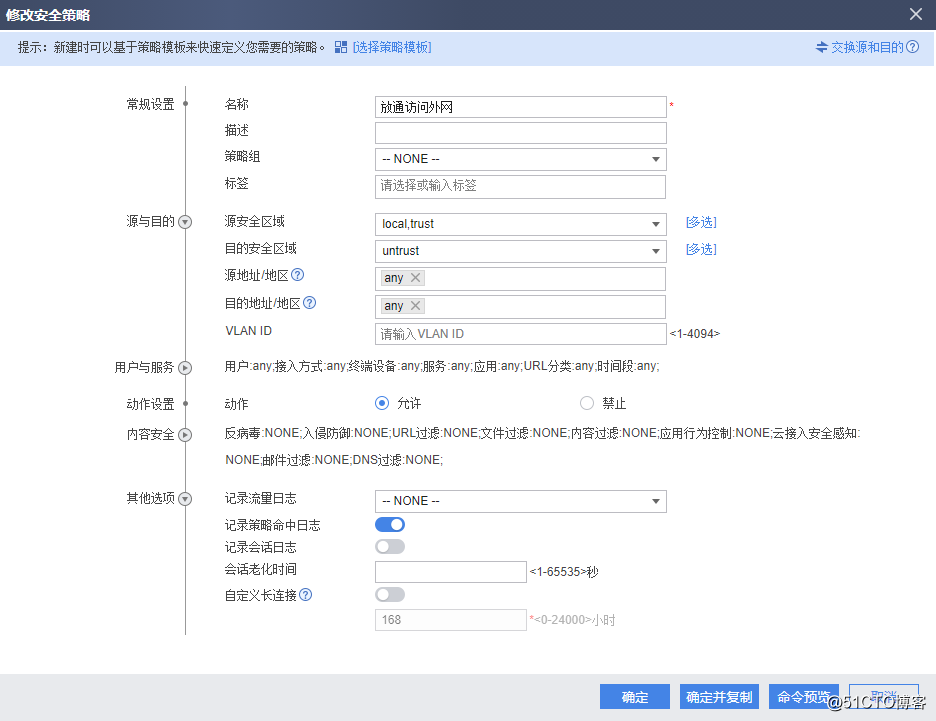

配置安全策略

配置一条安全策略,放通内网访问外网:

配置一条NAT策略,实现代理上网:

点击策略 - NAT策略,新建一条NAT策略,配置源地址做NAT地址转换:

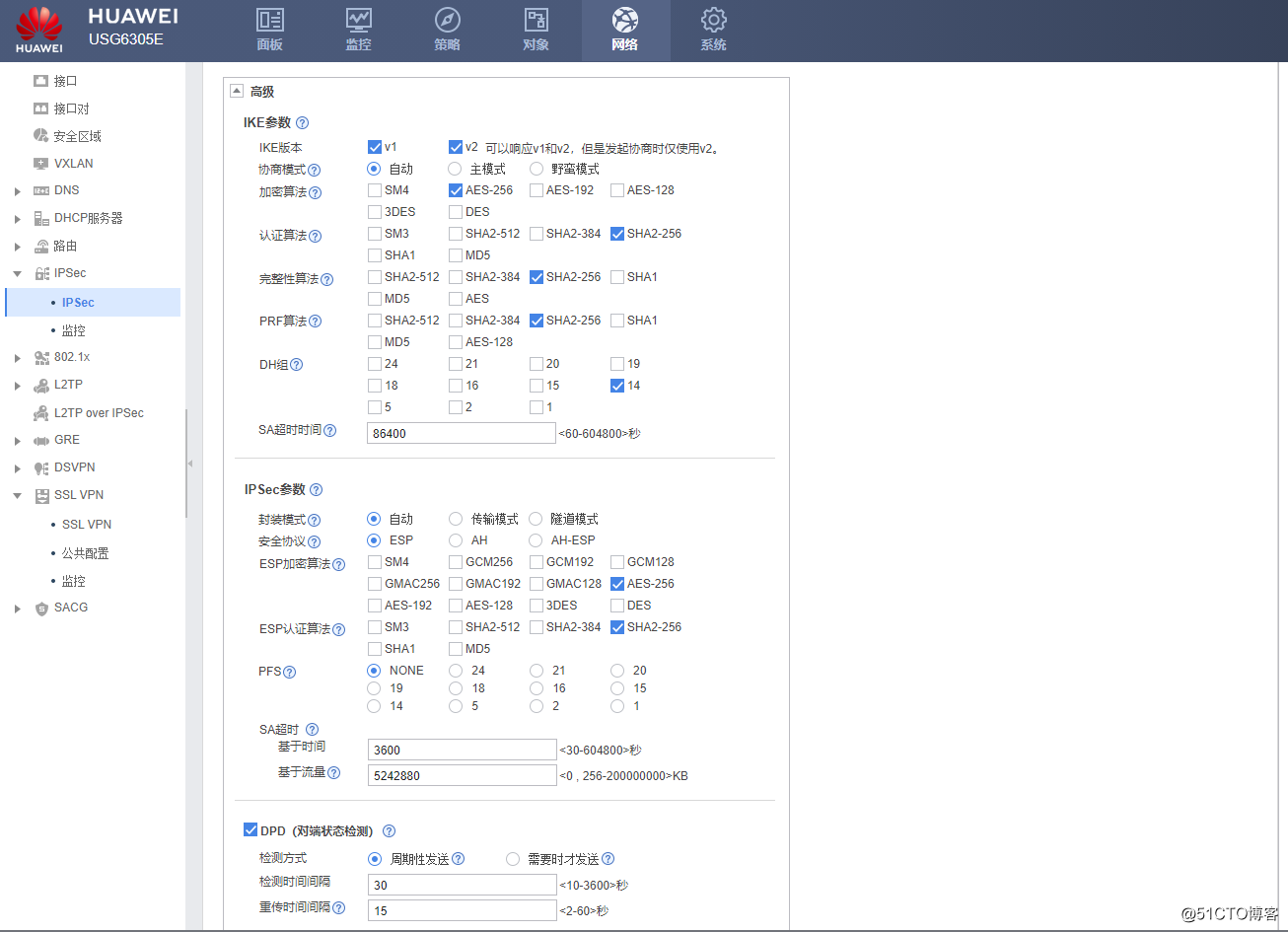

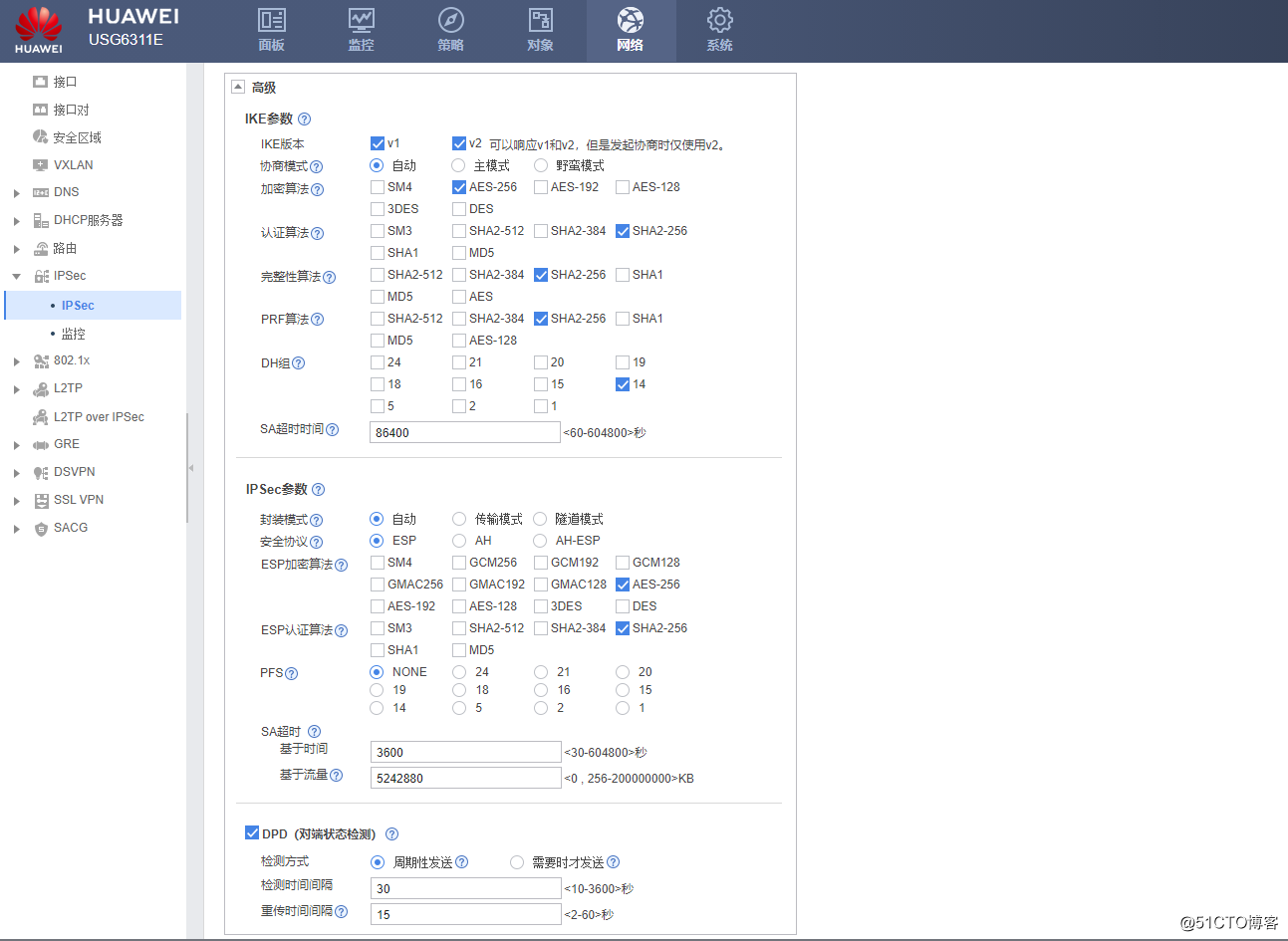

- 配置IPsec

点击网络 - IPsec ,新建一条IPsec,选择点对点模式:

第一阶段:

第二阶段:

- 配置静态路由:

点击网络 - 静态路由:

新建一条到对端内网vlan的静态路由,下一跳为该出口线路的网关:

再建立一条黑洞路由,防止路由环路:

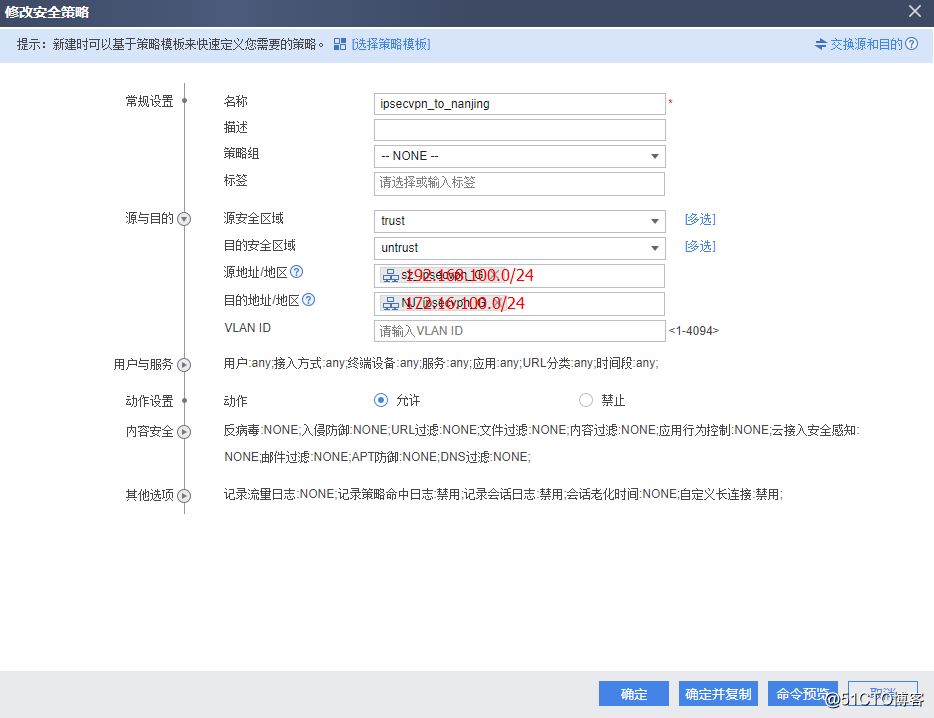

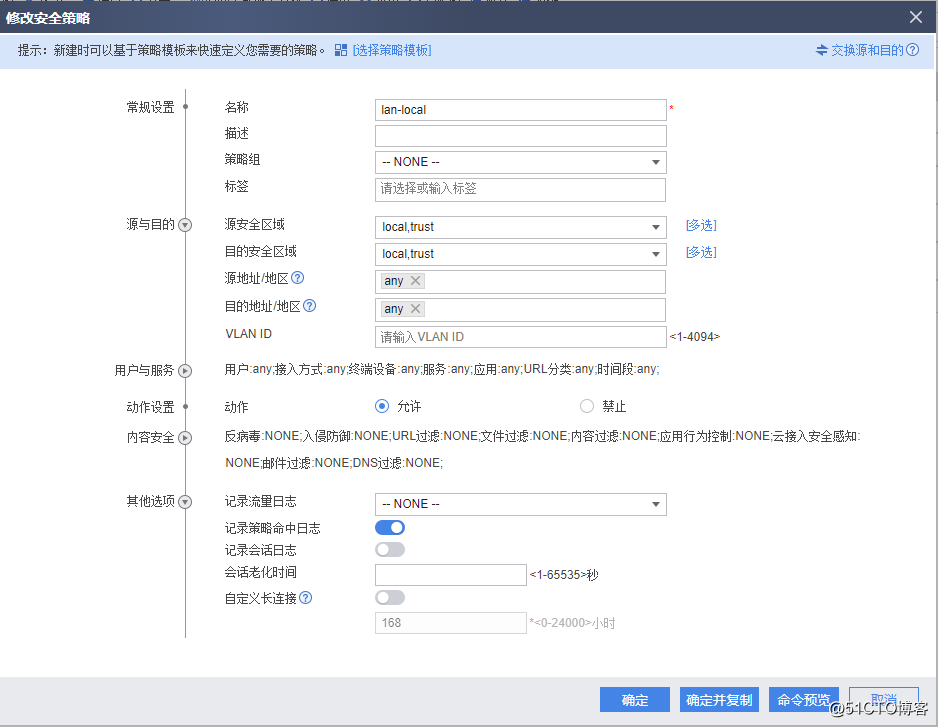

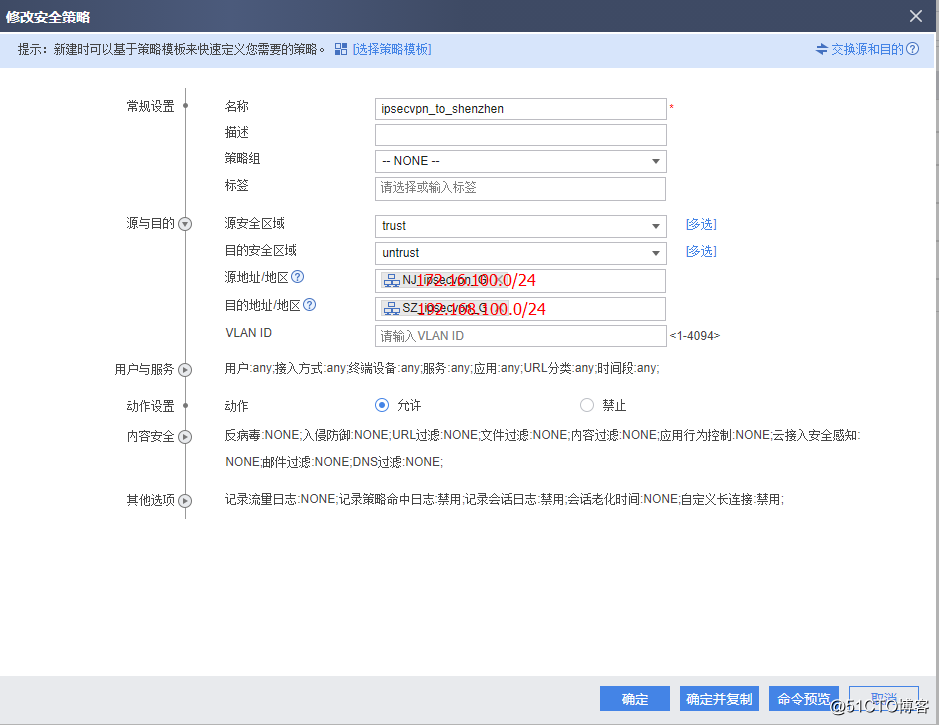

- 配置安全策略:

点击策略 - 安全策略,新建一条安全策略,放通本段vlan到对方内网vlan的访问。

在路由上可以放通整个大段,然后通过安全策略指定具体放通哪些vlan:

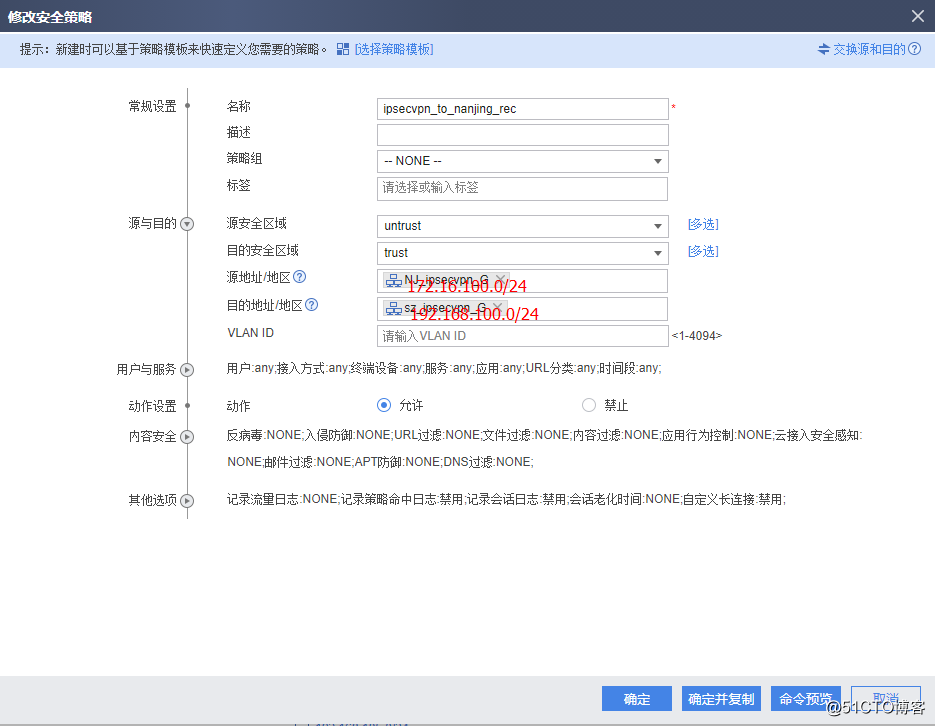

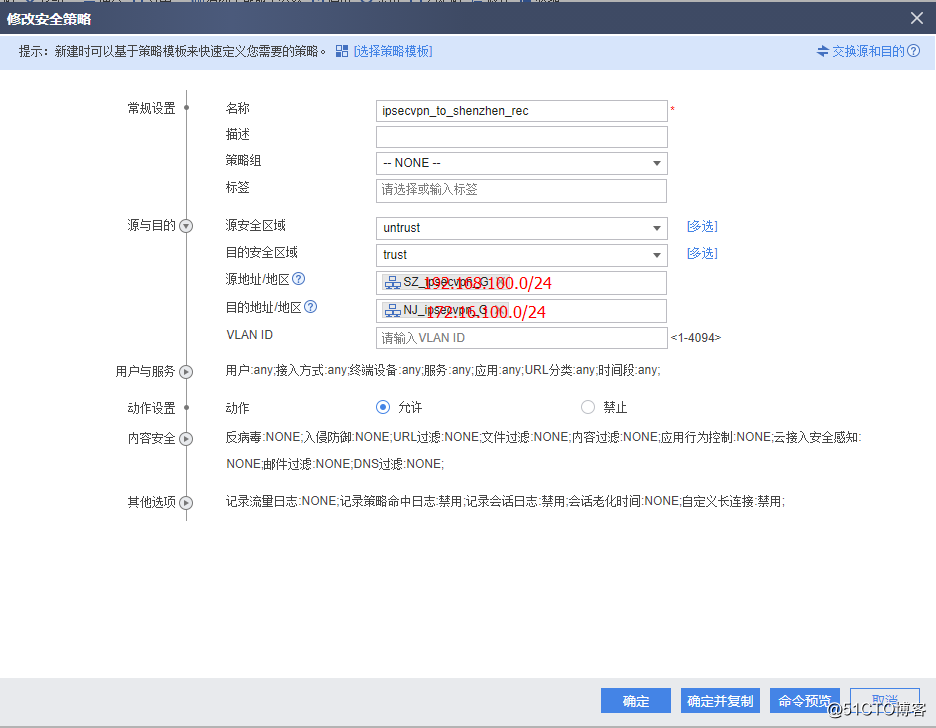

再配置一条返回访问的安全策略:

允许对端哪些vlan可以访问内网:

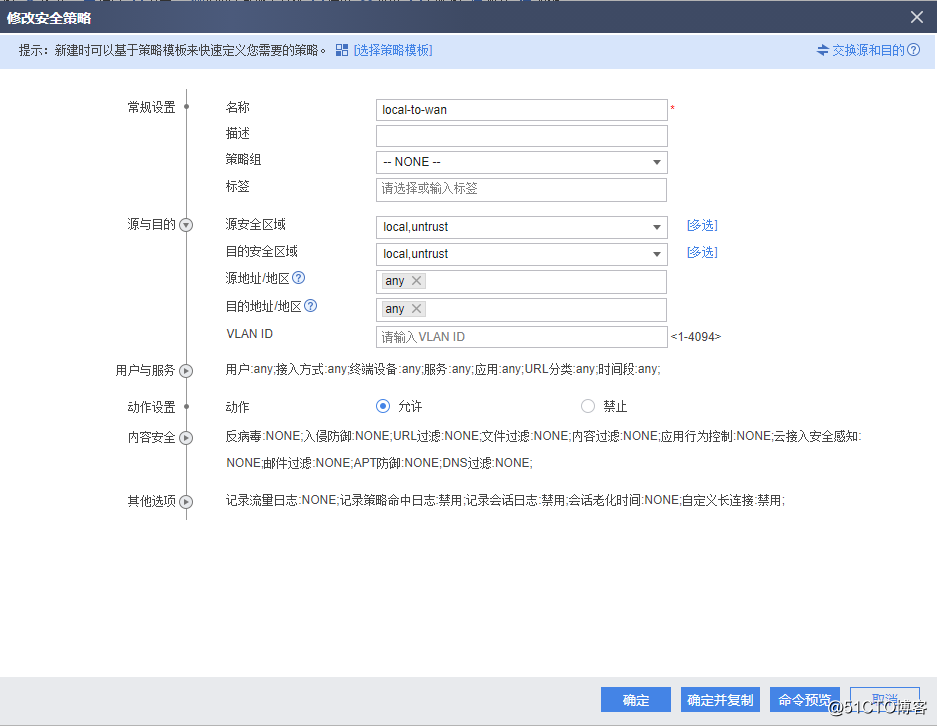

配置防火墙本身到外网的安全策略:

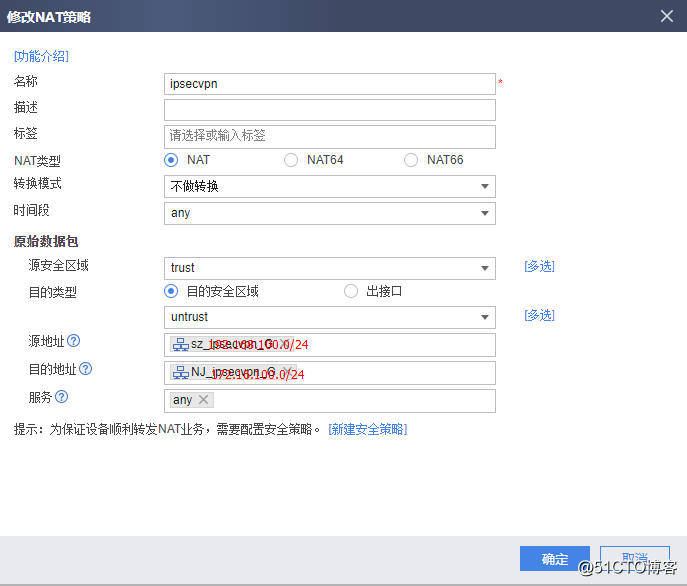

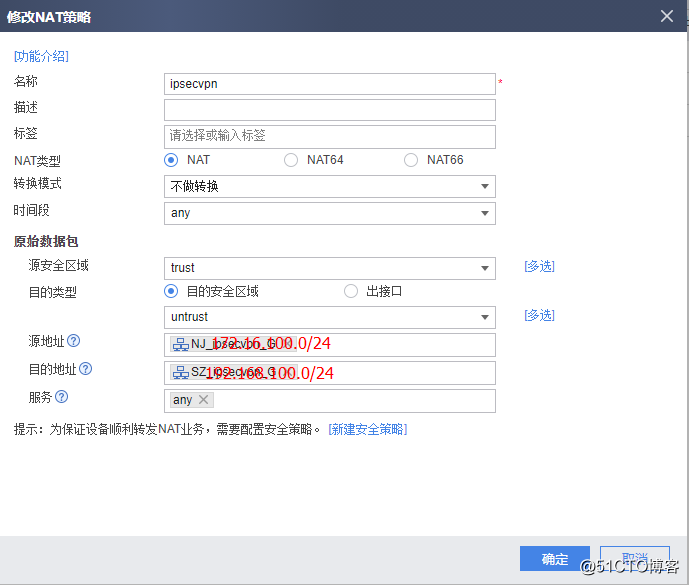

在配置一条NAT策略,指定内网之间访问不做NAT地址转换:

到此,FW1已配置完毕,现在来配置FW2:

FW2:

- 同样配置出口线路能正常上网。

点击网络 - 接口:

配置接口IP:

配置静态路由:

点击网络 - 路由 - 静态路由:

配置安全策略:

点击策略 - 安全策略:

放通内网以及防火墙本身到外网的访问:

配置防火墙到内网的互访:

配置NAT策略,实现源地址转换:

好了,到此,内网应该可以正常访问外网,以及防火墙也能正常访问外网了。

- 配置IPsec

点击网络 - IPsec,新建 IPsec:

第一阶段:

第二阶段:

两端的配置必须保持一致,否则会协商不成功。

- 配置静态路由:

配置到对端防火墙的静态路由:

配置到对端内网的静态路由:

配置到对端内网的黑洞路由,放置路由环路:

- 配置安全策略:

配置安全策略,放通本段vlan访问对端内网:

配置反向安全策略,放通对端vlan访问本地内网:

- 配置NAT策略

点击 策略 - NAT策略,新建一条NAT策略,实现两端互访不做NAT转换。

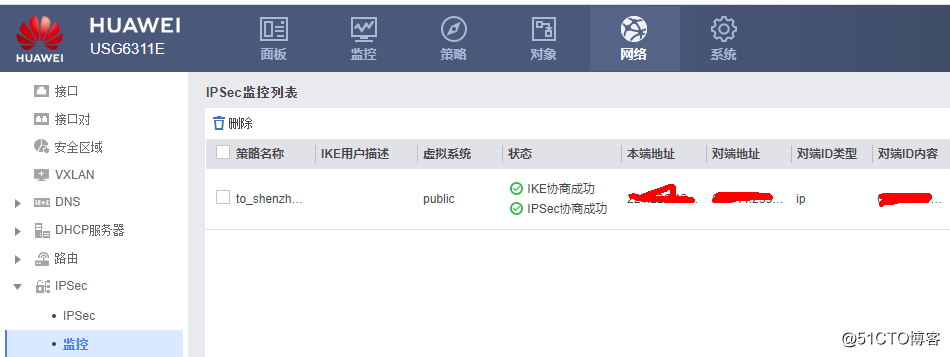

两端配置好后,IPsec应该协商成功,可以实现互访

- 验证:

到此,配置完毕,可以在内网ping或tracert -d 对端IP 跟踪路由,来验证两端是否互访正常。