1. 蠕虫定义

蠕虫是一种能够自我复制的恶意软件,他主要通过寻找系统漏洞(如Windows系统漏洞、网络服务器漏洞等)进行传播。与一般病毒不同的是,蠕虫不需要人工干预,他能够利用漏洞主动进行攻击,具有较强的独立性。它会扫描和攻击网络上存在系统漏洞的节点主机,通过局域网或者国际互联网从一个节点传播到另外一个节点。

感染蠕虫的计算机会出现系统运行缓慢、文件丢失、文件被破坏或出现新文件的情况。由于蠕虫可以通过系统漏洞、网络文件、电子邮件等各种途径进行传播,且攻击不受宿主程序牵制,所以蠕虫的传播速度比传统病毒快得多。

2. 蠕虫特点

- 独立性:它具有计算机病毒的一些共性,如传播性、隐蔽性、破坏性等,但同时具有自己的一些特征,计算机病毒一般都需要宿主程序,病毒将自己的代码写到宿主程序中,宿主程序运行时可触发病毒,而蠕虫病毒无须计算机使用者干预即可运行,通过大规模的扫描获取网络中存在漏洞的计算机的控制权进行复制和传播,在已感染的计算机中设置后门或执行恶意代码破坏计算机系统或信息。

- 传染目标: 计算机病毒感染的是本地文件,而蠕虫病毒感染的是网络计算机。

- 传播机制:不同于计算机病毒要依靠宿主程序运行,蠕虫病毒可以主动攻击目标。它的传染机理是利用网络进行复制和传播,传染途径是局域网条件下的共享文件夹、E-mail、网络中的恶意网页、存在大量漏洞的服务器等。

- 破坏性:每种蠕虫都包含一个扫描功能模块负责探测存在漏洞的主机,在网络中扫描到存在漏洞的计算机后就马上发动攻击。由于蠕虫发送大量传播数据包,所以被蠕虫感染了的网络速度非常缓慢,被感染了的计算机也会因为CPU和内存占比高而接近崩溃状态。

3. 蠕虫工作原理(重点)

一般攻击步骤:首先随机生成IP地址进行扫描,然后由蠕虫的扫描功能模块负责探测存在漏洞的主机。找到后就得到一个可攻击的对象; 将蠕虫病毒主体迁移到目标主机,重复上面的动作,准备下一轮的攻击 。

解决病毒库压缩包解压乱码问题

虚拟机中装压缩软件(建议7.zip)

4. 蠕虫分类及传播途径

①电子邮件蠕虫:电子邮件蠕虫通过创建邮件,将自身的副本附加到虚假电子邮件的附件中,发送到用户联系人列表中的所有地址。这些附件允许蠕虫在具有感染性的可执行文件中传播自身。感染用户系统后,他们会获取系统电子邮件的控制权,并在本地安装蠕虫副本,修改注册表,搜索本地及局域网中特定的文件,通过文件进行传播。

②文件共享蠕虫:文件共享蠕虫将自身复制到共享文件夹中,并通过文件共享网络传播。用户下载共享文件,从而使蠕虫进入到计算机。蠕虫利用文件或者信息在系统中传播的特性,对计算机造成感染。

③加密蠕虫:加密蠕虫会加密受感染设备上的文件,并要求受害者支付赎金以换取解密代码。一旦受害者的计算机上感染这种蠕虫,他就会对用户计算机、服务器或硬盘驱动器上的大量文件进行加密,阻止用户访问关键文件,警告用户必须通过支付费用换取私钥,否则会永久销毁文件。

④即时通讯蠕虫:与恶意电子邮件附件类似,即时消息中有伪装成无害链接或附件的蠕虫,通过发送消息,将蠕虫传播到受感染者的联系人列表。

5. 病毒、木马和蠕虫的区别(重点)

6. 蠕虫监测技术

- 基于特征串匹配的检测(最常用) 在网络中捕获流经网络出入口的所有数据包,根据已掌握的网络蠕虫的特征串或规则表达式对数据包进行扫描匹配。

- 基于关联分析的检测 在基于蠕虫目标选择研究的基础上,通过收集计算机和网络活动的数据以及它们之间的连接等信息来检测。

- 基于扫描行为的检测 在网络中网络蠕虫通常会盲目地利用随机扫描、分解扫描、混合扫描或完全扫描等方式扫描大量的IP地址为寻找易攻击的目标,从而.导致网络充斥大量的扫描数据包,在一定程度上引起网络异常,因此通过检测网络数据的异常可检测网络蠕虫,一般通过监测网络中的ICMP-T3、TCP- SYN、TCP-RST报文来实现。

- 基于人工智能技术的检测 近些年迅猛发展的人工智能技术也被用于网络蠕虫的检测,常见的有基于神经网络和基于免疫系统的网络蠕虫检测。

7.假设咱们到了蠕虫安全事件的应急响应项目上,工作该如何展开?(*)

1、立即启动应急预案

成立应急小组:根据预案,迅速成立应急响应小组,明确各成员职责。

初步评估:评估蠕虫感染的严重程度和影响范围。(口头咨询)

2、甲方的测试授权

3、安全事件判断(是否和甲方所述说的一致)

先去安全设备上、查看相关告警,再去相关主机上进行排查,确定是否为蠕虫病毒

4、隔离感染(逻辑隔离、物理隔离)

逻辑隔离:用Vlan(虚拟局域网),将受感染的主机分配到一个无法访问其它主机的局域网中。 附加知识(链路类型:三种)

物理隔离:拔网线

特殊情况考虑:由于客户的业务需求,不允许受感染的主机进行隔离,该如何操作?

(有没有什么可借鉴的的处置措施?)

利用目前收集到的蠕虫信息特征(10位的字母数字随机字符串的进程,挂载到指定的服务下面【linux中常为ssh服务下】),特征串匹配,制作蠕虫灭杀脚本程序,进行批量化处置

5、溯源

找到蠕虫的入侵路线,加固企业安全体系架构,封堵蠕虫进入内网的口子

(如果不把口子封堵上的话,就算感染主机处置完成,过些时间也会重新被感染)

6、安全脆弱点加固(让甲方去完成)

7、逐个上机排查(本体、传播方式)

8、我们向甲方推荐我们的安全产品(卖给它)(给客户出解决方案)

9、处置阶段(如果说简单的蠕虫,我们可以自己动手写个简单的脚本处置,向公司请求后援(让公司的专业人士来写这个))

10、写报告(撰写应急相应报告)

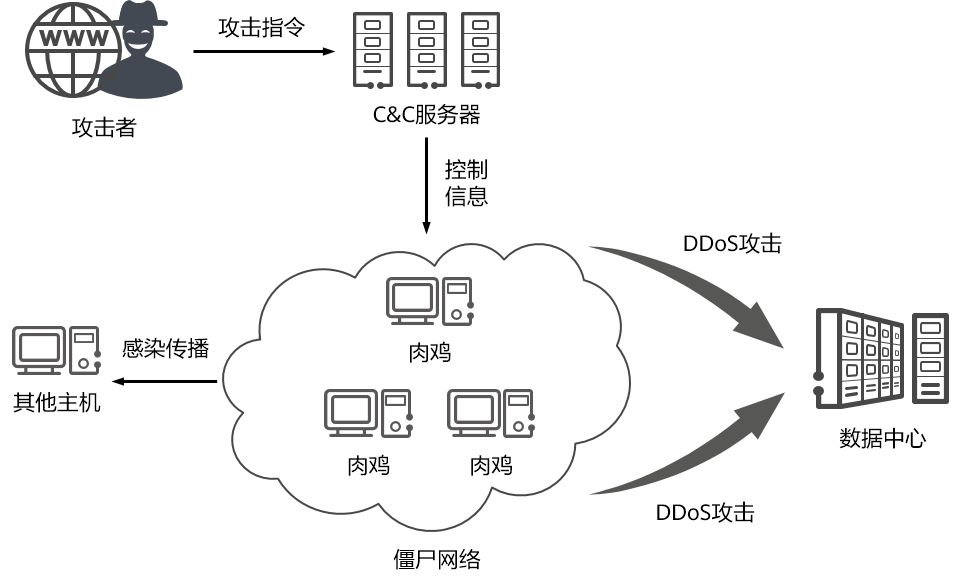

僵尸网络

随着恶意软件和恶意攻击的产业化发展,网络攻击者大都不再使用单台主机实施攻击行为,取而代之的是操控一定规模数量的受害主机发动集体攻击。这不仅扩大了攻击效果,也分散了被发现和屏蔽的风险。攻击者对受害主机进行操控的关键技术之一就是C&C,更确切的说,是通过C&C服务器对受害主机进行操控。

C&C服务器不仅可以收集被害主机的信息,如操作系统、应用软件和开放端口等,还可以向被害主机发送控制指令,指使它执行某些恶意行为。攻击者也可以将被害主机作为跳板,通过其感染更多网络内的主机,最终由C&C服务器进行统一控制。

攻击利用

通讯方式