简介:为什么要写这篇文章,主要就是想让我学习的时候好消化一些,学习总需要个时间来消化,并不是学了并会用了就行,也方便以后进行查看、回顾。

一、收集域名信息,利用whois来查询

1、在线查询:

站长之家whois查询:http://whois.chinaz.com

VirusTotal网:https://www.virustotal.com/gui/home/url

2、kali系统自身带有whois查询:

用法:whois 网址,即可查询到上面提供的信息。

3、能查到什么重要内容:注册商、注册人姓名、邮箱、电话、地址。

电话反查:http://whois.chinaz.com/reverse?ddlSearchMode=3

社工库:https://haveibeenpwned.com/

如果是个人站点,上面查询到的域名注册人姓名和邮箱就很有用处了,对于中小网站,和个人网站,这个注册人往往就是网站管理员。

利用搜索引擎和社交网络能够挖掘该人的很多信息。

二、域名备案信息查询

1、天眼查:https://www.tianyancha.com/

2、工业和信息化部ICP/IP查询:http://beian.miit.gov.cn/publish/query/indexFirst.action

3、ICP备案查询网:http://beianbeian.com/

4、能查到什么重要内容:网站负责人姓名,以及其他重要信息。

三、敏感信息收集

1、利用强大的Google来搜索,搜索语法:用法(例如:site:baidu.com intext:csdn ...)

- site 指定域名

- inurl url中存在关键字的网页

- intext 网页正文中的关键字

- filetype 指定文件类型

- intitle 网页标题中的关键字

- link 返回所有与该网站做了链接的url

- info 查找站点基本信息

- cache 搜索某些内容的缓存

2、除了Google,baidu、Bing、Shodan、GitHub等其他网站都能进行信息收集。

收集:数据库文件、sql注入、配置信息、源代码泄露、未授权等文件。

3、收集网站服务器信息

在window上下载burp suite软件来探测网站服务器响应信息,kali本身也带了burp suite软件,也可以在谷歌浏览器或者火狐浏览器安装一些插件来探测这些信息,例如http header live。

4、能得到什么内容:系统类型、版本、Server类型、开发语言以及版本等其他信息。

四、子域名信息收集

1、在线查询:https://phpinfo.me/domain/、http://tools.bugscaner.com/subdomain/

2、软件查询:Layer子域名挖掘机、 K8、wydomain、Sublist3r、dnsmaper、subDomainsBrute、Maltego CE等。

3、搜索引擎:site:baidu.com,能显示百度的其他子域名。

4、通过查找SSL/TLS证书来查看子域名:https://crt.sh/、https://www.chinassl.net/ssltools/ssl-checker.html

5、为什么要对子域名下手,因为子域名的防御往往可能没有主域名做得好。

6、ip反查:http://ip.aa2.cn/ip/

五、开放端口和真实IP收集

1、单个端口扫描:http://tool.chinaz.com/port/

2、工具:Nmap、Zmap、Masscan、御剑高速TCP端口扫描工具。

3、端口说明:

文件共享服务端口

| 端口号 | 端口说明 | 攻击方向 |

| 21/22/69 | ftp/tftp文件传输协议 | 匿名上传、下载、爆破、嗅探 |

| 2049 | nfs服务 | 配置不当 |

| 139 | samba服务 | 爆破、未授权访问、远程代码执行 |

| 389 | ldap目录访问协议 | 注入、匿名访问、弱口令 |

远程连接服务端口

| 端口号 | 端口说明 | 攻击方向 |

| 22 | ssh远程连接 | 爆破、ssh隧道及内网代理转发、文件传输 |

| 23 | telnet远程连接 | 爆破、嗅探、弱口令 |

| 3389 | edp远程桌面连接 | shift后门(window server 2003以下)、爆破 |

| 5900 | vnc | 弱口令爆破 |

| 5632 | pyanywhere服务 | 抓密码、代码执行 |

web应用服务端口

| 端口号 | 端口说明 | 攻击方向 |

| 80/443/8080 | 常见web服务端口 | web攻击、爆破、对应服务器版本漏洞 |

| 7001/7002 | weblogic控制台 | Java反序列化、弱口令 |

| 8080/8089 | jboss/resin/jetty/jenkins | 反序列化、控制台弱口令 |

| 9090 | websphere控制台 | Java反序列化、弱口令 |

| 4848 | glassfish控制台 | 弱口令 |

| 1352 | lotus domino邮件服务 | 弱口令、信息泄露、爆破 |

| 10000 | webmin-web控制面板 | 弱口令 |

数据库服务端口

| 端口号 | 端口说明 | 攻击方向 |

| 3306 | mysql数据库 | 注入、提权、爆破 |

| 1433 | mssql数据库 | 注入、提权、sa 弱口令、爆破 |

| 1521 | oracle数据库 | tns爆破、注入、反弹 shell |

| 5432 | postgresql数据库 | 爆破、注入、弱口令 |

| 27017/27018 | mongodb数据库 | 爆破、未授权访问 |

| 6379 | redis数据库 | 可尝试未授权访问、弱口令爆破 |

| 5000 | sysbase/db2数据库 | 爆破、注入 |

邮件服务端口

| 端口号 | 端口说明 | 攻击方向 |

| 53 | dns域名系统 | 允许区域传送、dns劫持、缓存投毒、欺骗 |

| 67/68 | dhcp服务 | 劫持、欺骗 |

| 161 | snmp协议 | 爆破、搜集目标内网信息 |

特殊服务端口

| 端口号 | 端口说明 | 攻击方向 |

| 2181 | zookeeper服务 | 未授权访问 |

| 8069 | zabbix服务 | 远程执行、sql注入 |

| 9200/9300 | elasticsearch服务 | 远程执行 |

| 11211 | memcache服务 | 未授权访问 |

| 512/513/514 | linux rexec服务 | 爆破、rlogin登录 |

| 873 | rsync服务 | 匿名访问、文件上传 |

| 3690 | svn服务 | svn泄露、未授权访问 |

| 50000 | sap management console | 远程执行 |

4、不存在cdn情况查询ip地址查询:https://ip138.com/

5、查看是否存在cdn,打开cmd ping下网站就可以看到。

6、利用在线网站ping来探测真实IP:https://www.17ce.com、http://ping.chinaz.com,来查看是否各地区ip地址是否相同,都相同则表面可能没有cdn,如果ip地址不一样,且很有规律则可能存在cdn,可根据ip归属地查看是否存在cdn。

7、绕过cdn寻找真实IP:ping目标自己的邮件服务器域名(通过m目标网站用户注册或者rss订阅功能查看邮件,寻找邮件头中的邮件服务器域名IP),扫描网站测试文件phpinfo、test等,Ping分站域名,利用国外网站进行ping:https://asm.ca.com/en/ping.php。

8、验证真实IP:直接访问该IP,看响应页面是不是和域名访问一样。

六、收集敏感目录文件

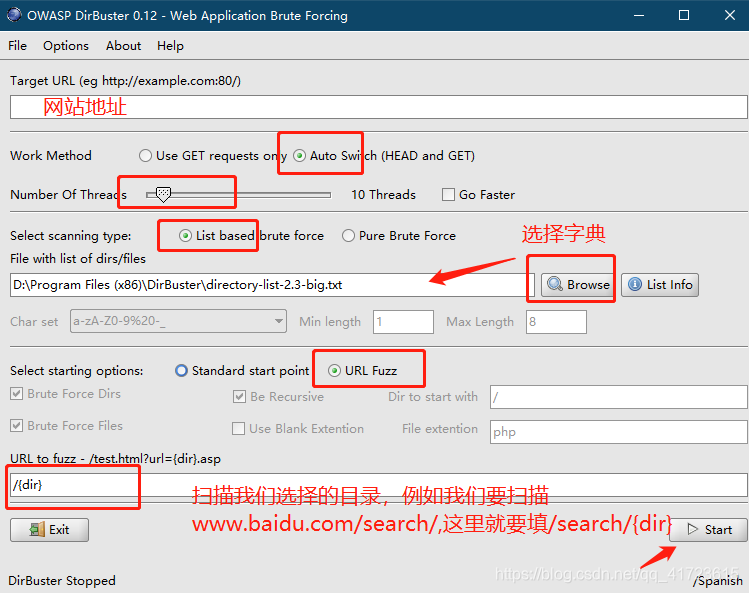

1、工具:DirBuster、御剑后台扫描珍藏版、wwwscan、Spinder.py、Sensitivefilescan、Weakfilescan等。

2、以DirBuster为例:

{dir}相当于是个变量,如果要扫描该目录下的php文件,可以在{dir}拼接上.php。

七、指纹识别

2、工具:御剑Web 指纹识别、WhatWeb、 WebRobo 、椰树、轻量WEB指纹识别。

八、其他

1、防火墙识别:利用nmap进行扫描,用法(nmap 网站 -p25)

2、负载均衡识别:kali系统命令窗(lbd 网站)

3、WAF识别:kali系统命令窗(wafw00f 网站)、nmap(nmap 网站 --script=http-waf-detect.nse)