本文是我的免费专栏《网络攻防常用工具介绍》的第一篇文章

磨刀不误砍柴工!

在介绍攻防技术时,突然意识基础工具的使用很容易会被忽略,但是对不熟悉的同学来说,这将会极大影响该领域的学习。 所以本专栏专门介绍网络攻防或CTF竞赛中必备的工具及其使用方式。方便对该领域感兴趣的同学更快入门。为后续学习扫清障碍。

文章目录

前言

说起WEB安全,无论是攻击方还是防守方,都离不开抓包。那什么是抓包呢?简单说来,就是在web交互中,不同服务端、客户端、主机间都是以一个个数据包方式发送和接收,再根据内容进行响应,完成交互和信息传递。

以上的交互流程,对正常使用者来说是不可见的。但我们作为安全技术人员怎么能够是正常使用者呢。所以需要使用专门的工具对这个流程可视化,了解目标系统是如何交互?业务开发的逻辑是怎么构建?众多组件和框架是什么?同时我们对数据包可以进行拦截、修改测试、甚至伪造、篡改等,来达到特定目的。

所以,熟练掌握一款能完成上述各种功能的工具是最基础和必须的了。可以说这是入门网络安全必备的操作要求。

什么是Burp Suite

Burp Suite 是一款专业级为网络安全推出的一款工具。该工具是PortSwigger公司的旗舰级产品。该产品在该领域已是霸主地位,作为安全从业人员,已变成不可不会,不能不用的必备安全工具了。

看了上面图片, 大龄IT人占了绝大多数。这才是能做出顶级产品的公司该有的底蕴和技术积累。再看那国内各大公司对大龄人的不友好,鲜明对比。从宏观上看国内大部分IT公司15年内都会消亡,只有极少数有含金量的企业能存活下来。毕竟国内大部分公司,核心只是为了挣快钱,肥了投资人和老板,其实对这个行业的发展和技术突破没有任何帮助。我相信随着技术人的逐渐成熟和投资人的逐渐冷静。会逐渐借着这波下行趋势,净化IT和互联网的整个生态了,优胜略汰,在曲折中螺旋式前进吧。只是苦了一个个普通人浪费多年青春为你们的错误买单,没办法,后发国家就是这样,需要一代代人的奉献和牺牲才能进步,所以对于留下来敢于奉献的人,我由衷感激。而对于选择远走的大牛,我表示理解。

扯远了,言归正传。

Burp Suite使用初体验

打开软件后会出现一个开机页面,也许作为初学者你看到感到陌生,但请相信,如果你以后从事安全技术行业,一定有机会梦到这个图标。

或者下面这个

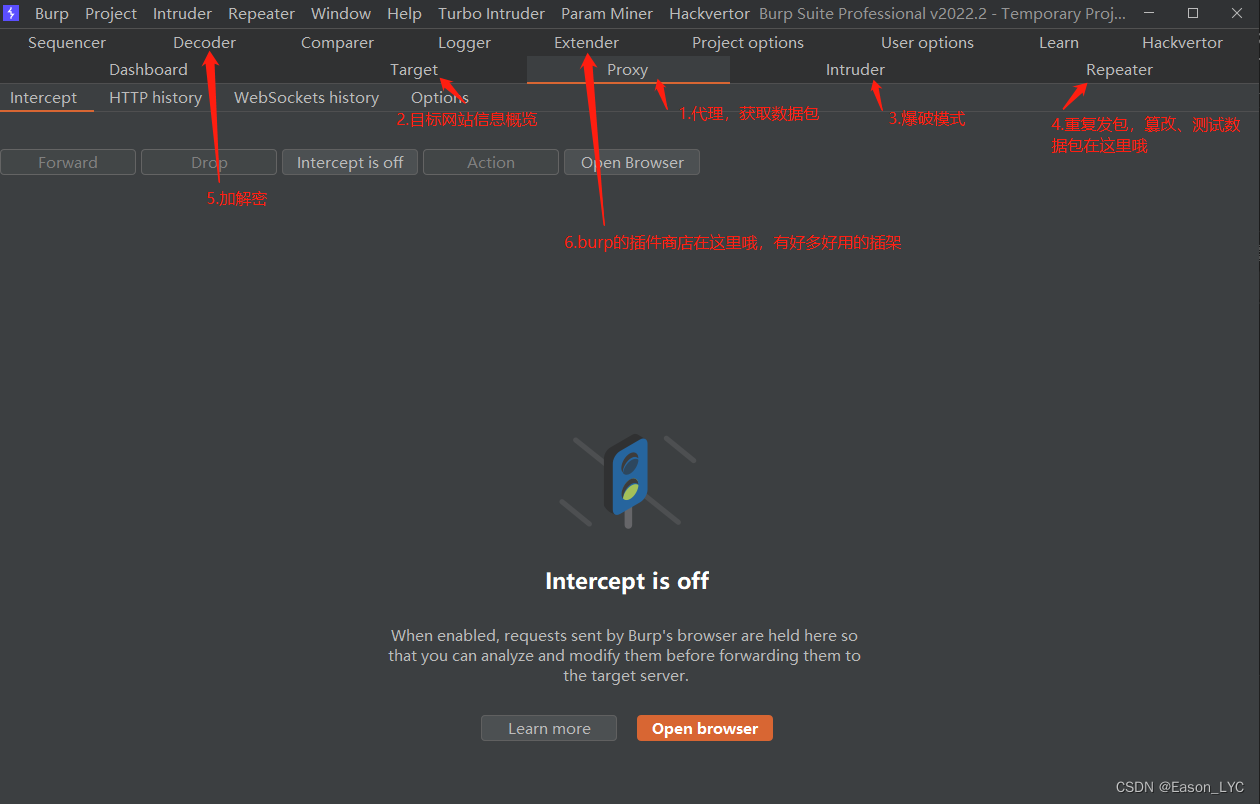

打开页面后,能做什么一目了然,见下图:

1.Proxy 代理、获取数据包。

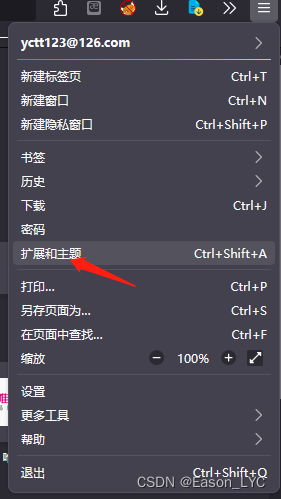

要想成功获取代理,需要设置浏览器代理设置。在这里推荐用firefox浏览器(火狐)的一个插件FoxyProxy 。

在这里可以进入插件商店,搜索下载即可使用,非常方便。下载成功后设置IP为127.0.0.1,端口8080即可,名字自定义,即可完成。如下图

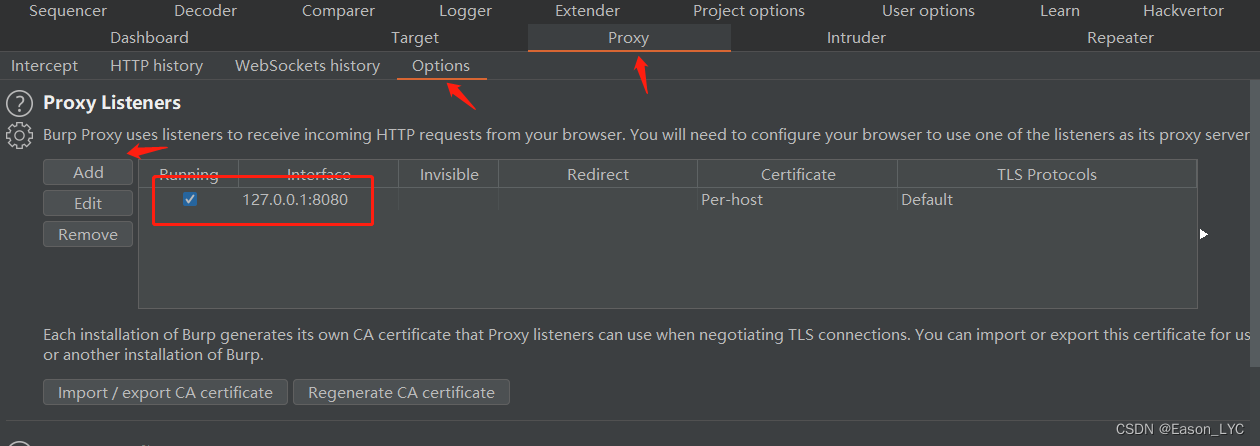

浏览器设置完毕后,再次打开burp的proxy点击options选项,点击添加,增加上图中相同的ip和端口,就算完成了配置,非常简单。

这时我们再次打开代理,访问网页,同步查看这个软件,就发现所有数据包,都已经实施获取了,哈哈。看到数据包总是手痒痒,总想各种测试,职业病犯了,哈哈。

这时我们再次打开代理,访问网页,同步查看这个软件,就发现所有数据包,都已经实施获取了,哈哈。看到数据包总是手痒痒,总想各种测试,职业病犯了,哈哈。

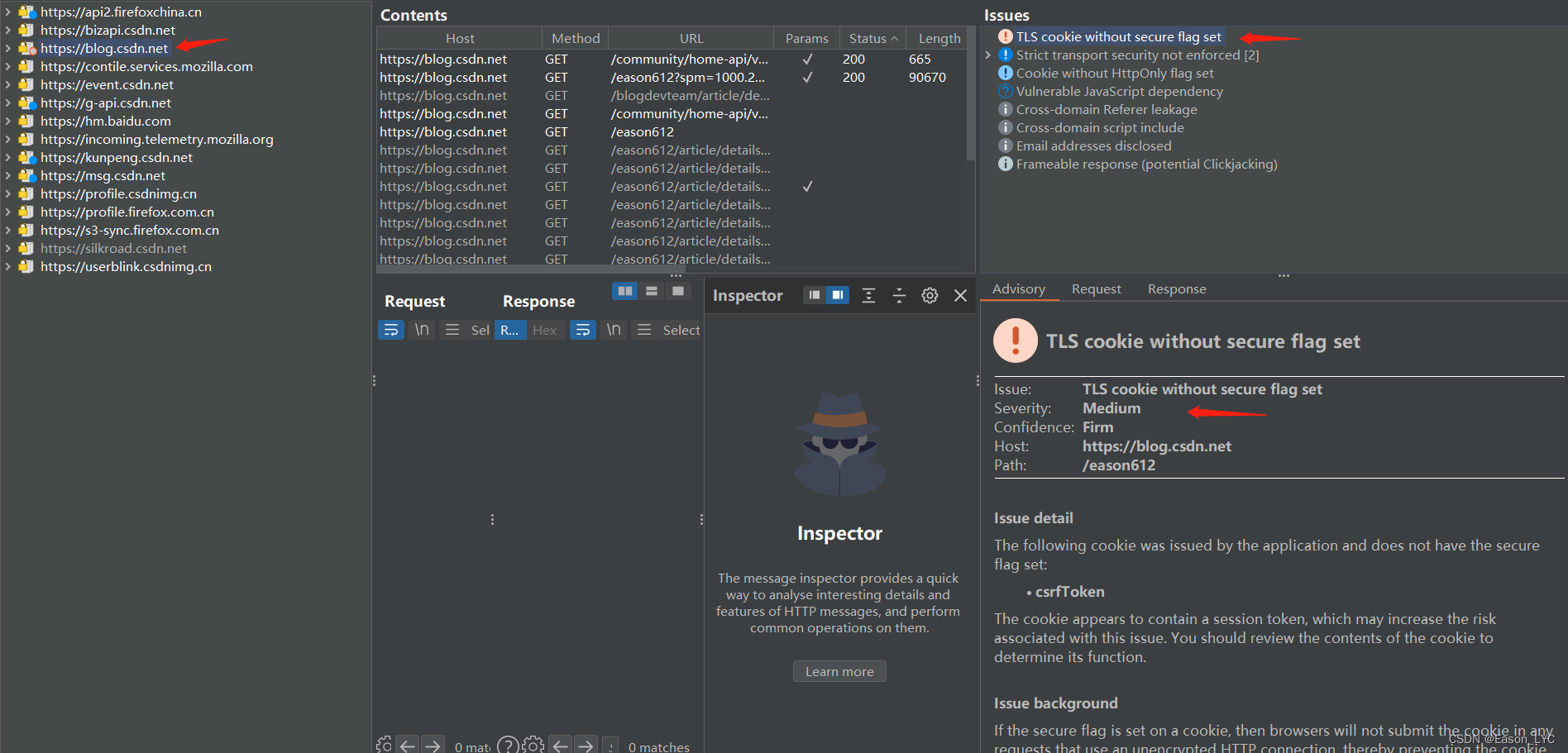

2.Target 目标网站信息概览

这个页面就是显示了你目前访问被抓包网站的基本信息,如果你用的是专业版,burp会自动开启扫描模式,对网站路径和文件进行低程度的扫描,并对发现的疑似缺陷或漏洞进行告警。

看咱们的DN兄,burp报了个中危,值得一侧哦,哈哈。

3. Intruder 爆破模式

这个模式往往在登陆页面,抓包,批量配置账号或密码,短时间内进行大量发包尝试,知道碰撞到正确的账号和密码。后续文章会在靶场中为大家演示暴力破解的威力。

4. Repeater 重复发包模块

这个模块经常用到,在视频中也用到了,可以将获取的数据包通过鼠标右键,发送到这个模块,在这个模块可以任意修改测试数据包,并再次发送,查看网站响应。

总结

以上就是对Burp Suite的初步体验,后续文章会逐步深入的介绍演示具体使用。

视频演示

可通过视频跳转到bilibili上观看高清版视频。欢迎B站上一键三连哈~~~

网络攻防常用工具介绍--burp suit工具初体验一