目录

20199102 2019-2020-2 《网络攻防实践》第二周作业

0 总体结构

| 本次作业属于那个课程 | 《网络攻防实践》 |

|---|---|

| 这个作业要求在哪里 | 第二次作业-实践一 网络攻防环境的搭建 |

| 我在这个课程的目标是 | 学习网络攻防相关技术、掌握网络攻防相关能力 |

| **这个作业在哪个具体方面帮助我实现目标 | 搭建相关网络攻攻防实践网络环境 |

| 作业正文 | 下述正文,1,2,3部分 |

| 其他参考文献 | 见正文最后部分 |

1.知识点梳理与总结

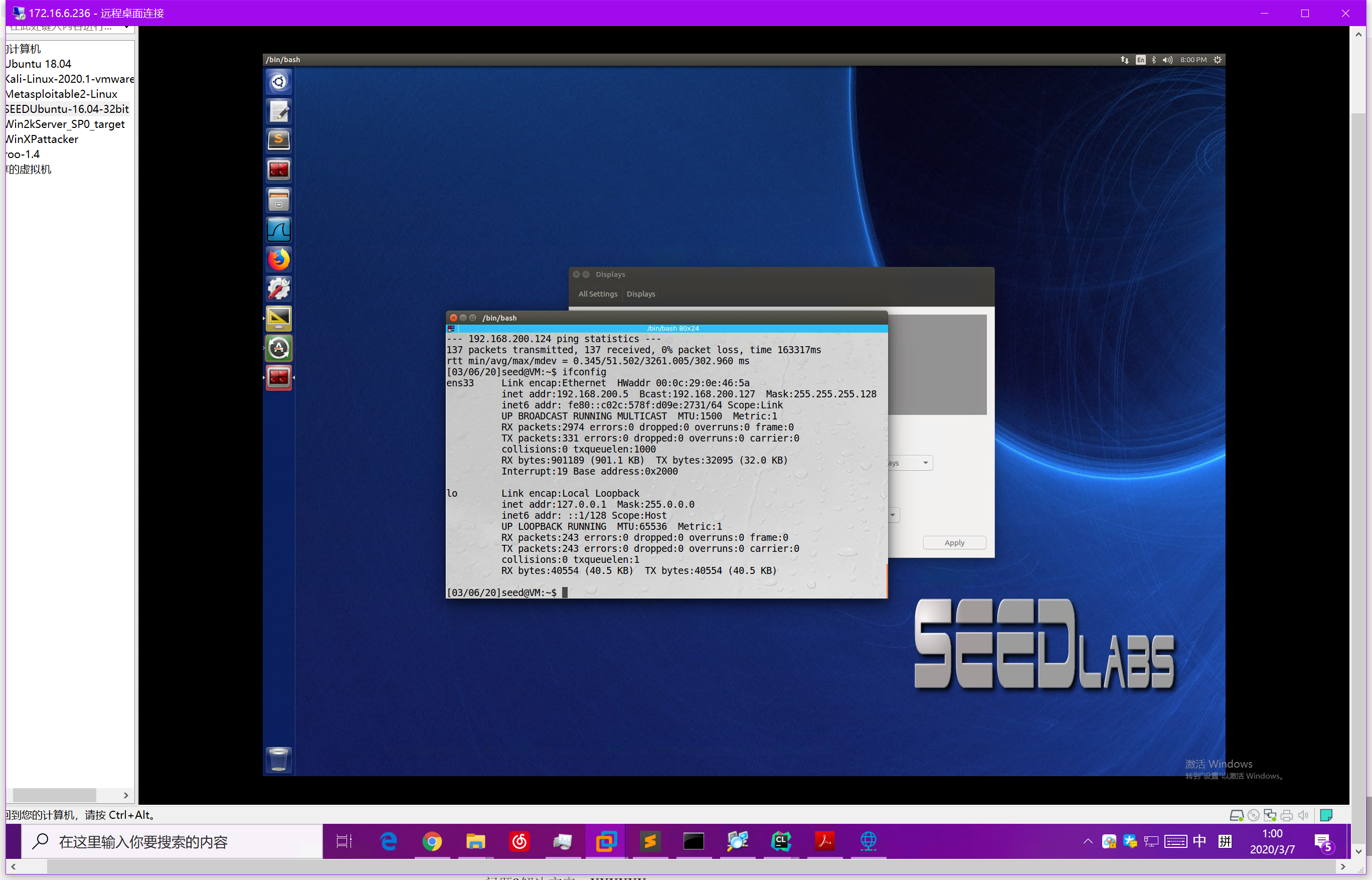

1. 主机放在学校实验室,通过VPN+远程桌面连接到实验室的电脑,所以截图可能有点怪异。

2.理论上来说,虚拟机的环境应该是VM虚拟化形成的,与物理机的硬件无关。但是在安装的过程中触发了老版本linux内核不兼容Ryzen2CPU的bug。在此推荐AMD RyzenCPU的同学安装新版系统。

3.下面的实验中使用的镜像列表如下。

-----------------------------------------------------------

攻击机Kail :https://www.offensive-security.com/kali-linux-vm-vmware-virtualbox-image-download/#1572305822805-d290939b-52dc

-----------------------------------------------------------

攻击机windows XP:老师百度云提供

-----------------------------------------------------------

seed Ubuntu16.04: https://pan.zju.edu.cn/share/6c72d40cdc0877833c6b96bd2d

-----------------------------------------------------------

linux靶机:https://sourceforge.net/projects/metasploitable/files/Metasploitable2/。

-----------------------------------------------------------

windows靶机:win2KServer,老师百度云提供

-----------------------------------------------------------

蜜罐网关:老师百度云提供

-----------------------------------------------------------

4. 请按照下述步骤一步步执行,有不会的可以私聊我。

5.链接:[百度网盘资料](https://pan.baidu.com/s/1Ize01-r9AWoGdkbThyvzsQ)

提取码:6sqh 1.0 VM整体网络架构

1.1 VM网络设置

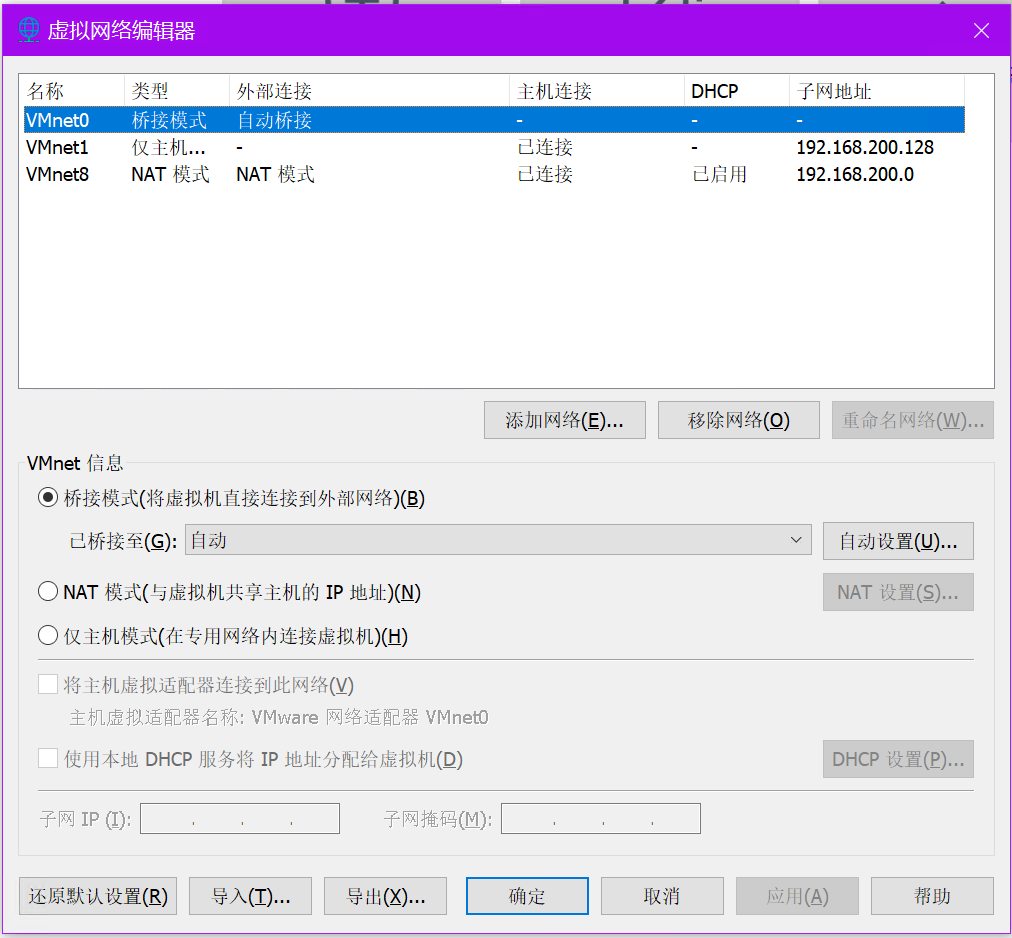

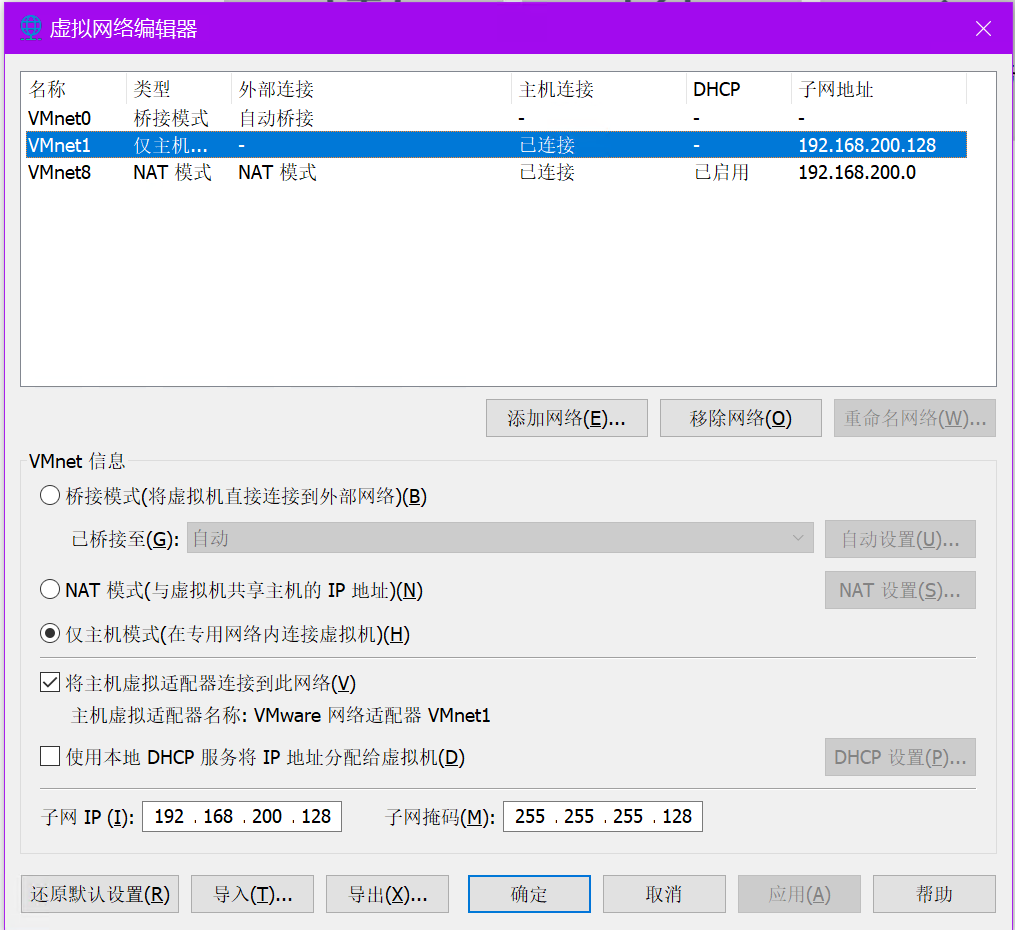

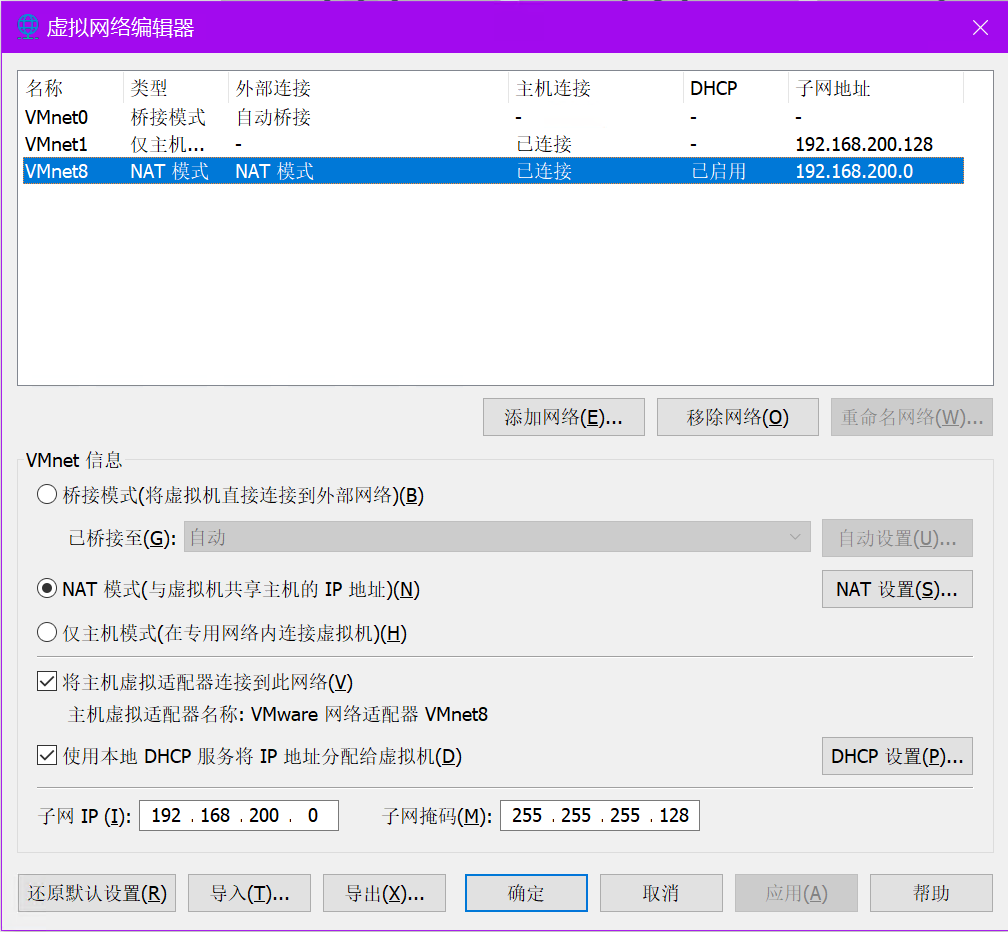

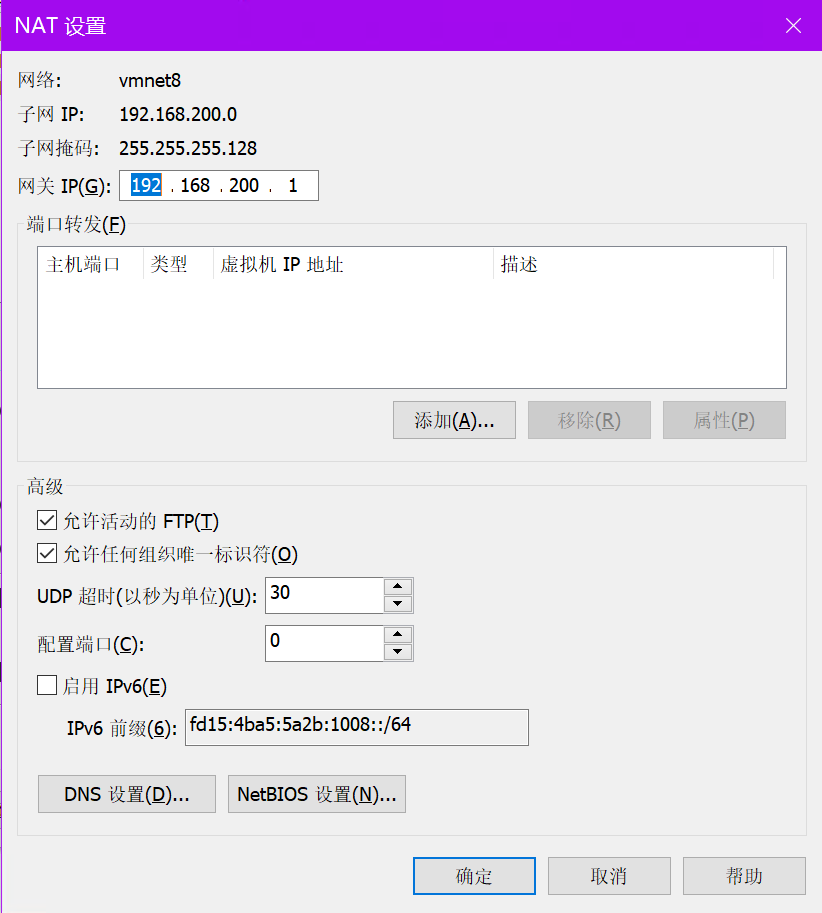

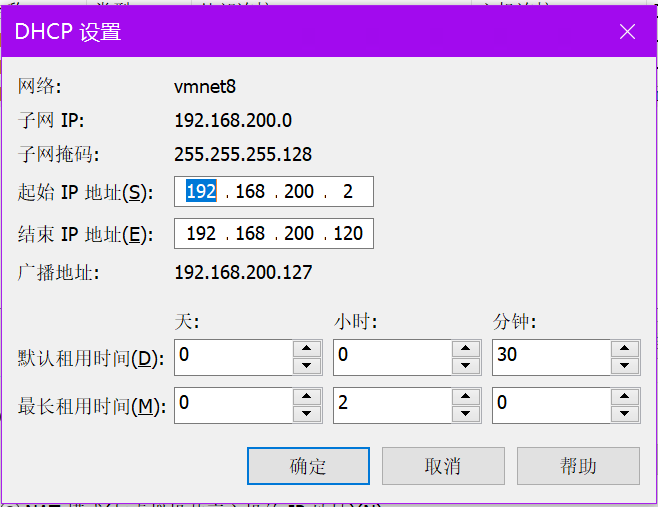

VMnet0、VMnet1与VMnet8设置如下,务必保证完全准确

其中VMnet的NAT和DHCP采用如下设置。

至此,网络适配器设置完成。

1.2 linux攻击机-Kail 安装

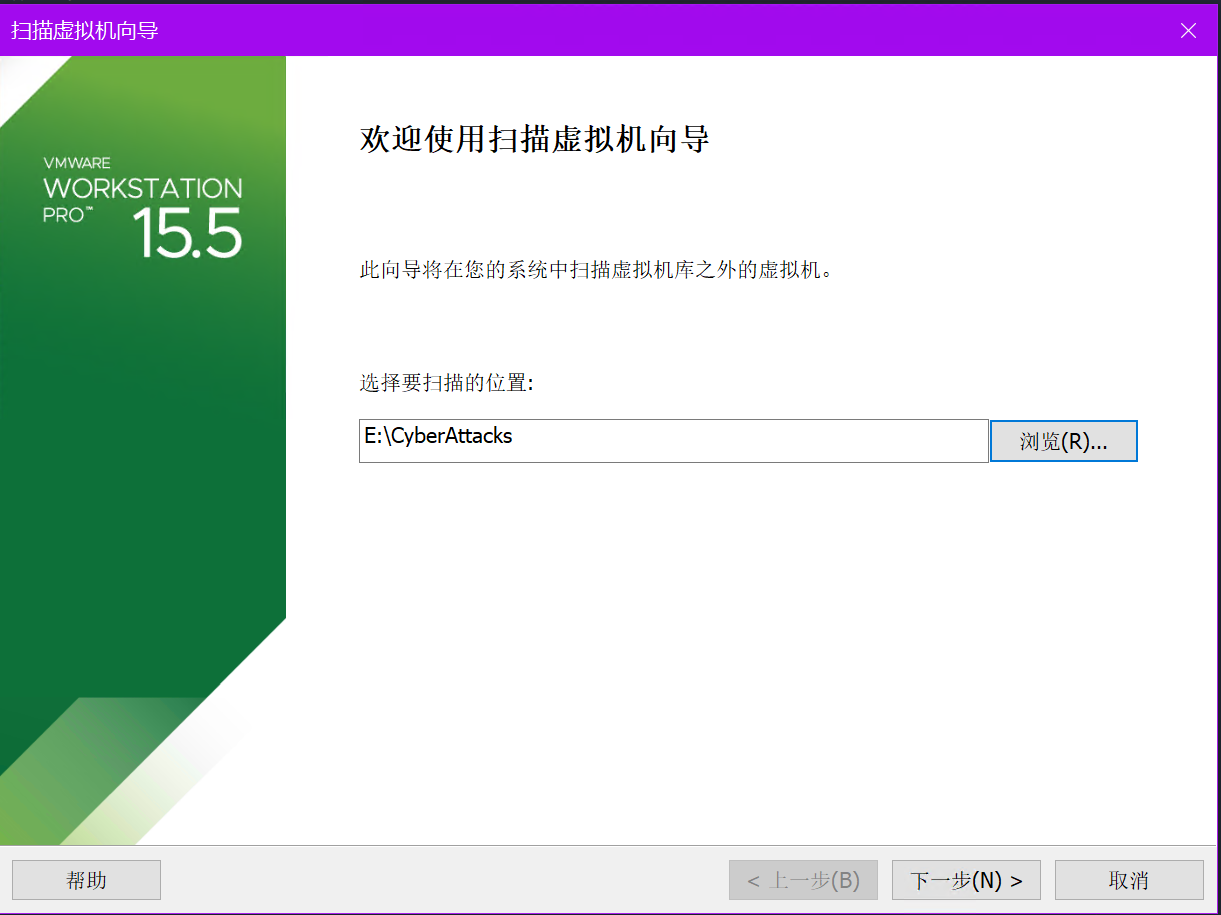

kail以VM虚拟机VMX文件的形式提供,通过扫描虚拟机可以直接导入,如下图

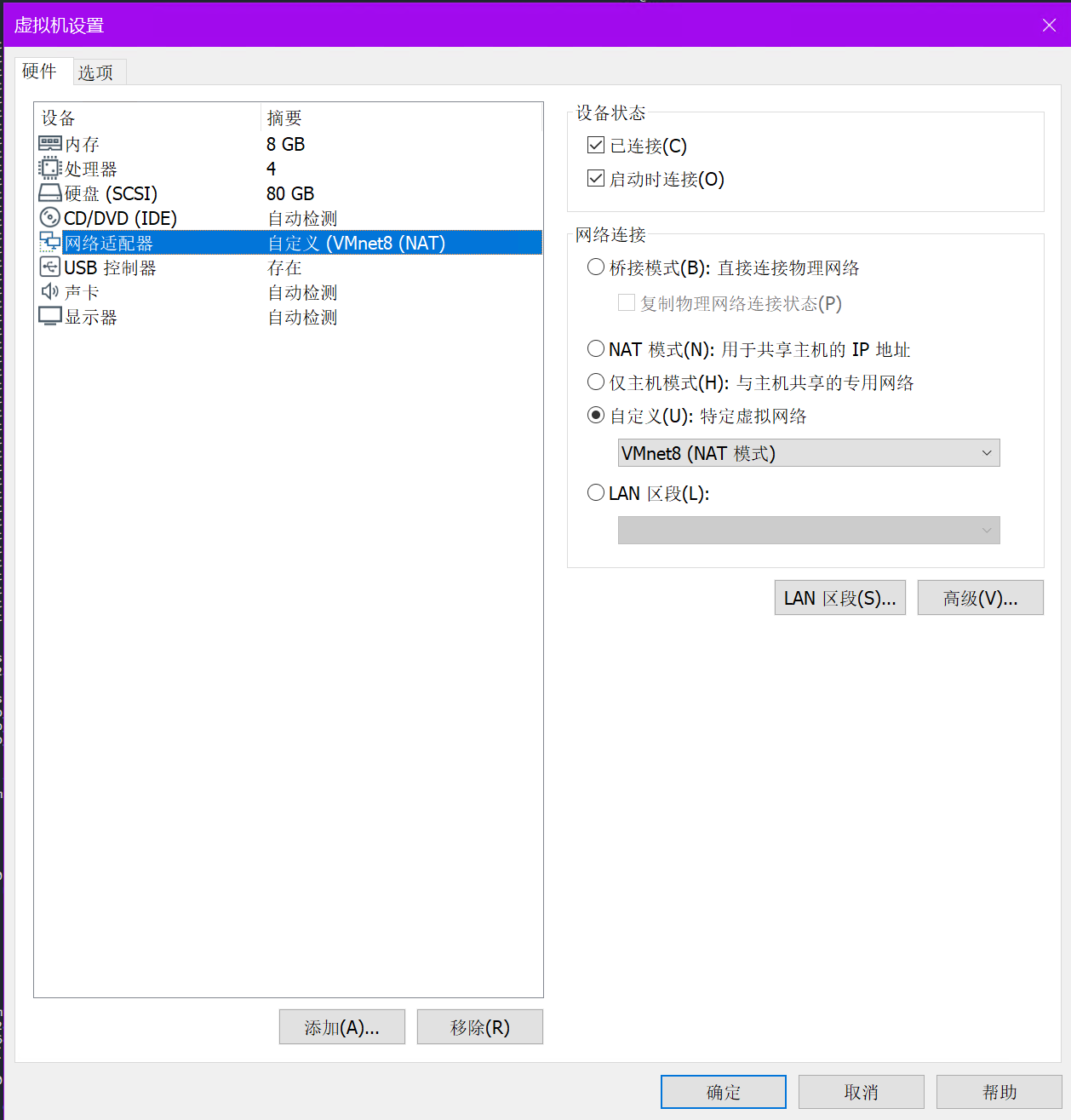

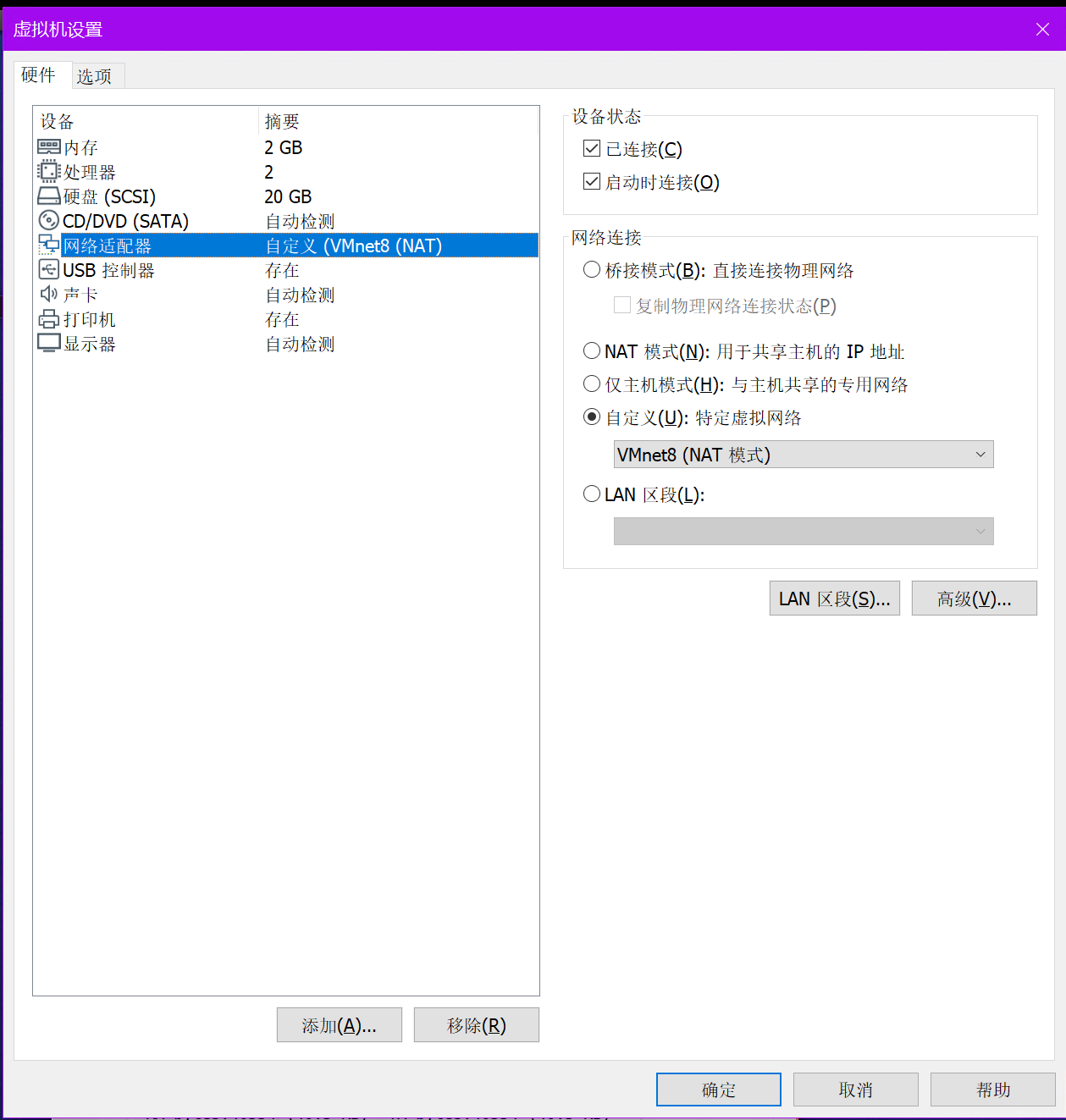

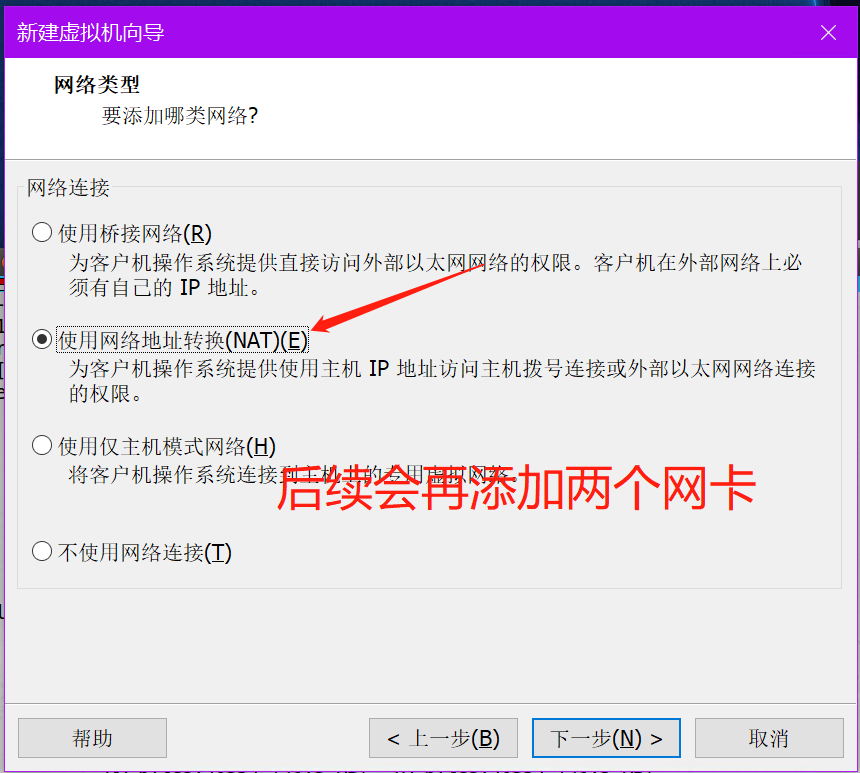

接下来设置Kali的网卡,这里选择NAT模式,或者自定义VMnet8(两者等价)

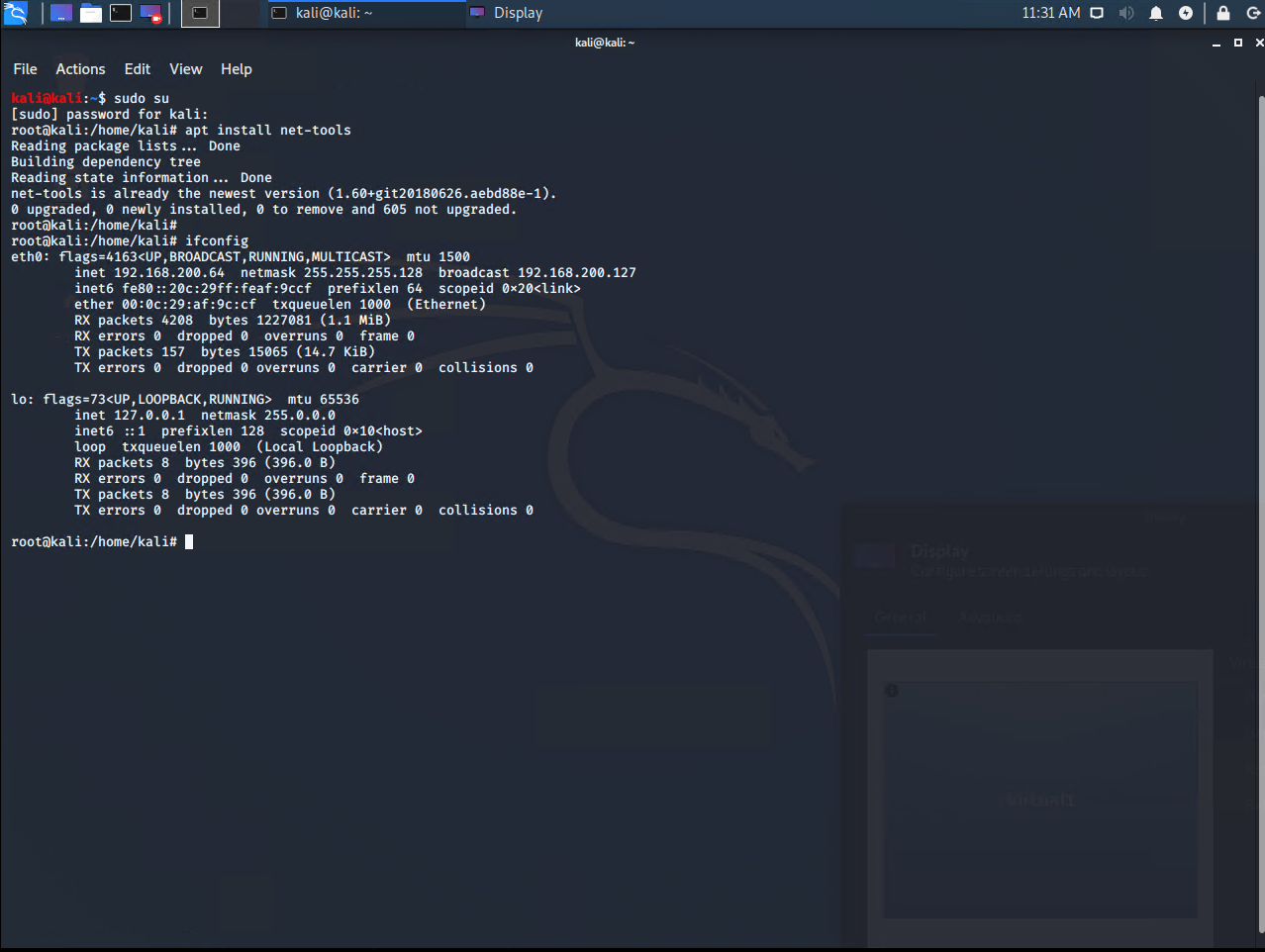

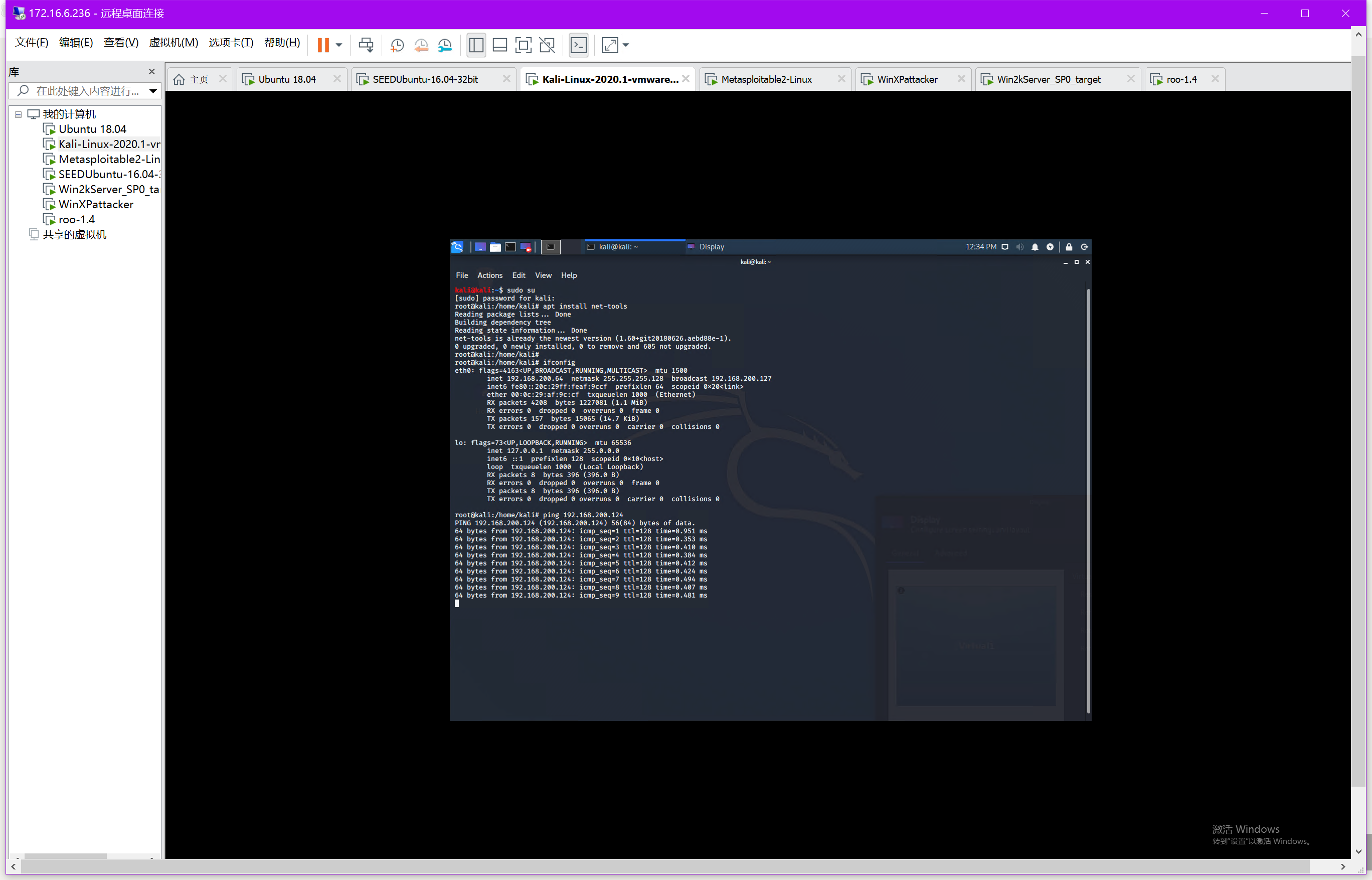

开机进入系统,进行软件设置。Kali的默认用户名为Kali,密码Kali, root密码Kali(先登录Kali,后使用su进行提权,禁止直接root登录)下图显示了登录->提权->安装net-tools(ifconfig包)->查看网络信息。

至此, Kali设置完成,记住Kali的ip地址!

1.3 windows靶机-win2kServer安装

win2kServer通过虚拟机镜像给予,导入方式和上文的Kali相同,不再赘述。安装之后通过VM的快捷键ALT+CTRL+DEL进入系统(直接发送会被主机拦截),账号administrator,密码mima1234。网卡设置如下

进入系统后的截图

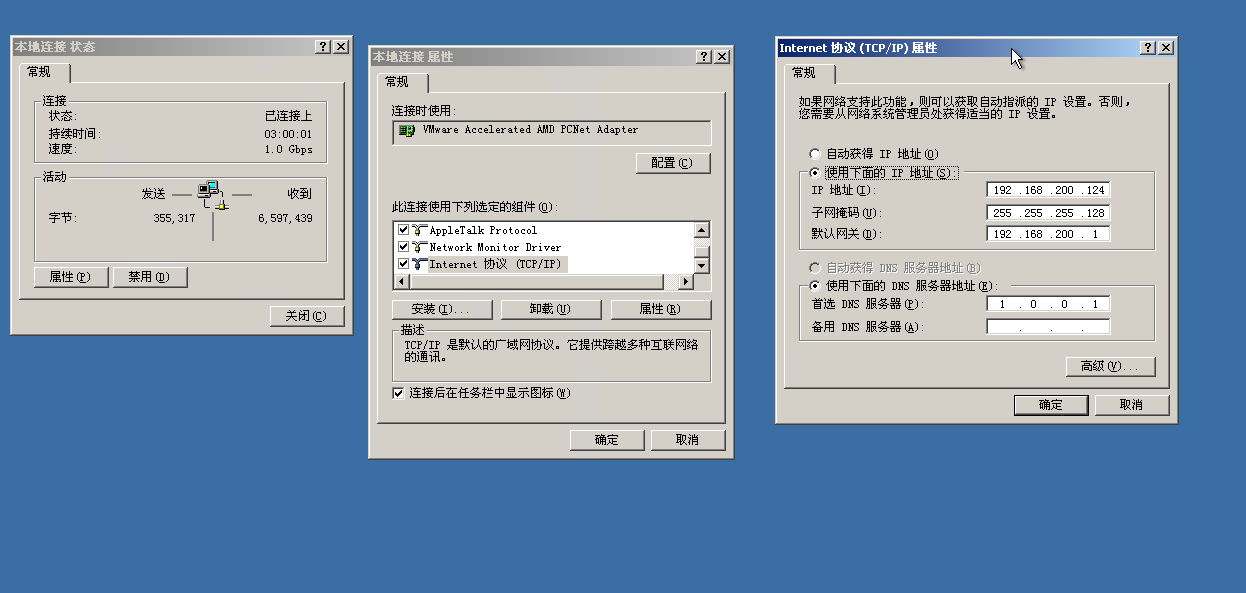

系统内网络设置参数,务必保持丝毫不差

至此,windows靶机安装完成。

1.4 windows攻击机-windows Attacker安装

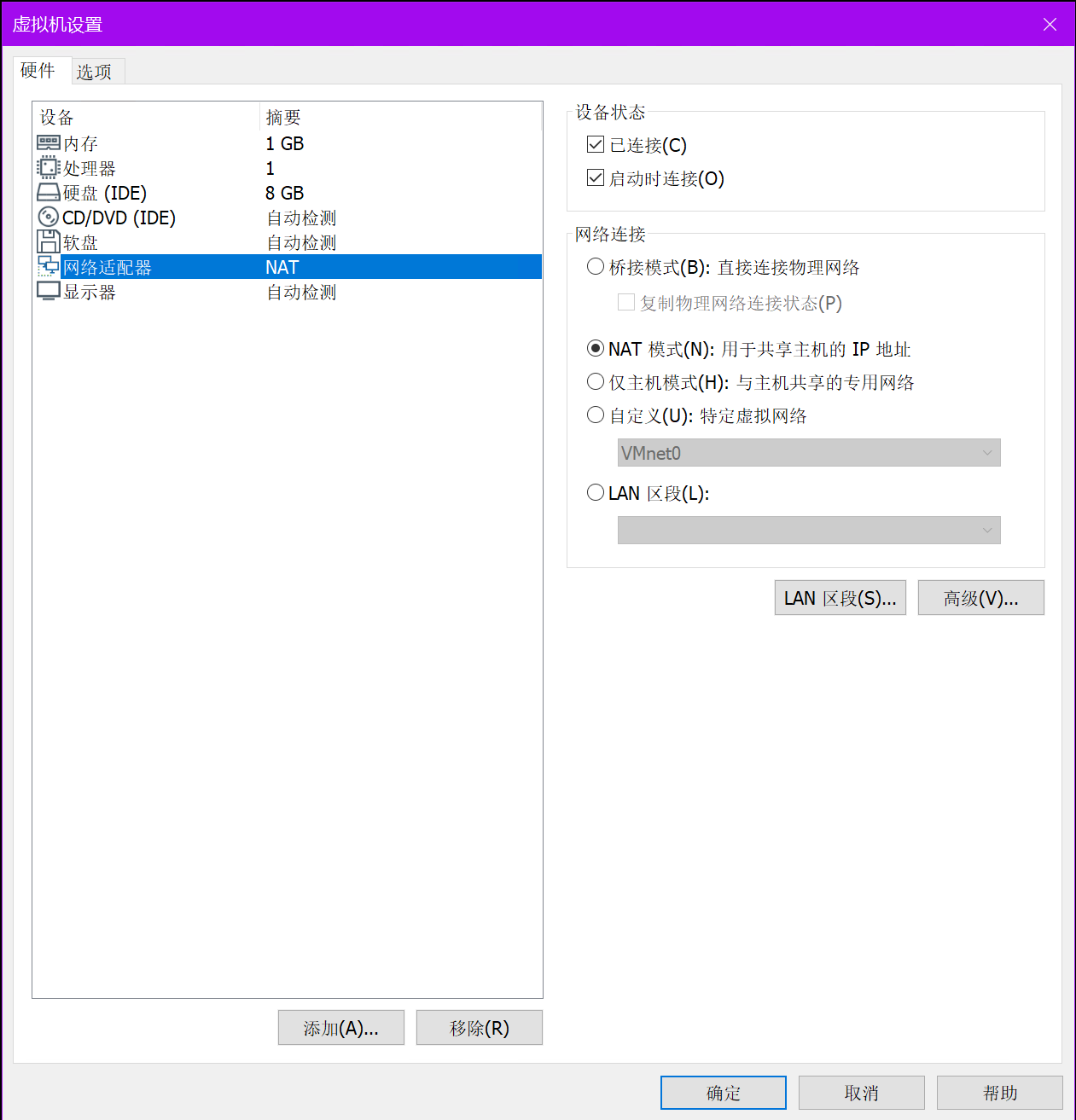

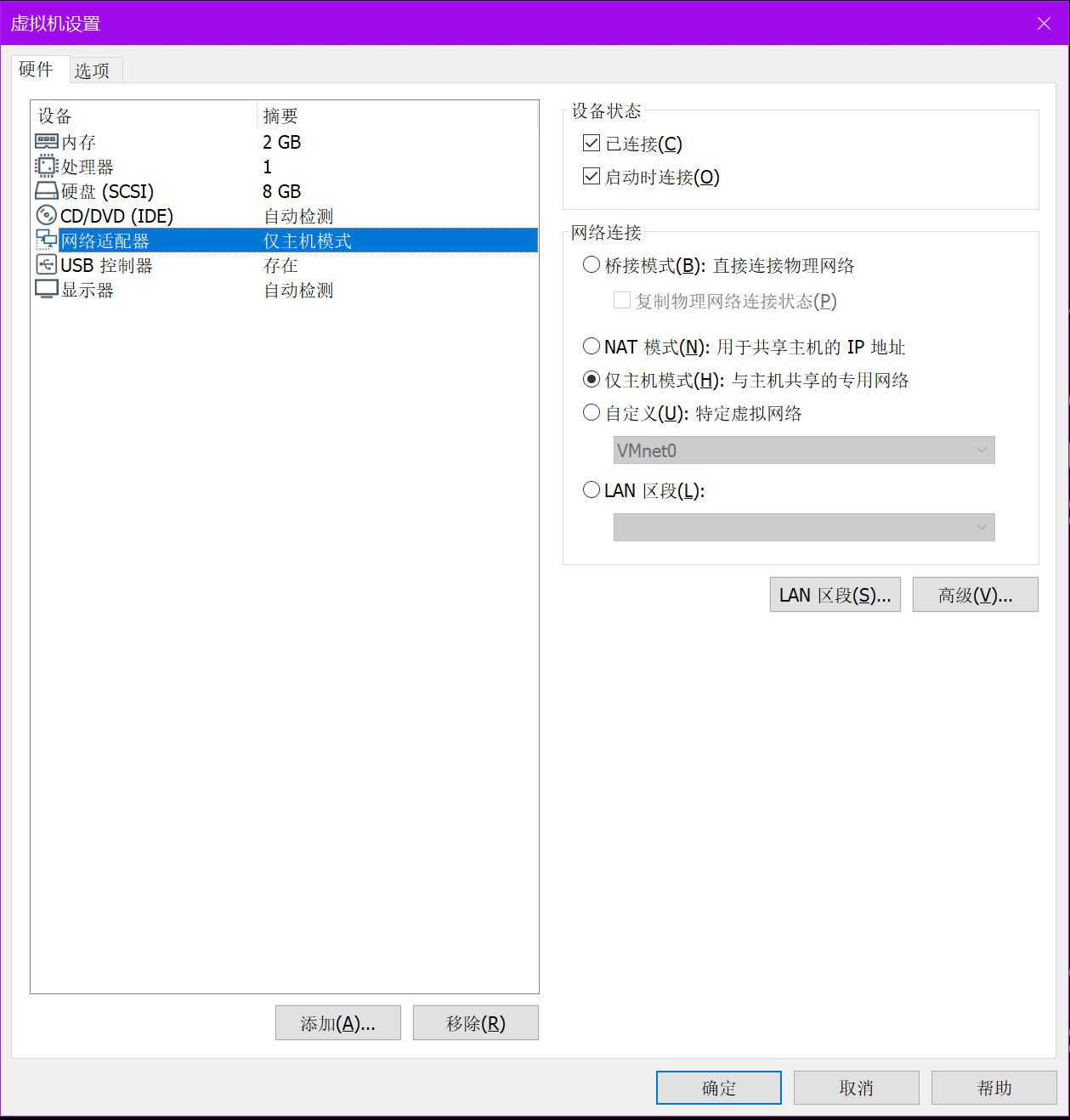

WinXPattacker通过VM虚拟机镜像给定,导入方式与Kali相同在此不在赘述。WinXPattacker的网卡设置如下

进入系统,截图如下

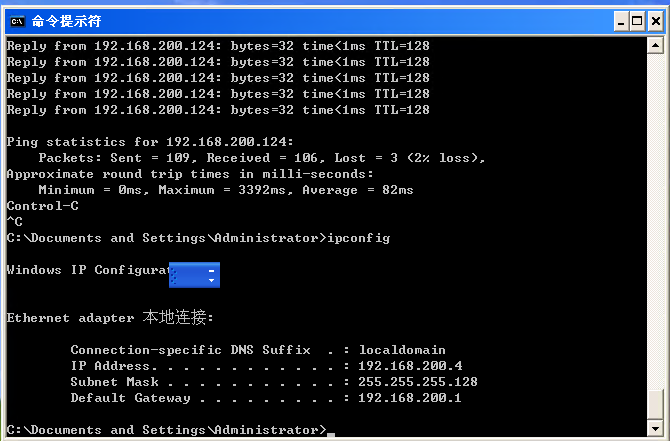

此时系统已经通过DHCP获得IP地址,不需要手动配置,但需要找到具体IP。

通过ipconfig获得windowsattacker的ip地址

至此,windowsAttacker配置完成,记住IP!

1.5 Metasploitable2-Linux安装

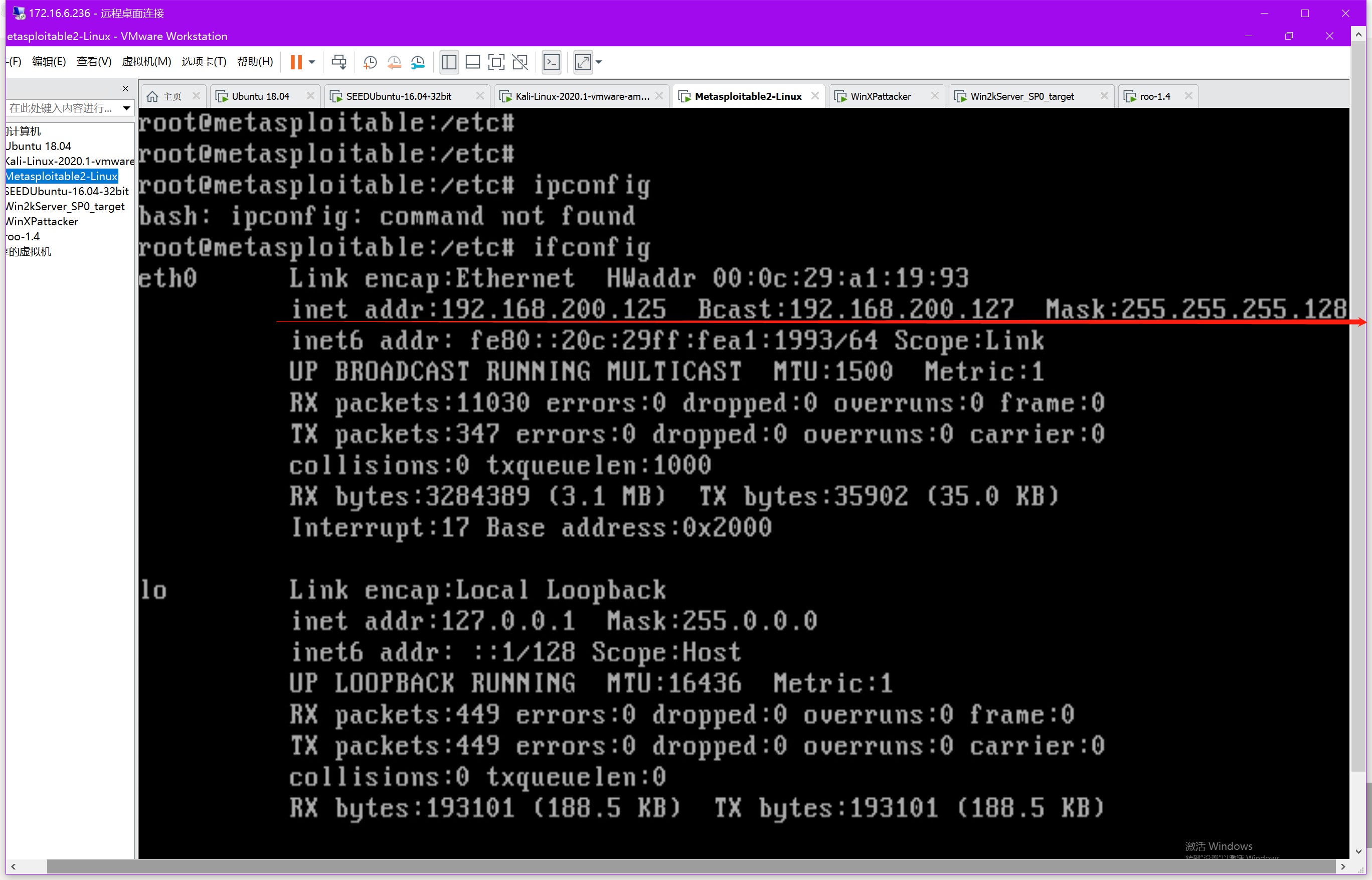

Metasploitable2-Linux通过VM虚拟机镜像给定,导入方式与Kali相同在此不在赘述。Metasploitable2-Linux的网卡设置如下

进入系统,需要手动设置IP地址,具体命令如下(此命令重启或重启网卡会自动恢复,自动配置脚本还存在问题,写好后更新博客)

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1执行上述两条命令后, 通过ifconfig查看结果

至此,Metasploitable2-Linux配置完成,记住IP地址!!

1.6 SEEDUbuntu安装配置

SEEDUbuntu通过VM虚拟机镜像给定,导入方式与Kali相同在此不在赘述。SEEDUbuntu的网卡设置如下

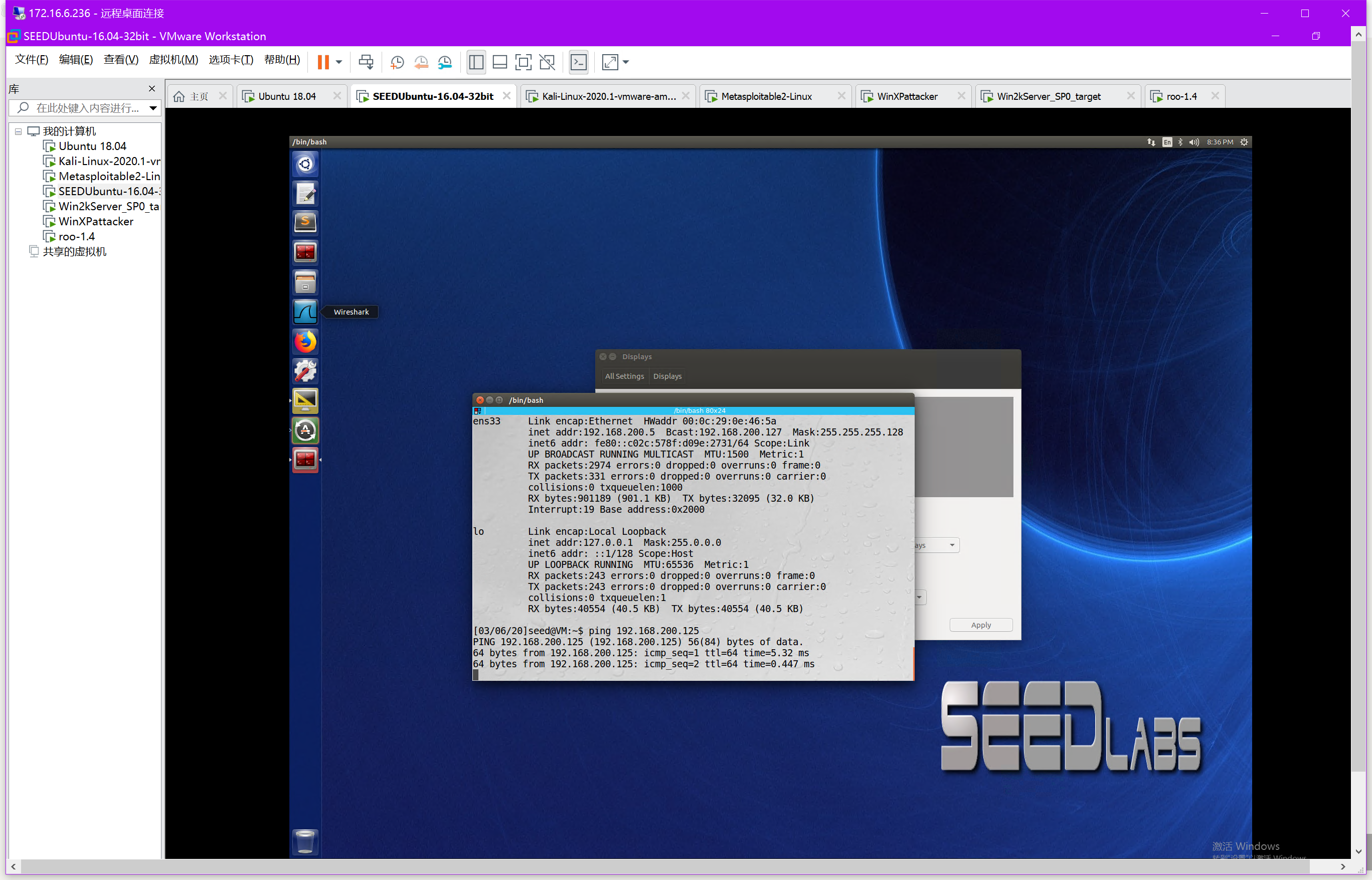

开机, 账户为seed 密码为dees, 开机后通过su命令提权, 密码为seedubuntu

ifconfig查看相关网络信息。

至此,SEEDUbuntu安装完成,记住IP地址!接下来进入安装最难的部分

1.7 蜜罐网关安装

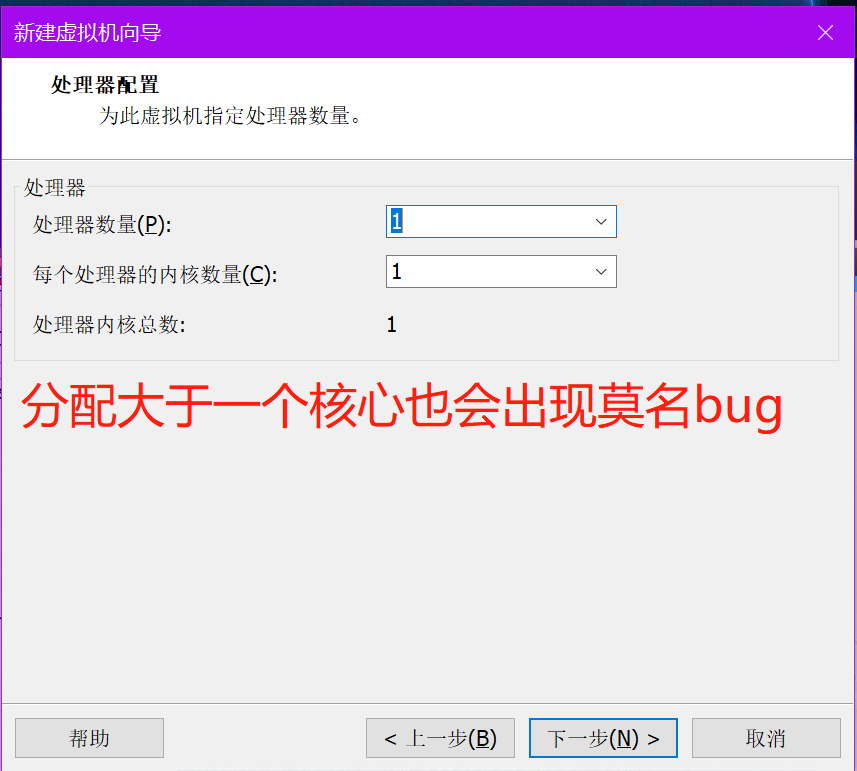

在这里遇到的第一个陷阱是ryzen的CPU对老版本linux存在bug,通过相关查找,修改文件之后算是成功安装了,这个问题不具有普遍性在这里不赘述。

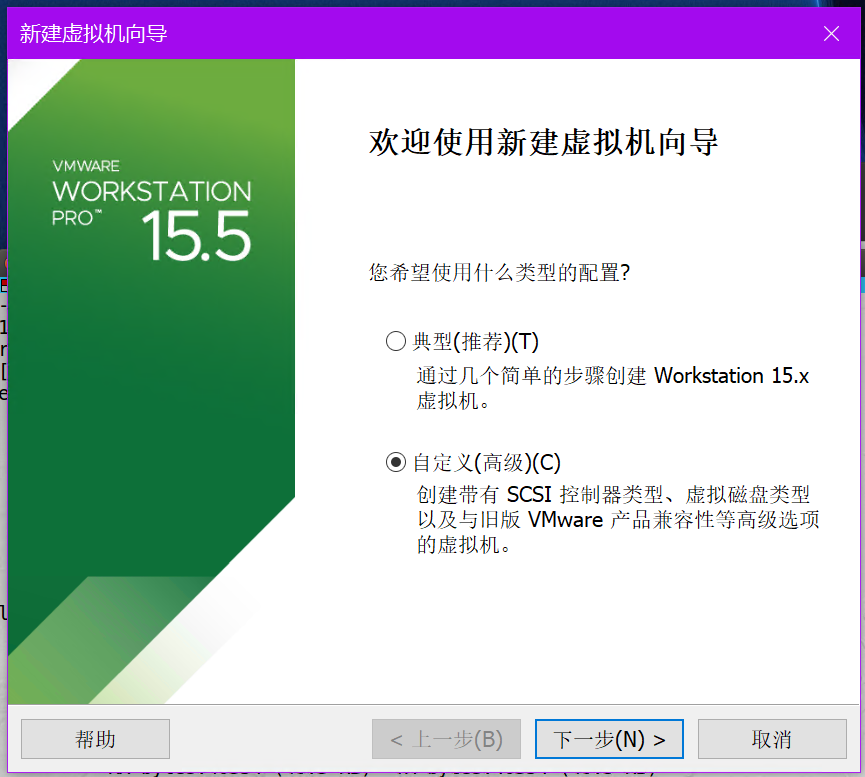

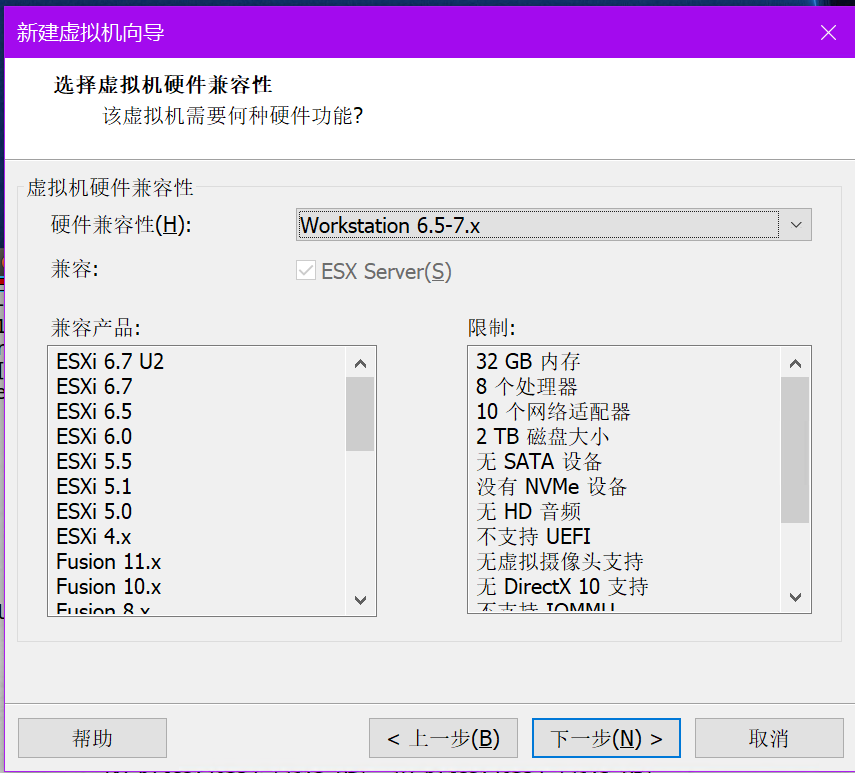

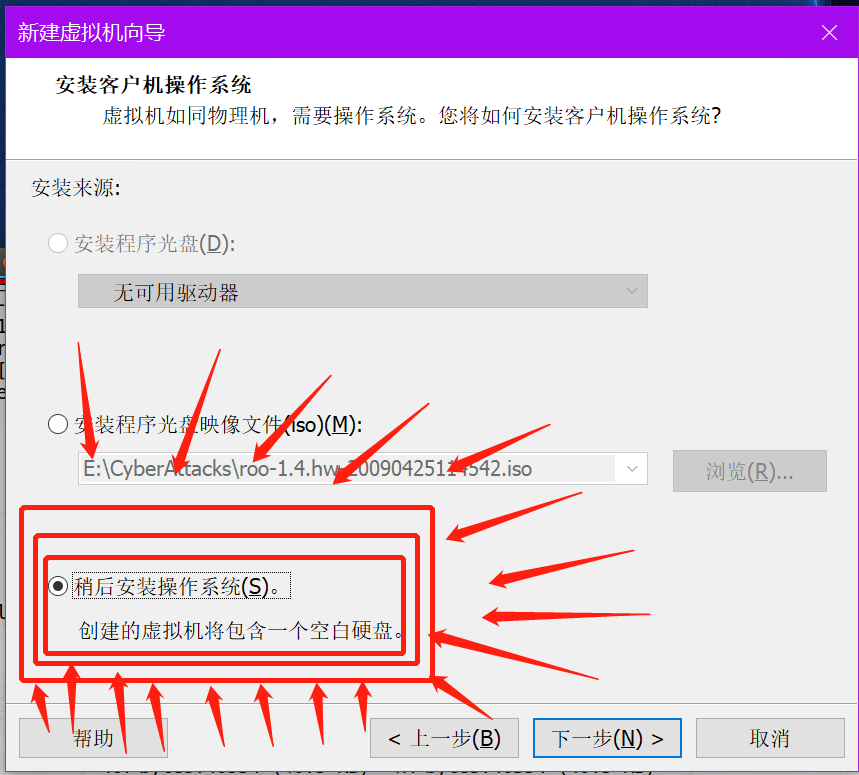

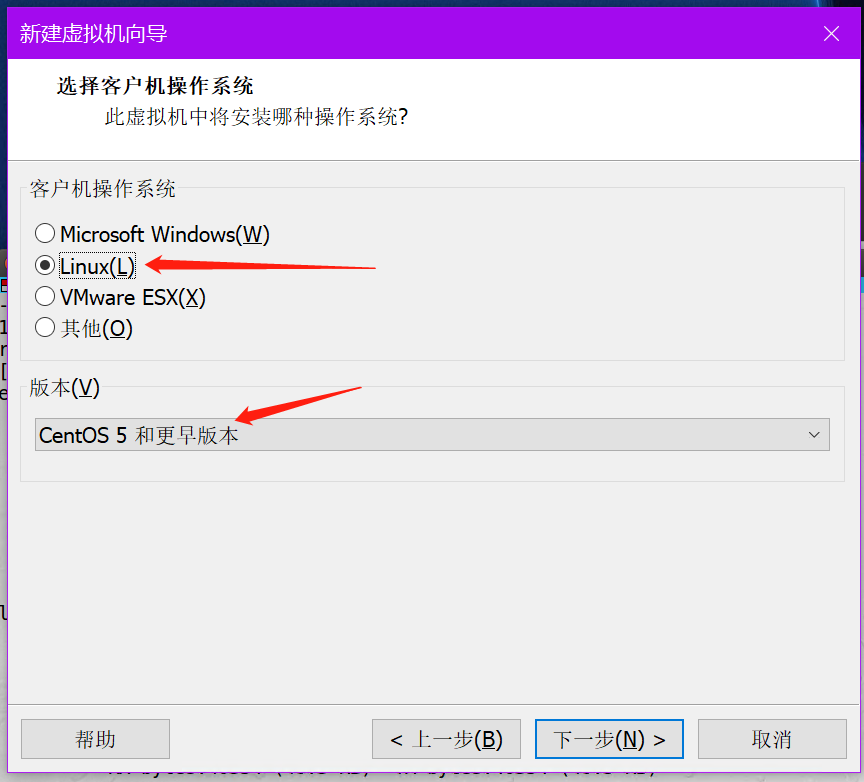

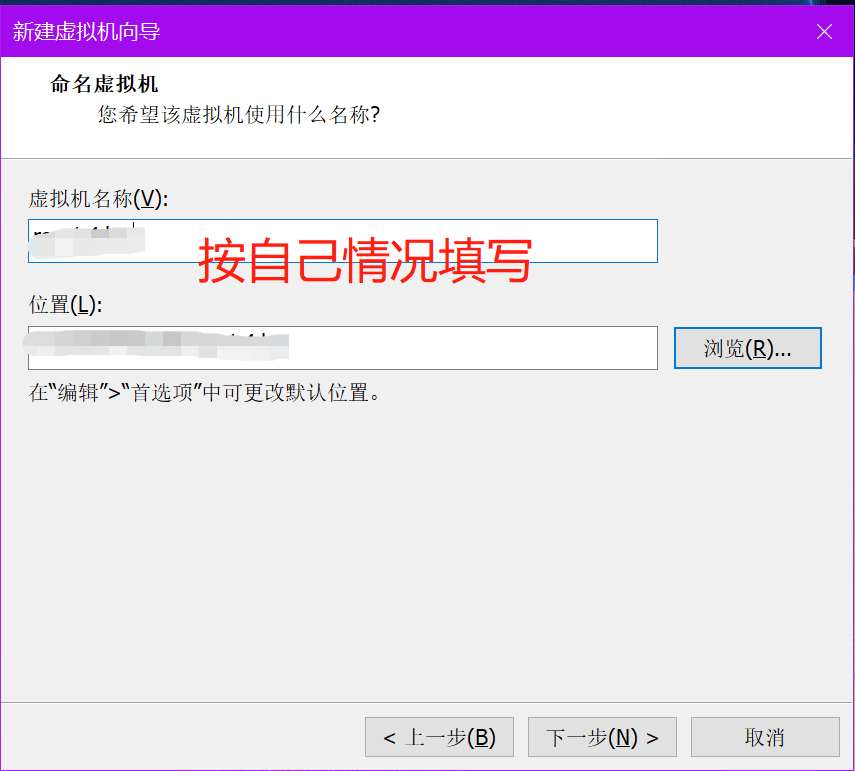

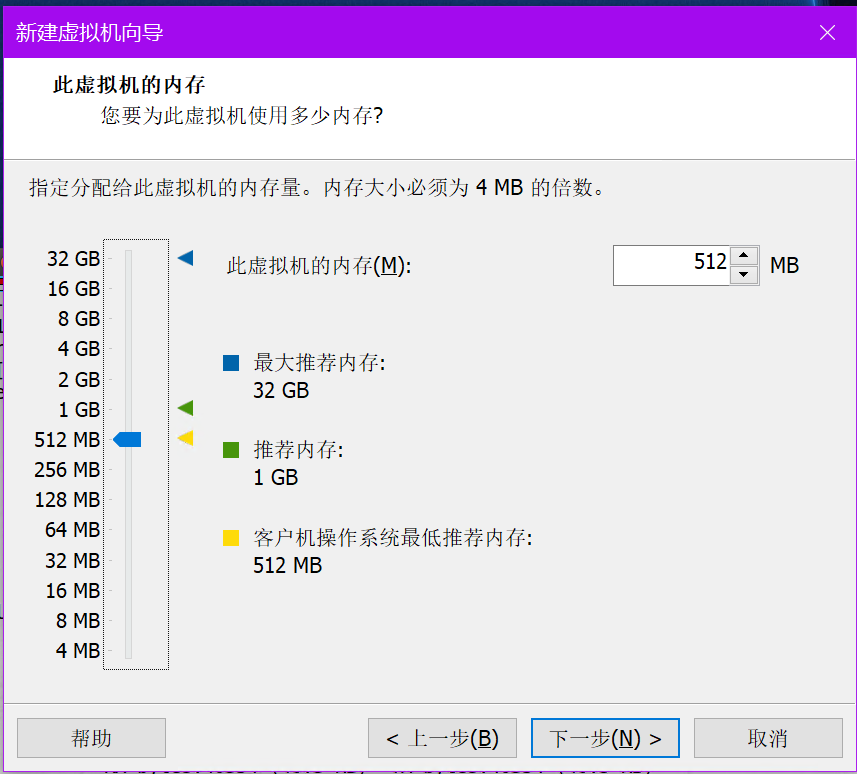

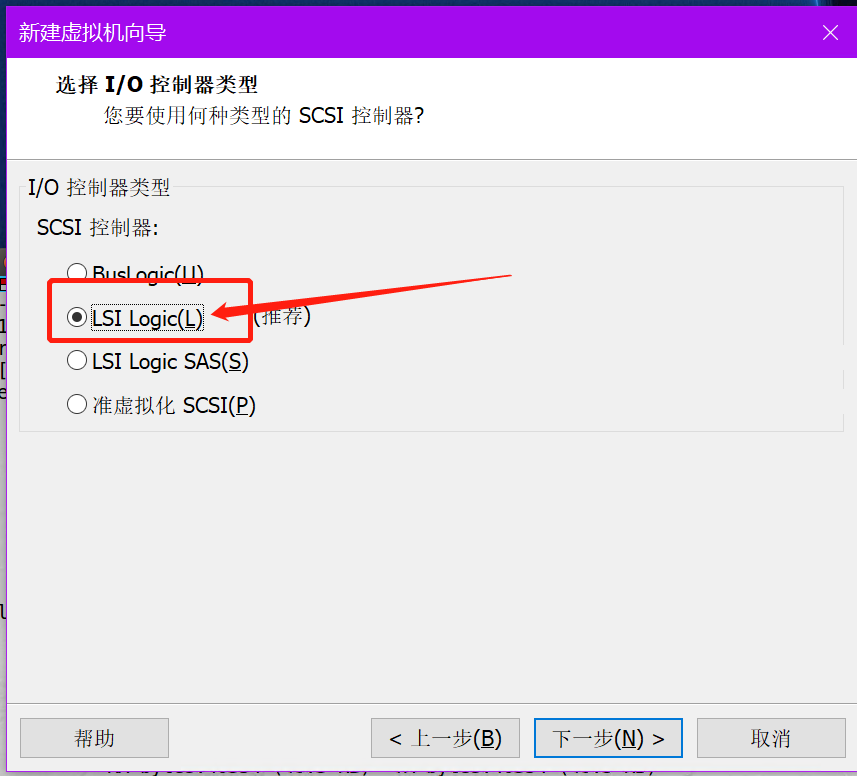

接下来的第二个问题是roo-1.4给定的是ISO镜像需要自己安装,安装过程中严格按照如下操作,不要自己修改!!(逻辑控制器和硬盘格式会引起系统的bug不知道是不是我电脑的问题)

这里必须选择稍后安装操作系统,不然默认安装会然你输入用户名和密码,导致安装失败

这里必须选择稍后安装操作系统,不然默认安装会然你输入用户名和密码,导致安装失败

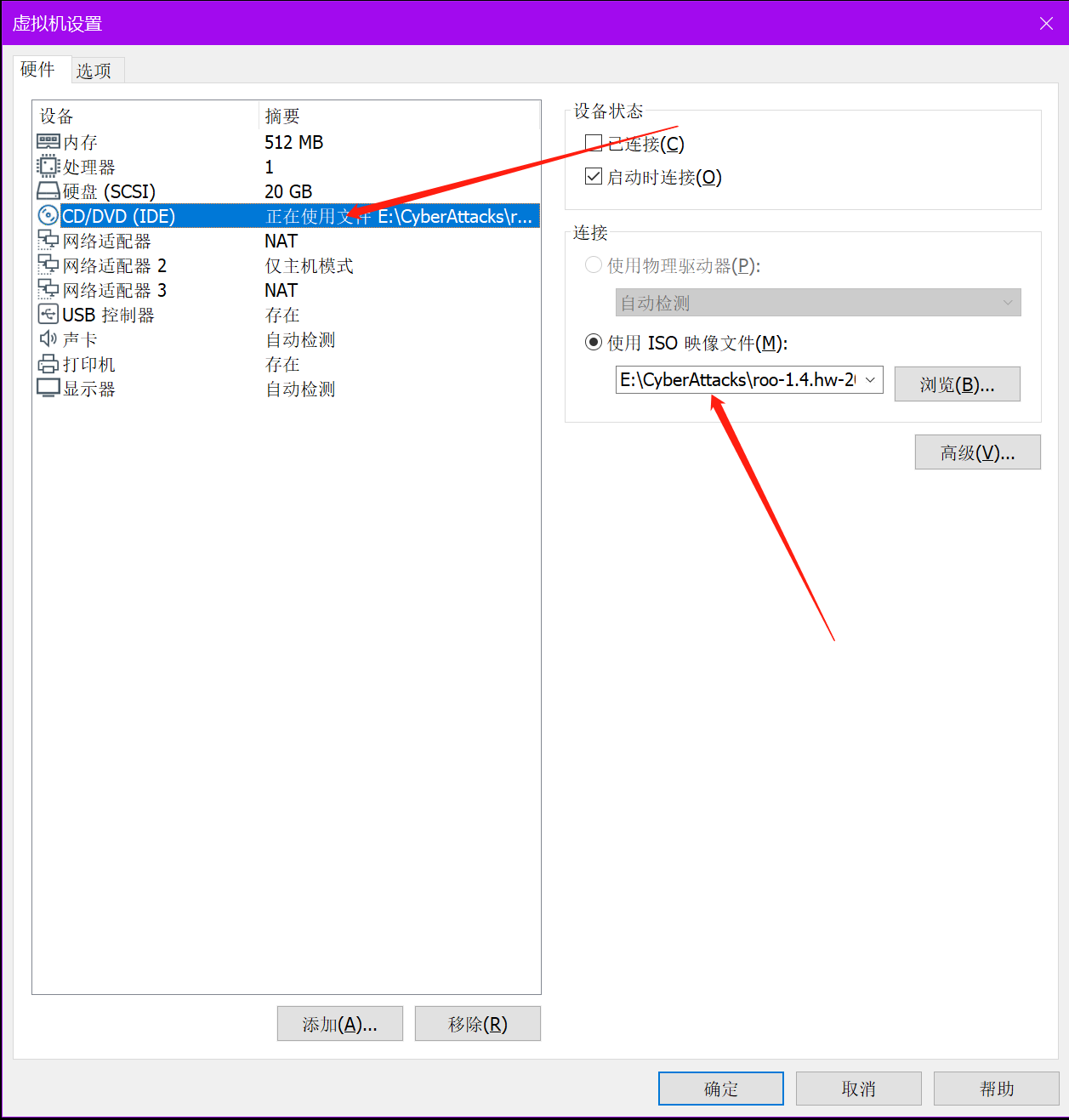

现在虚拟机新建完成,先别急着开机, 需要进行相关硬件设置,截图如下。

第一步先添加开机安装使用的镜像

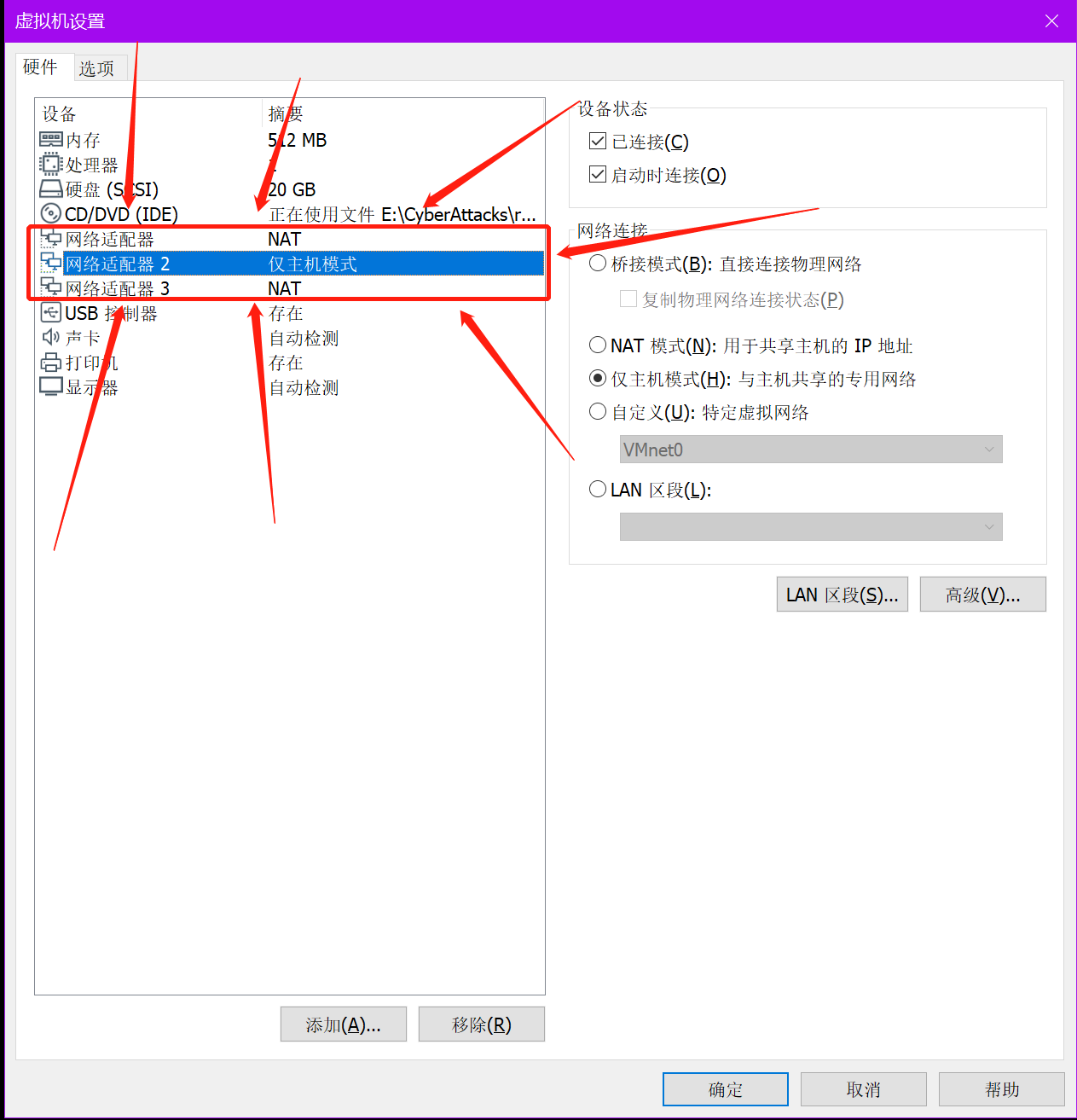

添加两个网卡

两个网卡的设置方式如下, 务必保证顺序相同。这三个网卡不能颠倒顺序

两个网卡的设置方式如下, 务必保证顺序相同。这三个网卡不能颠倒顺序

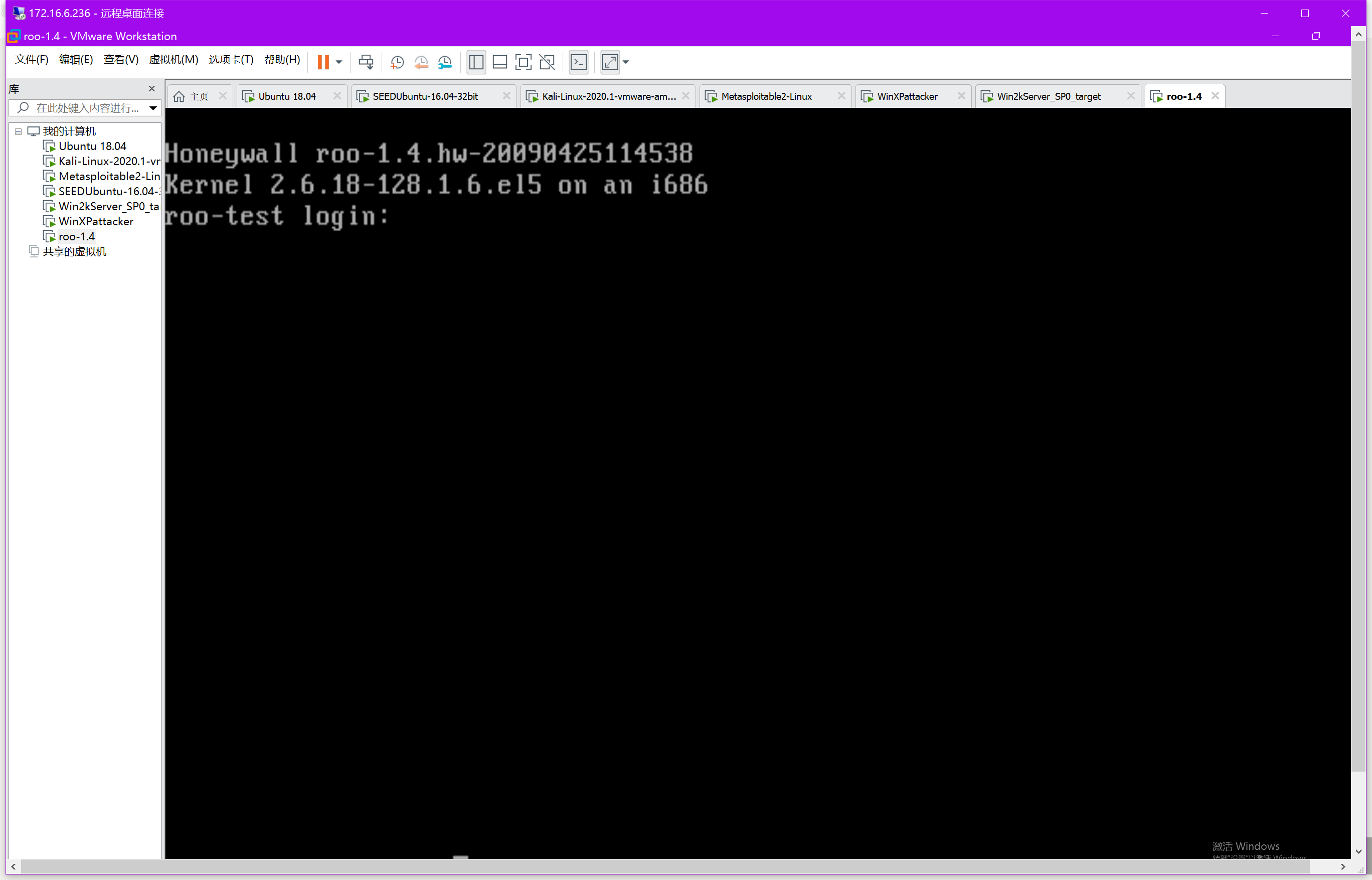

开机进入系统

登录账号roo , 密码honey

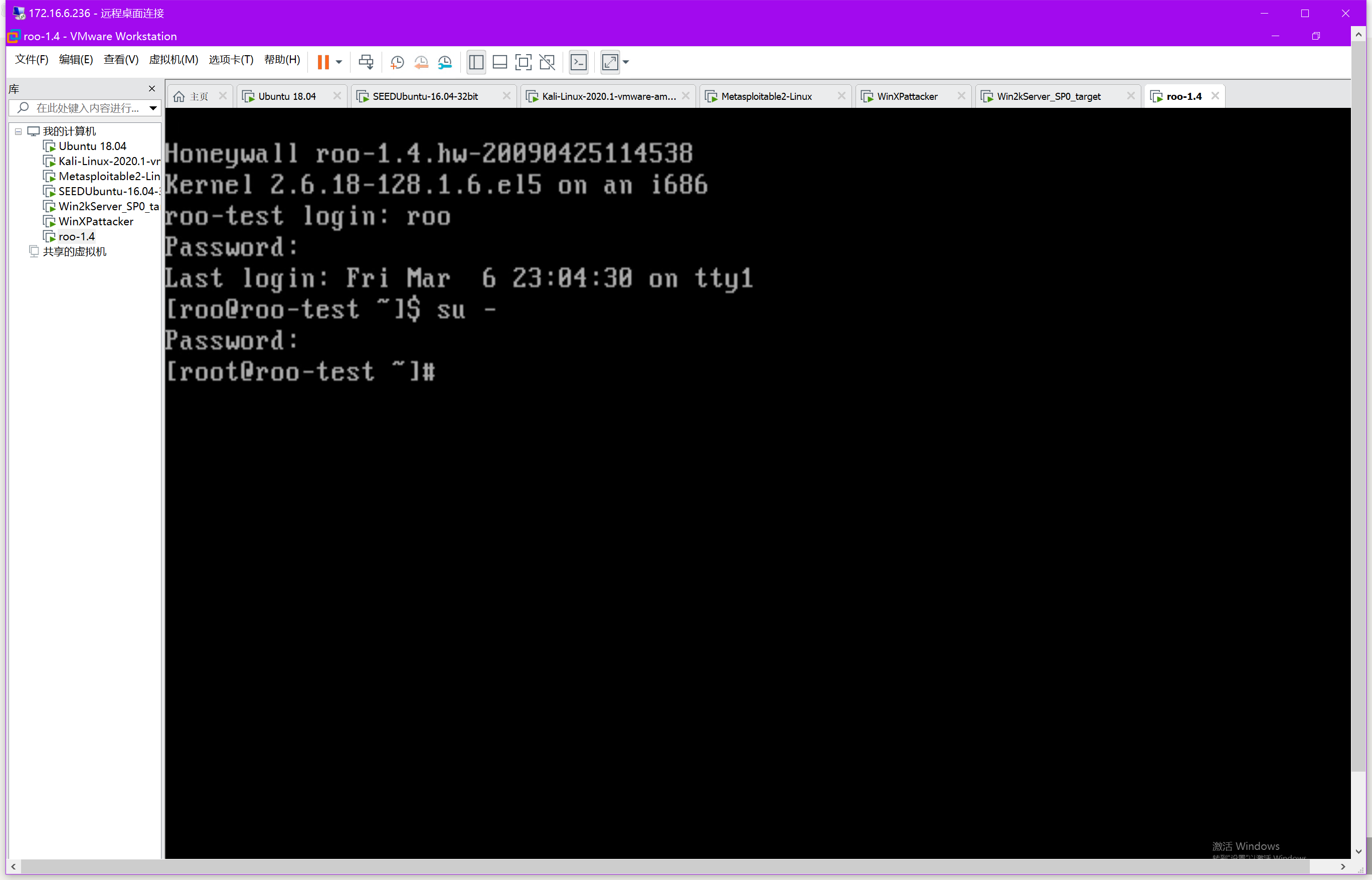

使用su -提权(注意,有个-)密码honey,此时应该能进入配置界面,如果进不去参考下面第二张图,手动进入

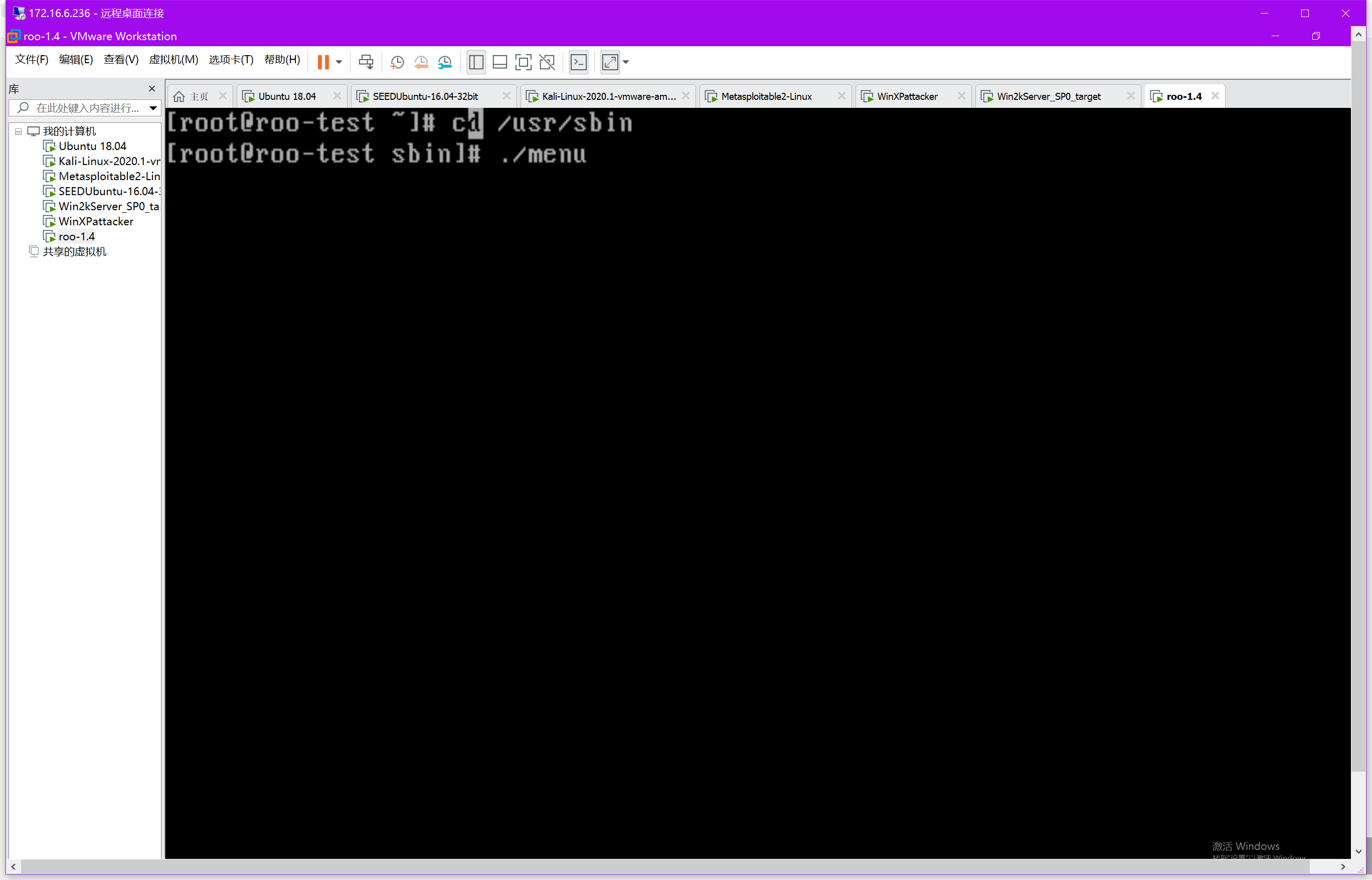

如果再su -后没有进入配置界面。则通过如下命令进入(我也不能自动进入)

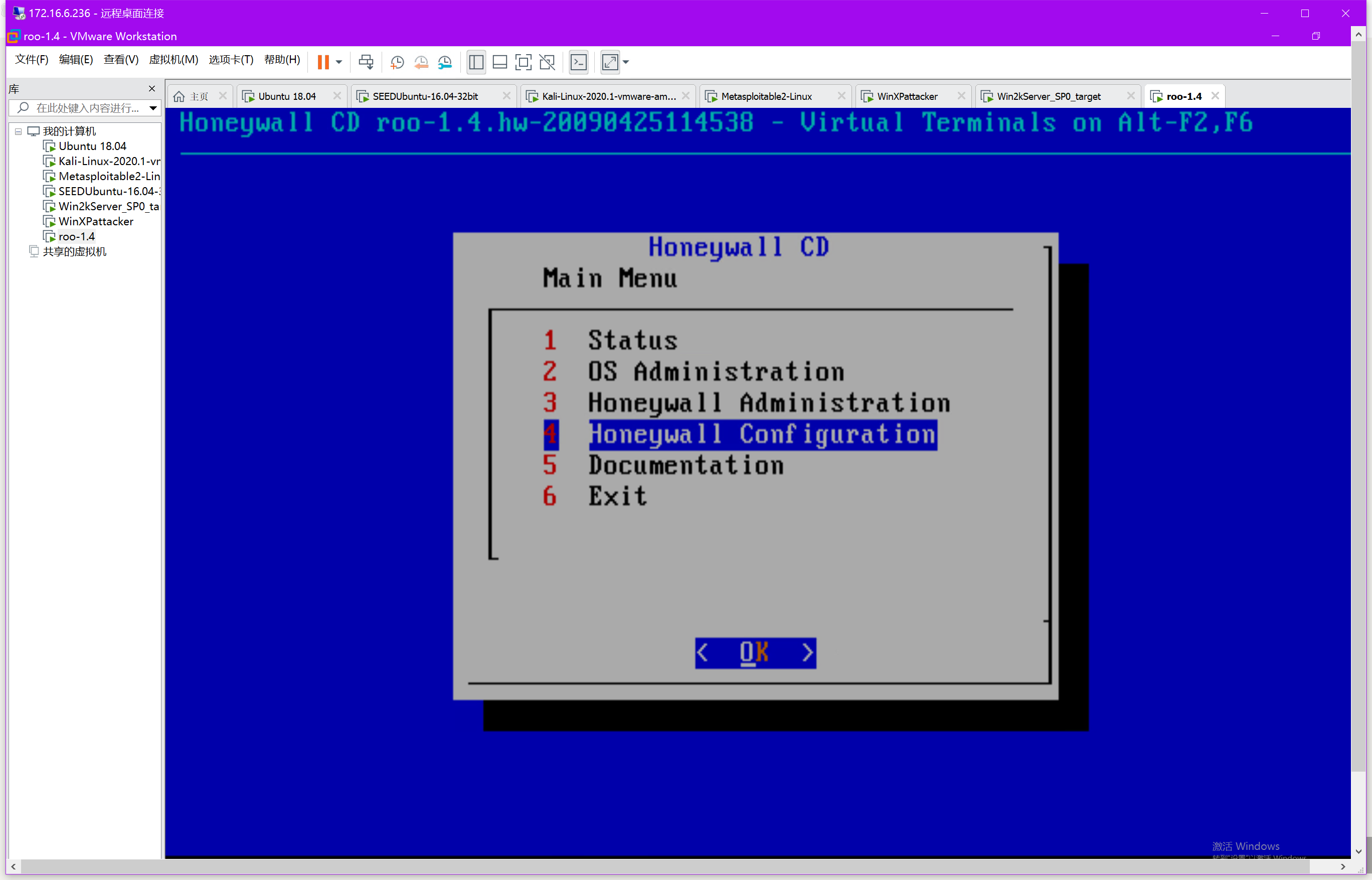

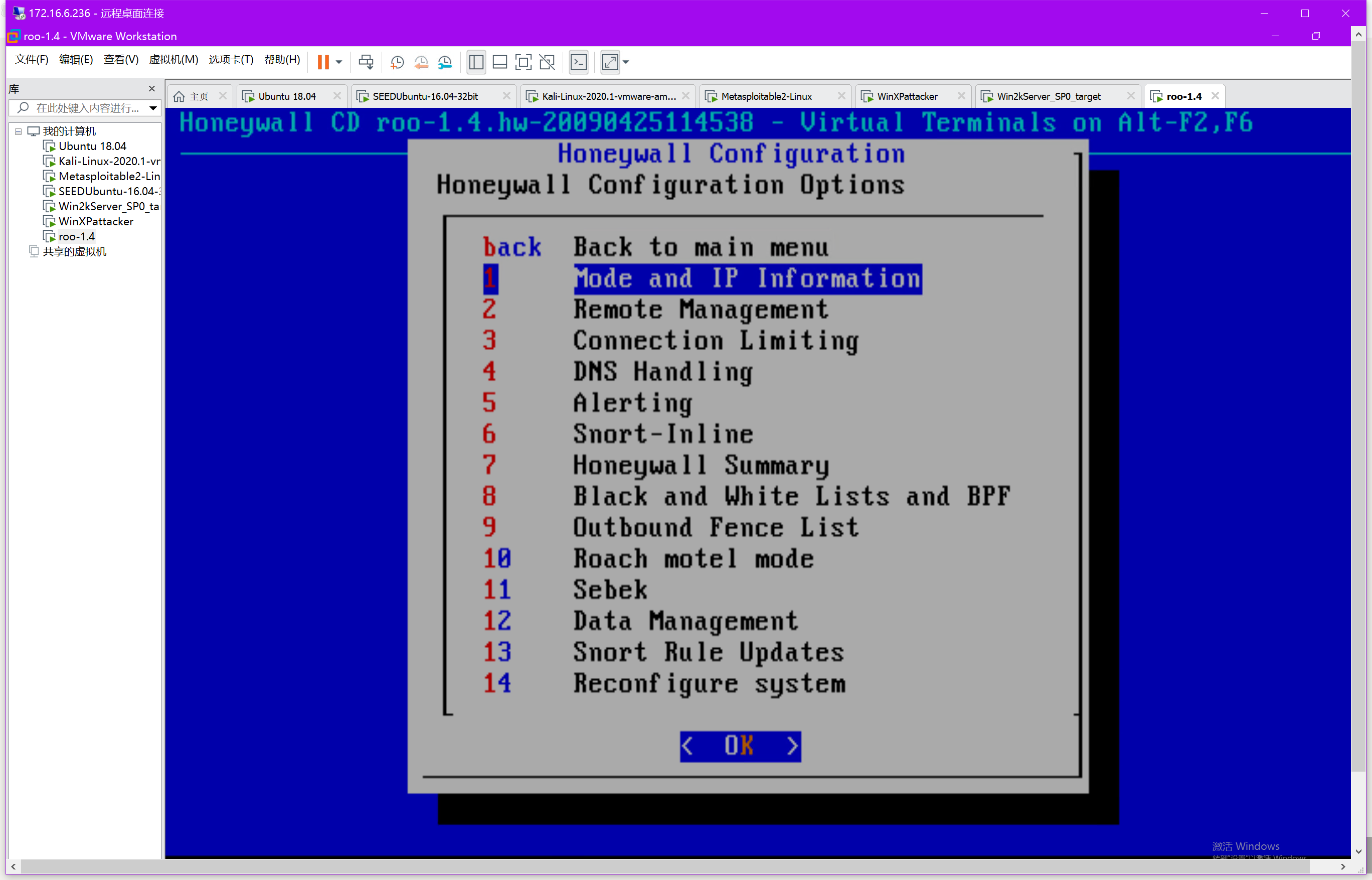

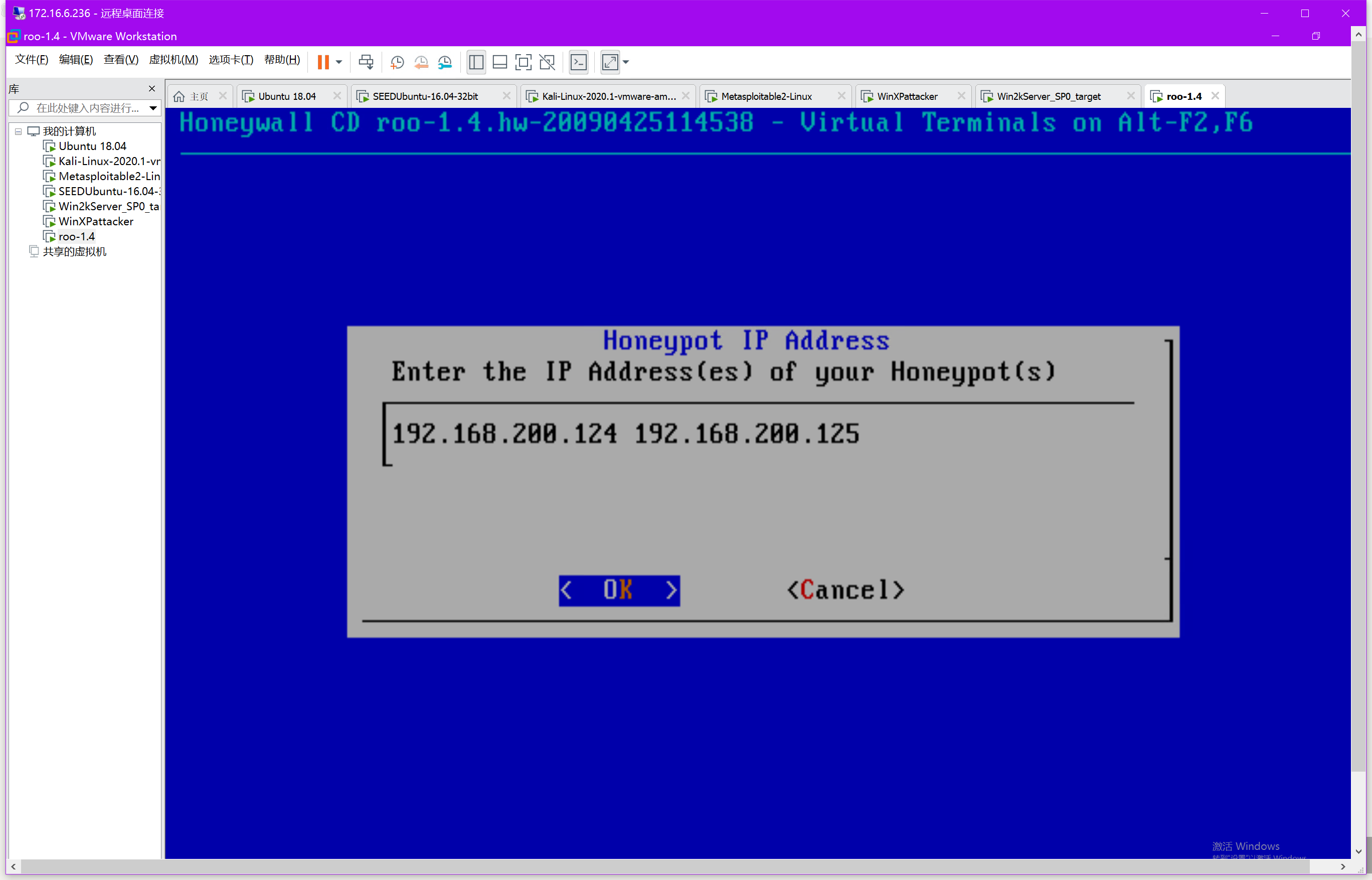

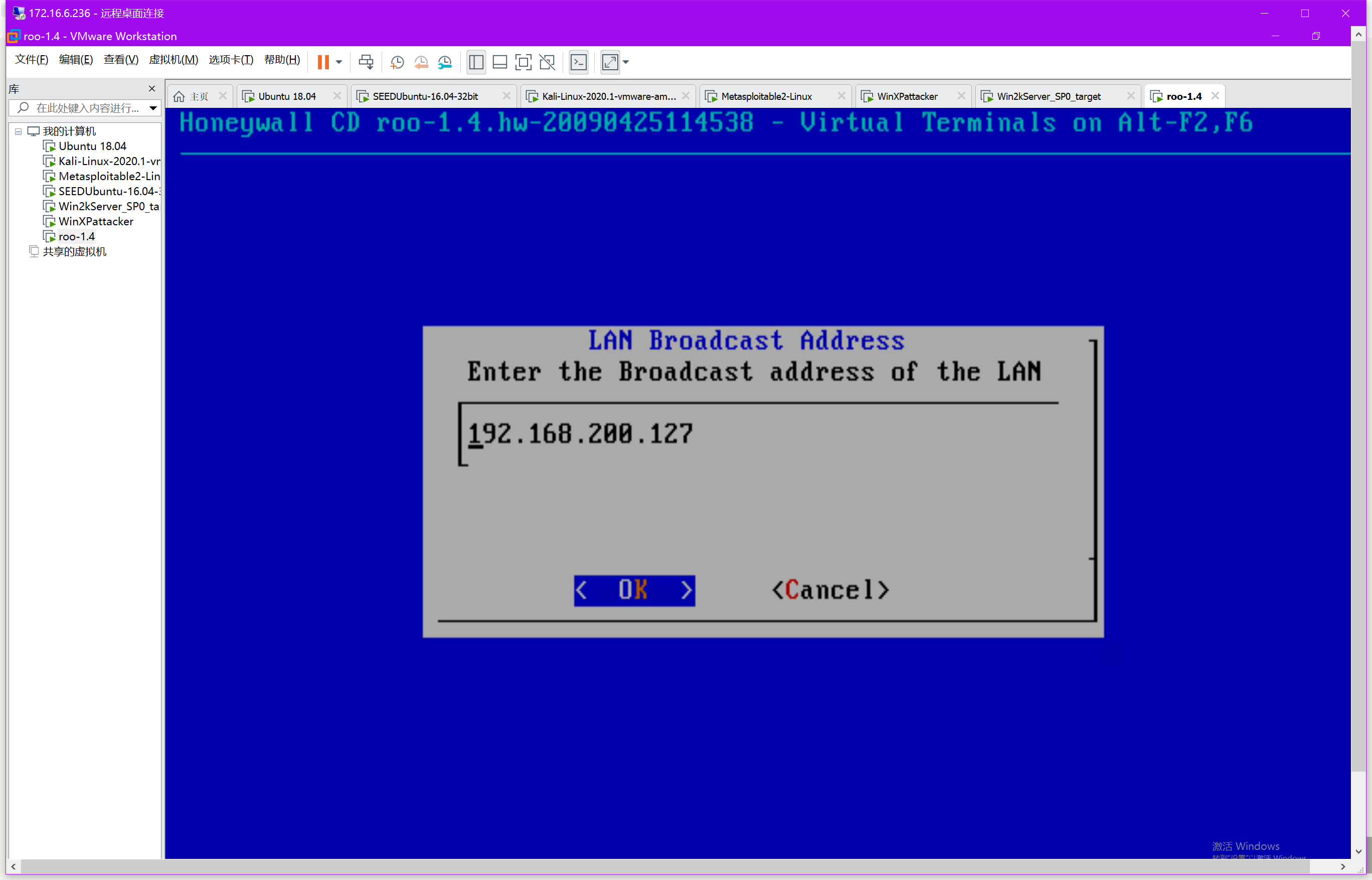

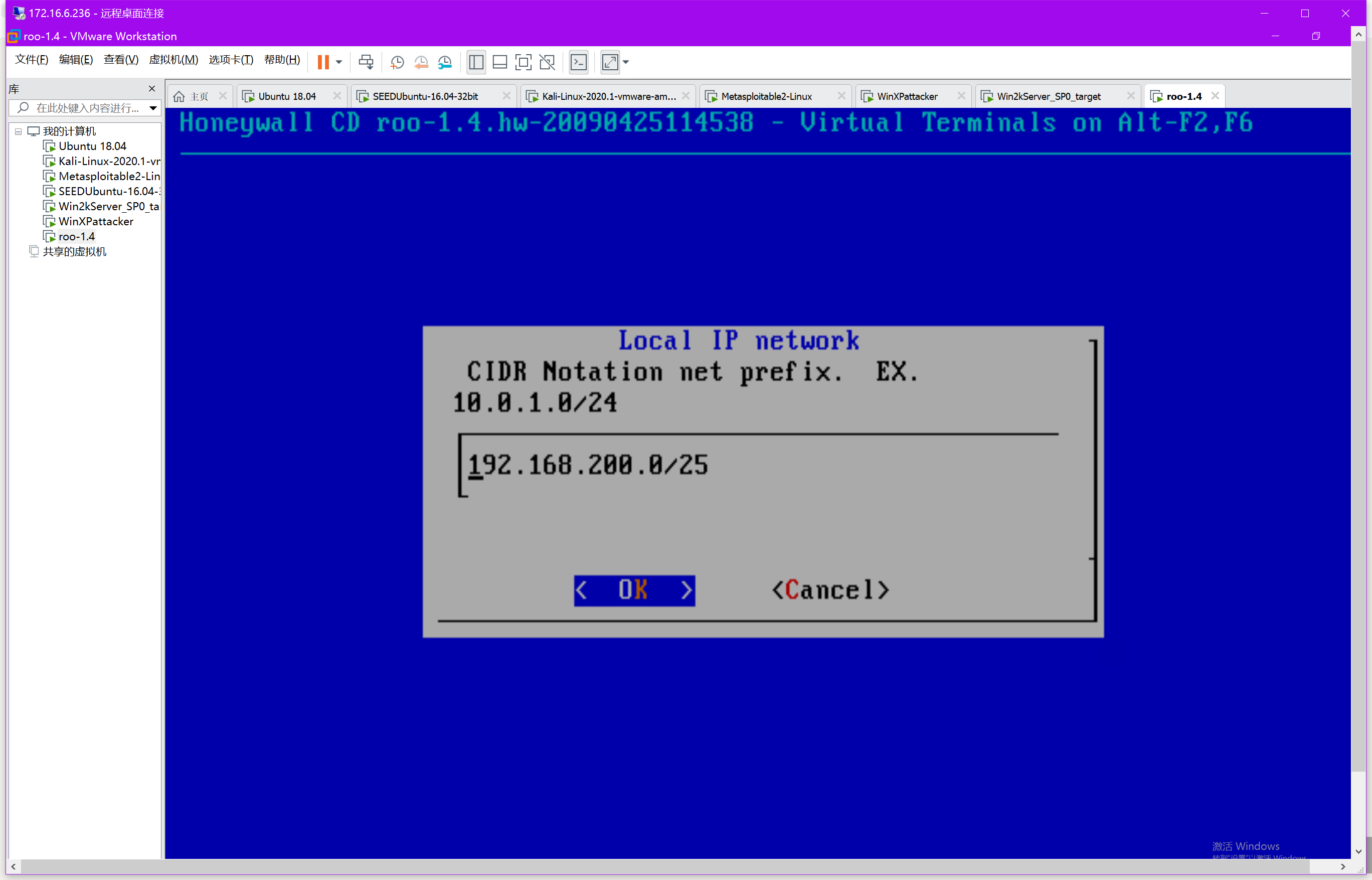

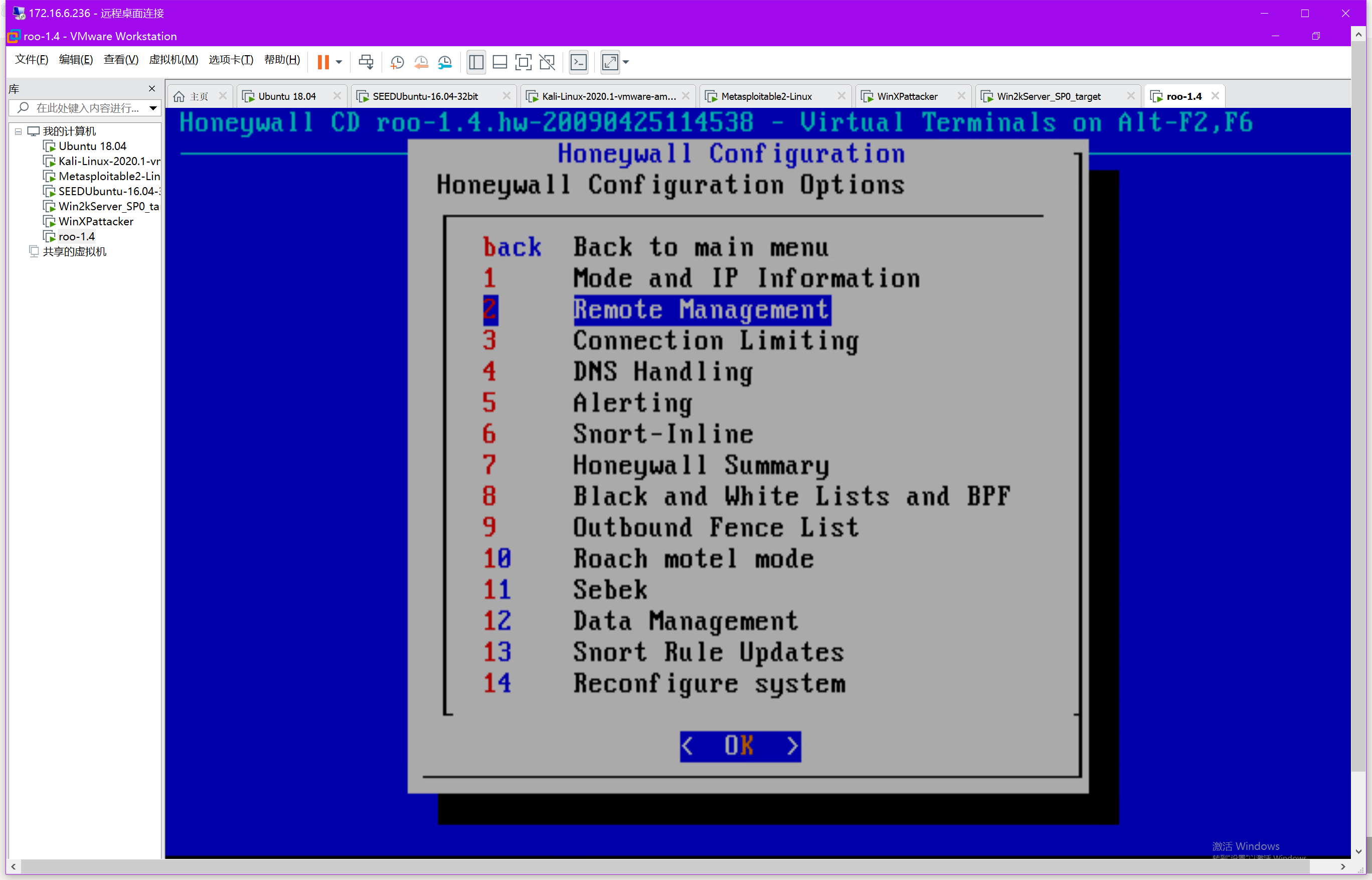

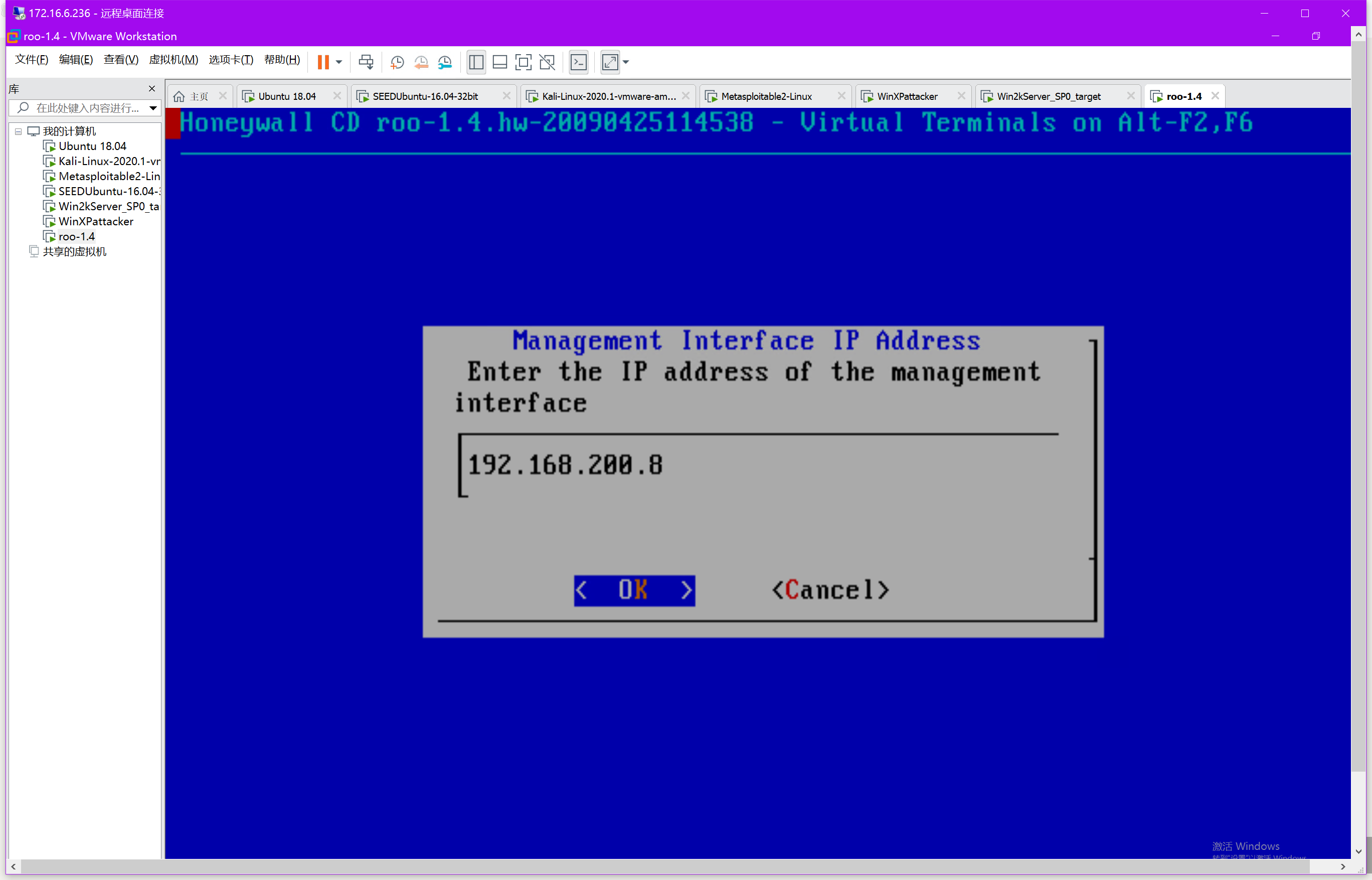

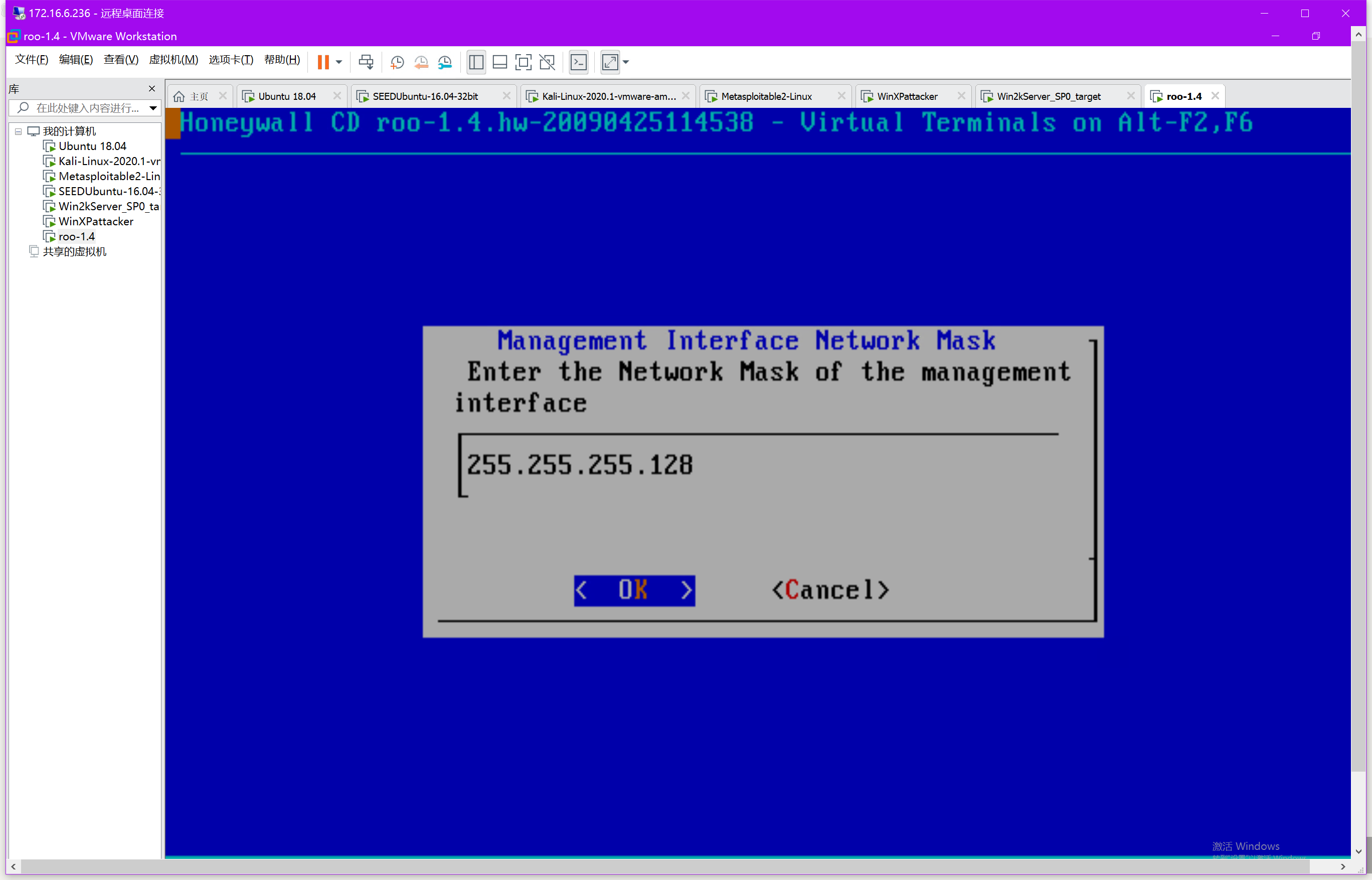

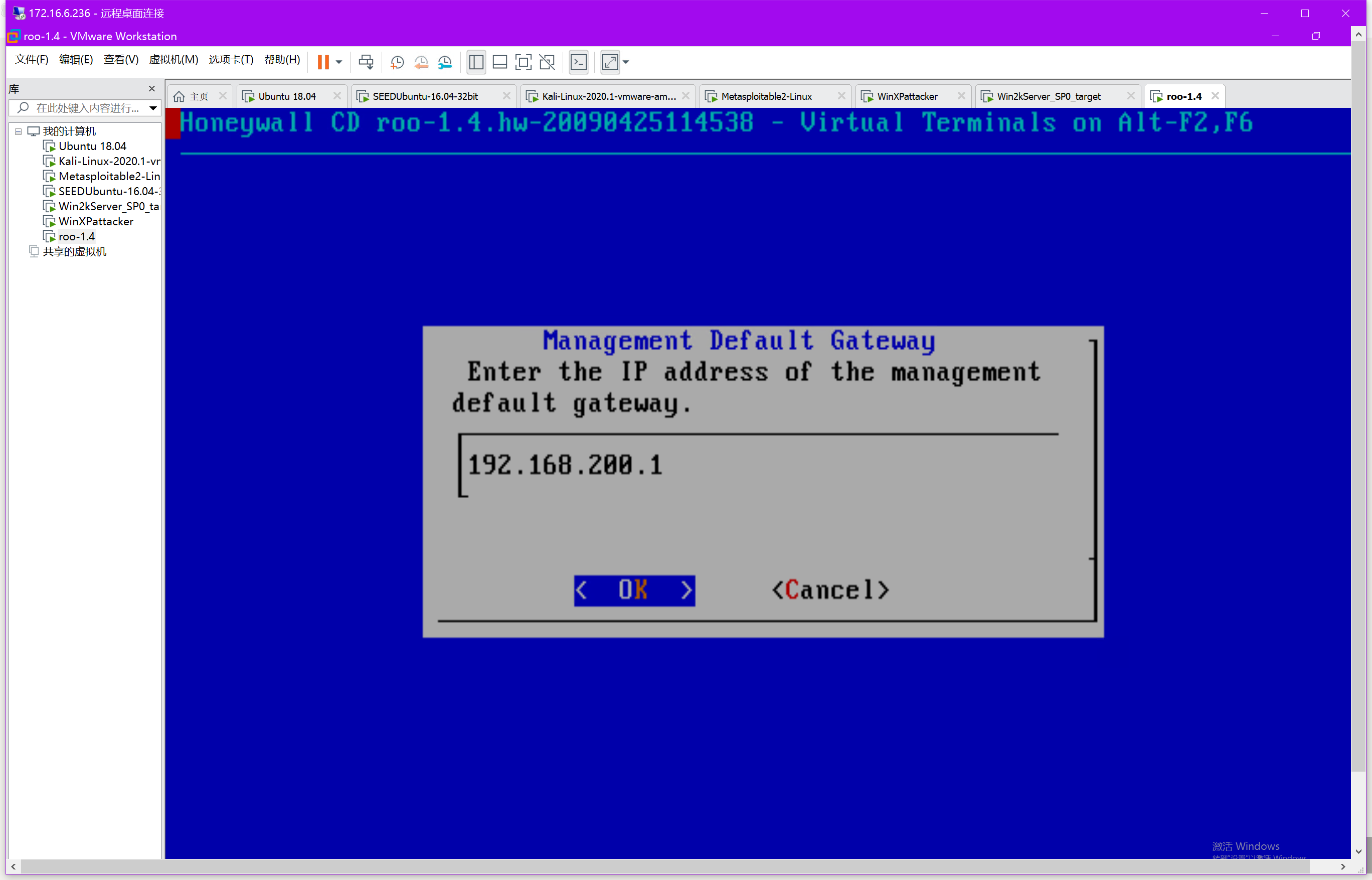

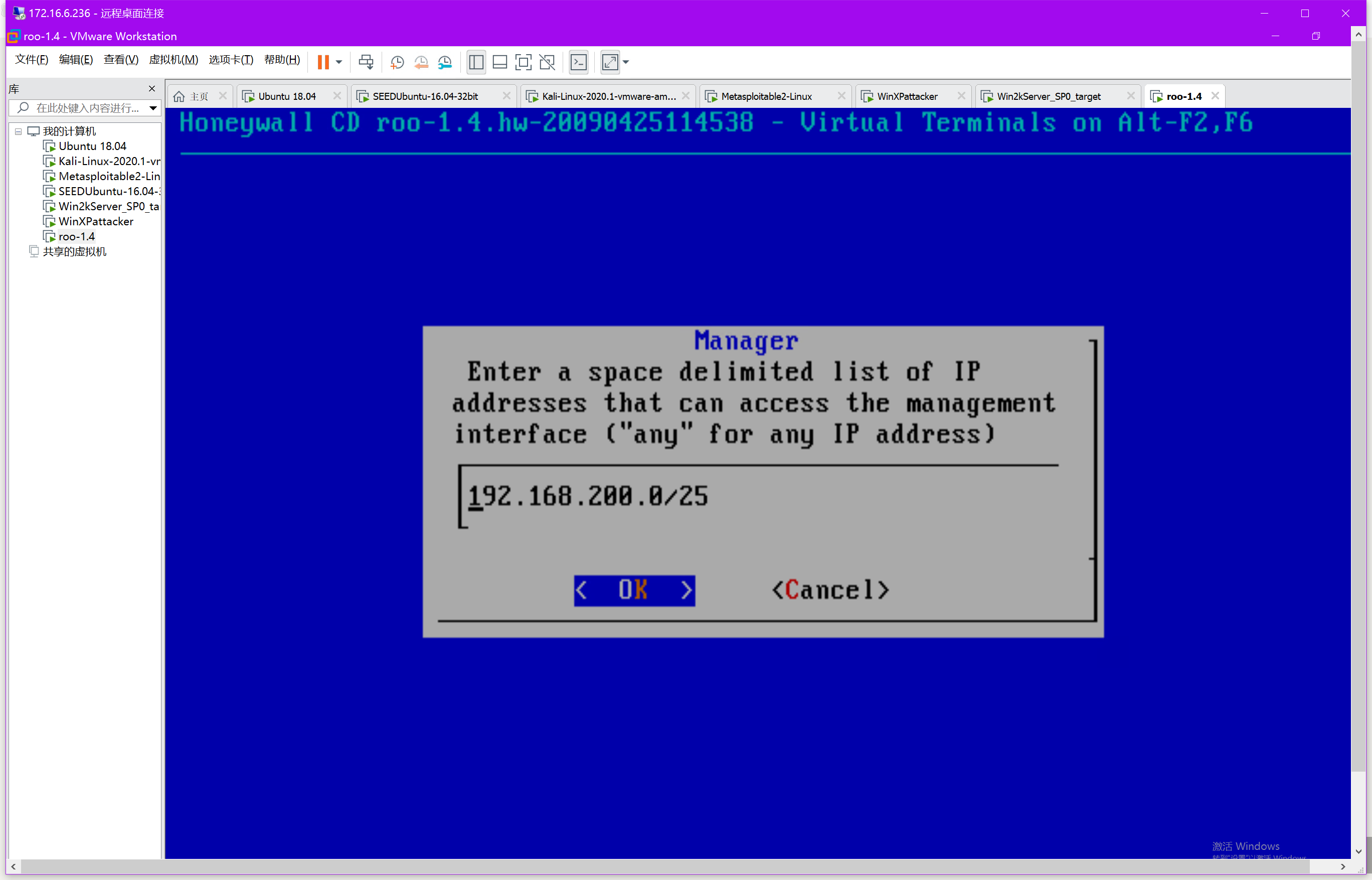

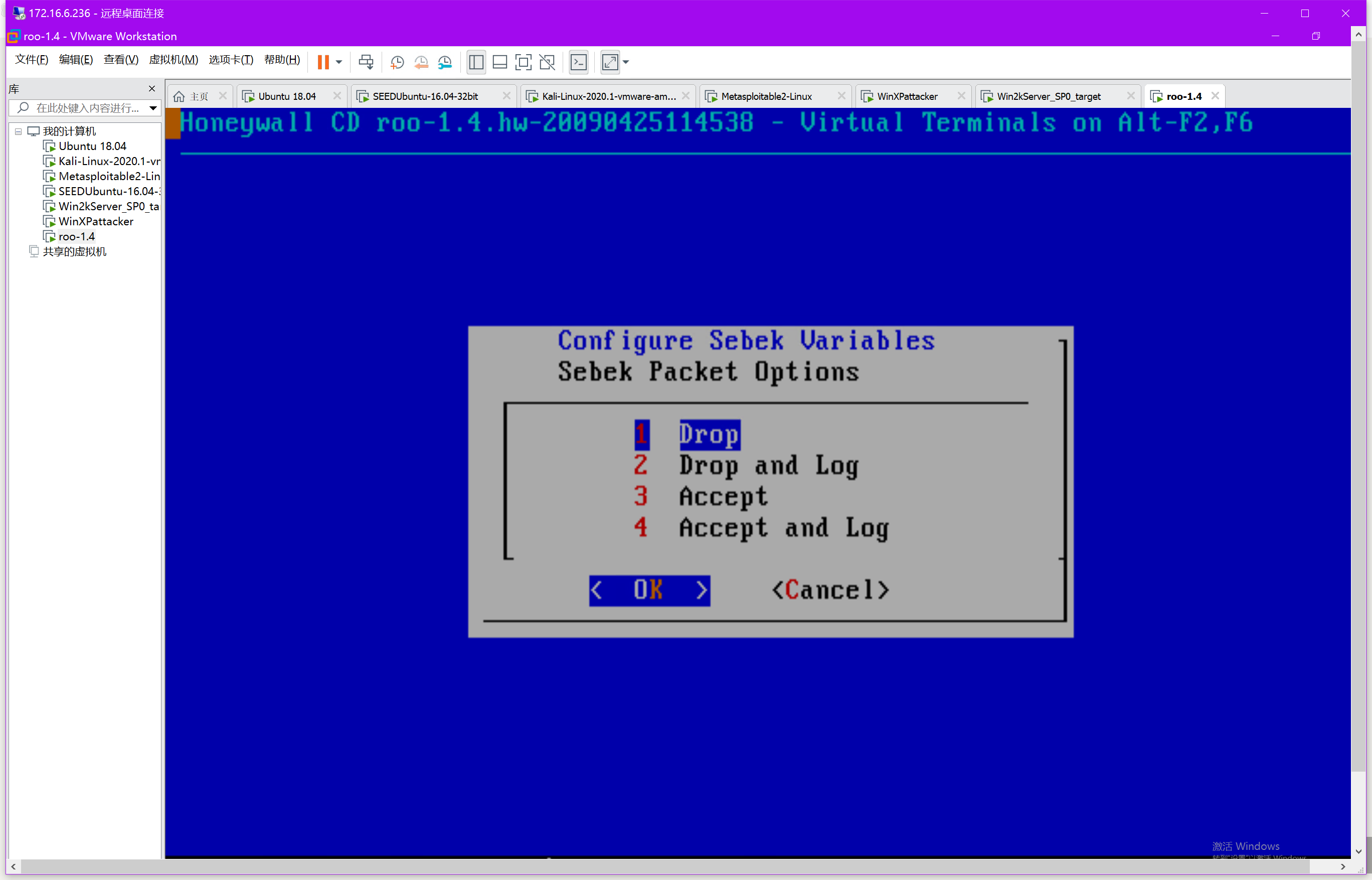

下面一步步按照截图来做(相关配置项目的名称再界面上有显示)

第一次进入honeywall config的时候,应该要进行初始化设置选择default就行(又忘了截图了,最近脑子真不够用)

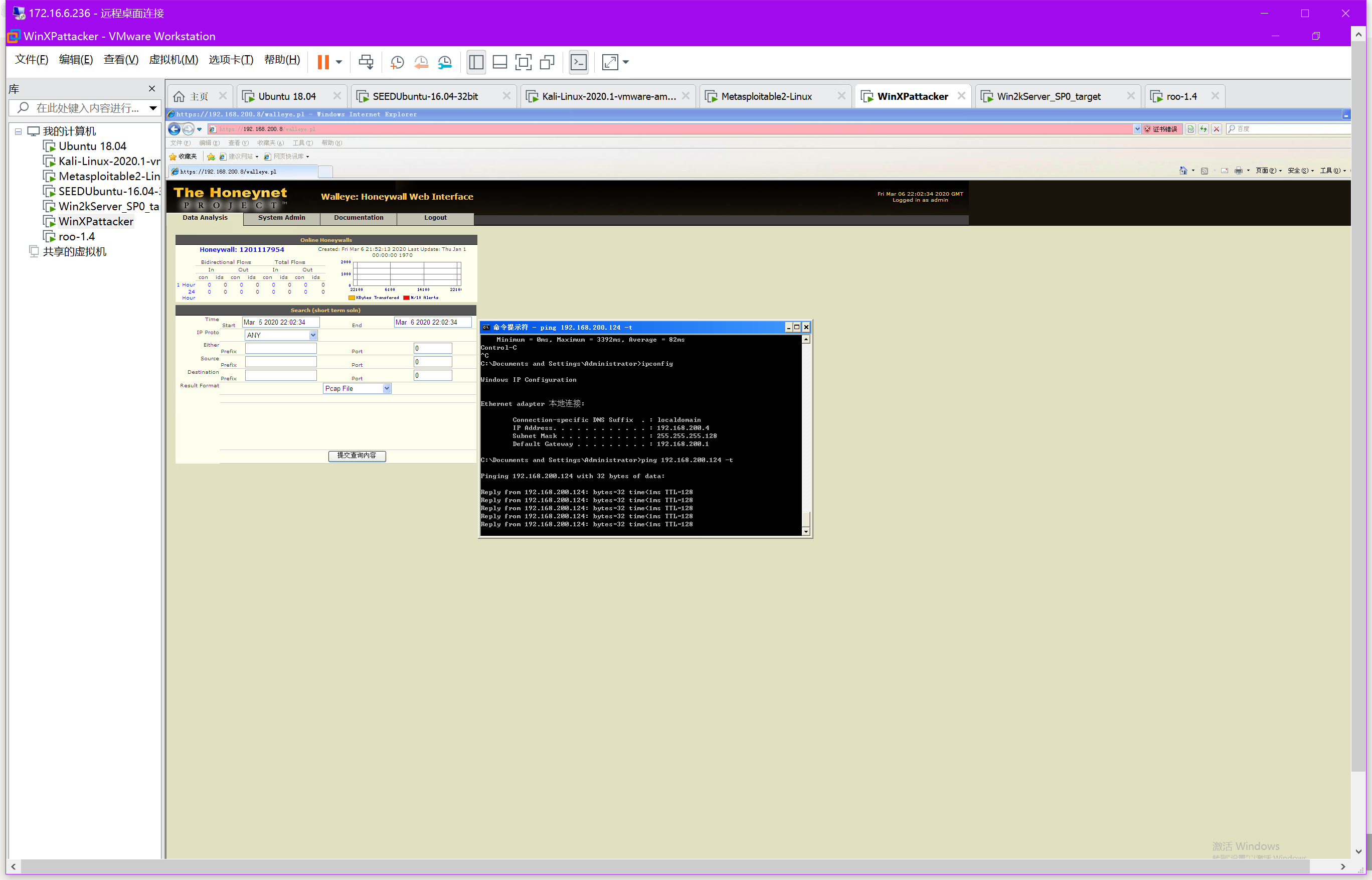

现在回到上面提到的windowsAttacker中,浏览器打开192.168.200.8(这里会告诉你证书过期存在风险, 选择打开就行)。你将会看到如下的界面(第一次打开的账号roo,密码honey,然后重置密码。但是我忘了截图了,下面是重置密码之后的截图)

执行到这一步,基本就算是完工了,接下来就是一点测试

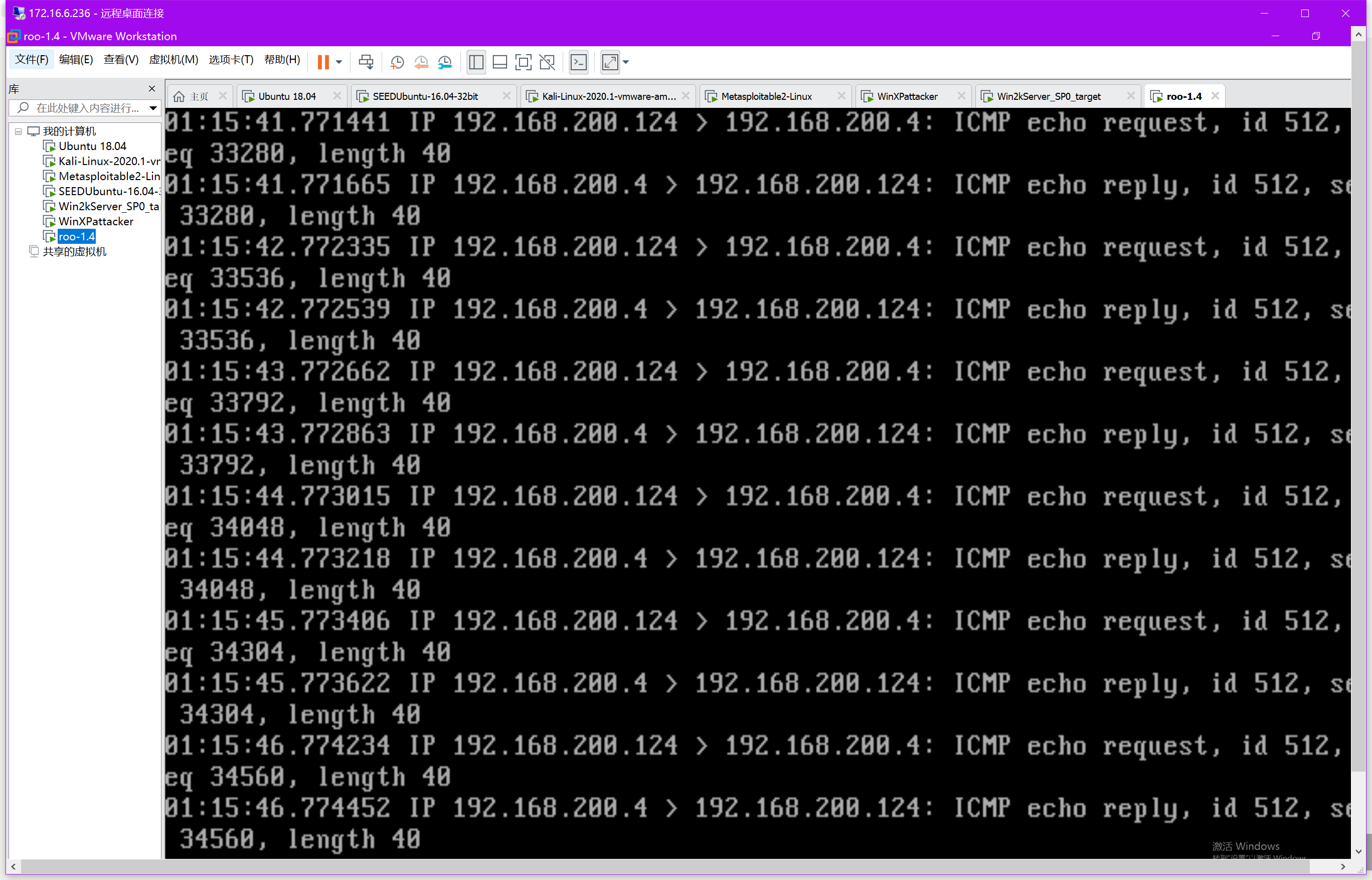

首先切换到roo中, 运行命令tcpdump -i eth0 icmp

切换到任何一台攻击机中, ping任何一台靶机。

切换到任何一台靶机中, ping任何一台攻击机。

Kail ping win2KServer

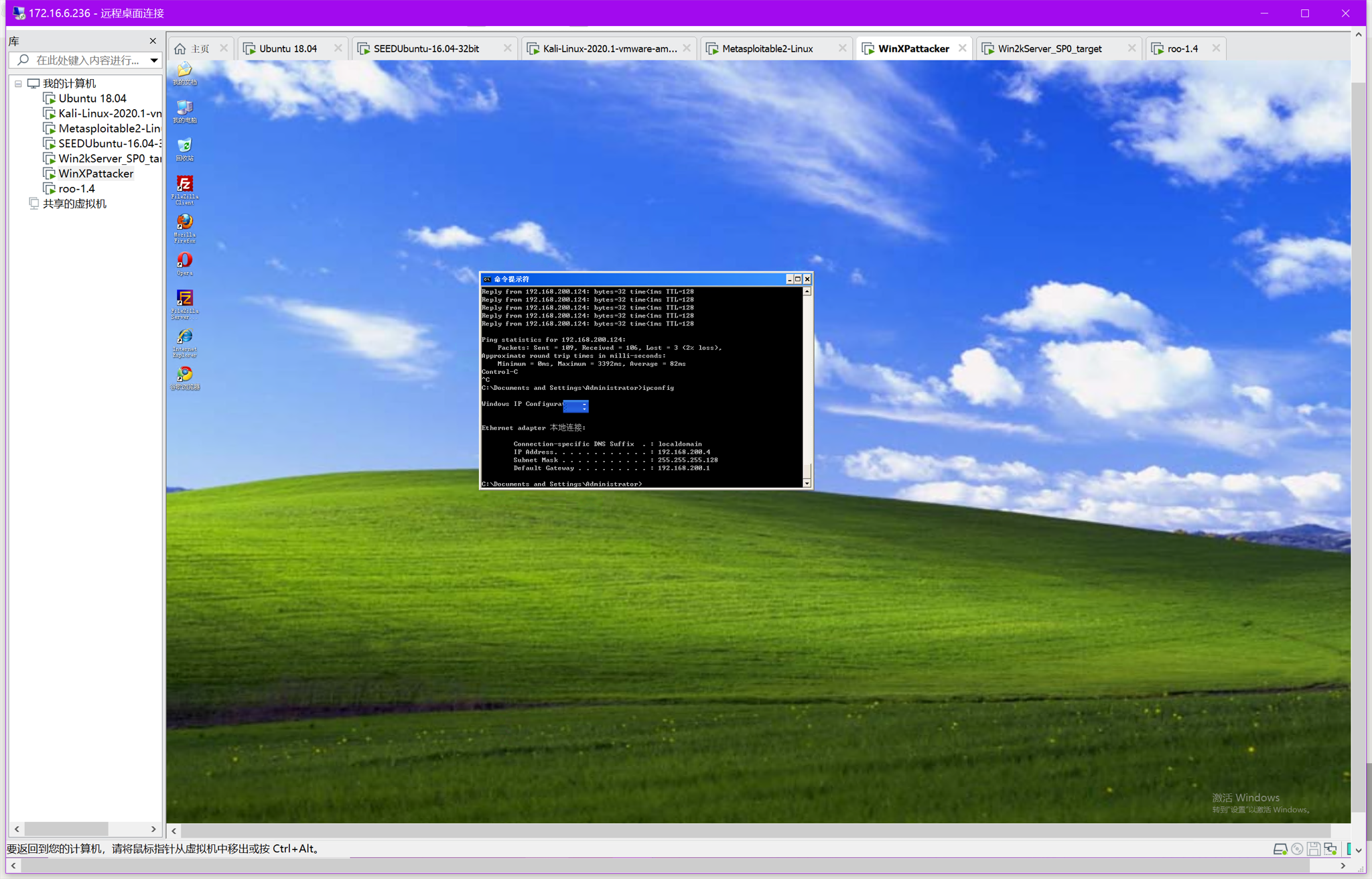

winattacker ping win2KServer

SEEDUbuntu ping Metasploitable2-Linux

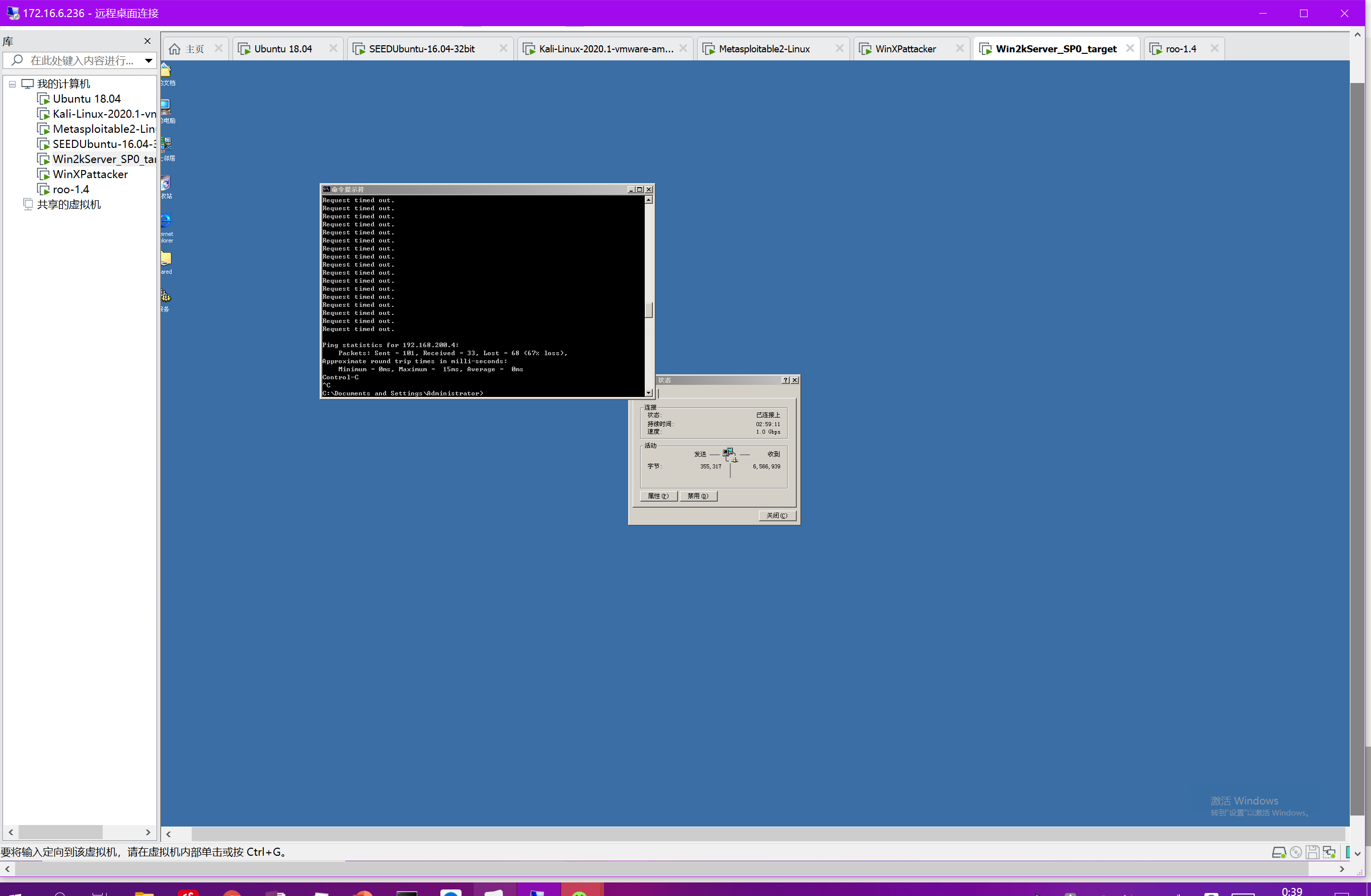

win2KServer ping windowsattacker

roo中tcmpdump的信息,可以看到网桥的功能正常。

至此作业完成。

2.学习中遇到的问题及解决

- 相关问题都在上文截图中给出,并展示出解决方法。

3.学习感悟、思考

无