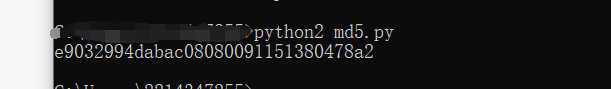

丢失的MD5

打开是一个py文件用python2运行一下就得flag

[BJDCTF 2nd]老文盲了

题目名字文盲,而且这txt里面的文字基本都不认识,那就用拼音解密去把拼音翻译出来

flag: BJD{淛匶襫黼瀬鎶軄鶛驕鳓哵}

Alice与Bob

依据题目条件先去分解大整数:分解工具

然后将小的放前面,大的放后面,合成一个新的数字,进行md5的32位小写哈希

rsarsa

题目中的e是十进制,在RSA Tool2中要改为16进制,用RSA Tool2求出私钥d

e = 65537

p = 9648423029010515676590551740010426534945737639235739800643989352039852507298491399561035009163427050370107570733633350911691280297777160200625281665378483

q = 11874843837980297032092405848653656852760910154543380907650040190704283358909208578251063047732443992230647903887510065547947313543299303261986053486569407

n = p*q

#密文

C = 83208298995174604174773590298203639360540024871256126892889661345742403314929861939100492666605647316646576486526217457006376842280869728581726746401583705899941768214138742259689334840735633553053887641847651173776251820293087212885670180367406807406765923638973161375817392737747832762751690104423869019034

d = 56632047571190660567520341028861194862411428416862507034762587229995138605649836960220619903456392752115943299335385163216233744624623848874235303309636393446736347238627793022725260986466957974753004129210680401432377444984195145009801967391196615524488853620232925992387563270746297909112117451398527453977

#求明文

M = pow(C,d,n) #快速求幂取模运算

print(M)

大帝的密码武器

加上后缀名zip,可以得到真实的附件,解压得:

根据题目我们能够知道加密方式是凯撒加密,解密题目中的密文

13次发现一个有趣的单词:

然后再把密文放进去

得到flag

发现不正确,才发现没有大写:

flag{PbzrPuvan}

或者也可以用代码:

str1 = ‘FRPHEVGL’

str2 = str1.lower() #转换为小写方便识别

num = 1 #偏移量

for i in range(26):

print("{:<2d}".format(num),end = ’ ‘)

for temp in str2:

if(ord(temp)+num > ord(‘z’)): #如果超出’z’,需要重新映射会a~z这26个字母上

print(chr(ord(temp)+num-26),end = ‘’)

else:

print(chr(ord(temp)+num),end = ‘’)

num += 1

print(’’)